Защита wpa2 psk как отключить на андроиде

Содержание:

- Зачем шифровать? Кому я нужен? Мне нечего скрывать

- Основные протоколы защиты и безопасности

- Общие сведения о wpa_supplicant

- Видео:

- Шифрование WiFi данных и типы аутентификации

- Prerequisites

- Защита Wi-Fi сети: WEP, WPA, WPA2

- Разница между WPA2 Personal и WPA2 Enterprise

- Какой выбрать тип шифрования и поставить ключ WPA на WiFi роутере?

- Сертификаты и стандарты

- Configure in Personal Mode

- Возможно, ли взломать

- Подключение к WI-fi сети с компьютера

- Prerequisites

Зачем шифровать? Кому я нужен? Мне нечего скрывать

Не так страшно если украдут пин-код с кредитной карты и снимут с нее все деньги. Тем более, если кто-то будет сидеть за ваш счет в интернете, зная Wi-Fi пароль. И не так страшно если опубликуют ваши фото с корпоративных вечеринок где вы в неприглядном виде. Куда обидней когда злоумышленники проникнут в ваш компьютер и удалят фотографии как Вы забирали сына из роддома, как он сделал первые шаги и пошел в первый класс. Про бэкапы отдельная тема, их конечно нужно делать… Но репутацию со временем можно восстановить, деньги заработать, а вот дорогие для вас фотографии уже нет. Думаю у каждого есть то, что он не хочет потерять. Ваш роутер является пограничным устройством между личным и публичным, поэтому настройте его защиту по полной. Тем более это не так сложно.

Основные протоколы защиты и безопасности

Равно как и уходящие в прошлое, современные методы защиты используют один и тот же протокол. Это TKIP (система защиты WEP, основанная на обновлении программного обеспечения и алгоритме RC4). Все это предполагает ввод временного ключа для доступа к сети.

Как показало практическое использование, сам по себе такой алгоритм особой защищенности подключения в беспроводной сети не дал. Именно поэтому были разработаны новые технологии: сначала WPA, а затем WPA2, дополненные PSK (персональный ключ доступа) и TKIP (временный ключ). Кроме того, сюда же были включены алгоритмы шифрования данных при приеме-передаче, сегодня известные как стандарт AES.

Общие сведения о wpa_supplicant

Что из себя представляет wpa_supplicant?

- Кросс-платформенная открытая реализация стандарта IEEE 802.11 для Linux, *BSD, Windows, Mac OS X и прочих систем.

- Полная поддержка WPA2, WPA и более старых протоколов безопасности беспроводной LAN сети.

- Приложение пользовательского пространства, выполняющее функции саппликанта и оператора, исполняющего MLME инструкции.

Wpa_supplicant поддерживает

- WPA и полностью IEEE 802.11i/RSN/WPA2.

- WPA-PSK и WPA2-PSK (pre-shared key) («WPA-Personal»).

- WPA вместе с EAP (т.е., сервером аутентификации RADIUS) («WPA-Enterprise») управление ключами CCMP, TKIP, WEP (104/128 и 40/64 бит).

- Кэширование RSN, PMKSA: предварительную аутентификацию.

Как wpa_supplicant устанавливает связь с точкой доступа?

- Cетевой интерфейс должен исправно функционировать с установленным драйвером, прежде чем wpa_supplicant запустится.

- Wpa_supplicant запрашивает драйвер ядра сканировать доступные Basic Service Set (BSS).

- Wpa_supplicant производит выбор BSS в соответствии с настройками.

- Wpa_supplicant запрашивает драйвер ядра установить соединение с выбранной BSS.

- Для WPA-EAP: аутентификацию EAP производит встроенный IEEE 802.1X Supplicant, либо же внешний Xsupplicant с сервером аутентификации.

- Для WPA-EAP: получен мастер-ключ от IEEE 802.1X Supplicant.

- Для WPA-PSK wpa_supplicant использует пароль PSK в качестве мастер-ключа сессии.

- Wpa_supplicant производит с аутентификатором точки доступа 4-х этапное согласование и групповое согласование ключей.

- Wpa_supplicant производит шифрование однонаправленных и широковещательных пакетов, после чего начинается обычный обмен данными.

Главный и большой плюс wpa_supplicant — его юниксвейность, то есть соответствие принципу Unix Way, когда программа делает что-то одно, но делает это хорошо. В каком-то смысле wpa_supplicant также Gentoo Way. Она требует некоторого внимания и терпения вначале, но затем о ней можно напрочь забыть. После того как программа настроена и пущена в дело, она полностью выпадает из потока событий, превращаясь в пару строк из . Она не сверкает и не мигает в системном трее, не оповещает о разведанных, подключенных и отключенных беспроводных сетях. Ее просто нет, пока вы сами ее не поищите.

Из минусов — сложность настройки и конфигурации. Много возни по сравнению с тырк-тырк-тырк в окне , не говоря уже о WiFi подключении с любого Андроид устройства. Если вы собираетесь в поездку с Linux ноутбуком, то наверняка предпочтете более дружественный фронтенд настройки беспроводной сети, чтобы быстро подключаться к бесплатным точкам доступа WiFi в аэропорту, гостинице или в рабочей обстановке. Для домашнего же беспроводного интернета — самое то.

Видео:

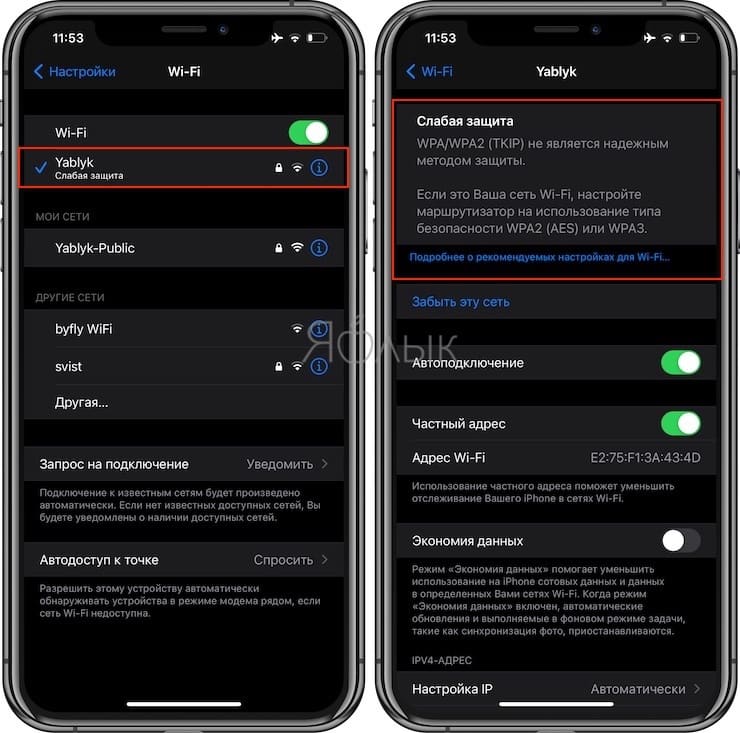

Например, многие пользователи с удивлением вдруг узнали, что давно используемая ими на работе или дома Wi-Fi сеть считается небезопасной. Такое предупреждение стало появляться на устройствах с iOS 14 (и более новых). И это уведомление заметили многие. Что же делать в такой ситуации – спешно менять настройки сети или же просто игнорировать сообщение? Давай разберемся в этой ситуации.

Сообщение о том, что соединение по Wi-Fi имеет слабый уровень безопасности, появилось на устройствах с iOS, обновленных до версии 14. Увидеть подобное предупреждение можно, пройдя по пути Настройки → Wi—Fi. Ниже текущего соединения может появиться угрожающая фраза: «Слабый уровень безопасности» или «Слабая защита». Если же нажать на само подключение, то в открывшемся окне будет подробна описана причина предупреждения

Apple более не считает используемый вами протокол шифрования надежным, рекомендуя обратить внимание на другие варианты, более безопасные

Шифрование трафика при работе в Wi-Fi сетях является необходимой мерой – ведь так осуществляется защита передаваемой информации. Шифрованные данные нет смысла перехватывать и хранить, да и подменить их не получится, если это захотят осуществить некие третьи лица. Если же работать в открытых беспроводных сетях, то злоумышленники смогут просмотреть историю поисковых запросов в браузере, список посещенных вами браузеров, увидеть запускаемые приложения и вообще получить немало ценной информации, в том числе и географическую позицию.

Именно поэтому были разработаны специальные протоколы шифрования. Наиболее известными из них являются:

- WEP

- WPA

- WPA2 TKIP

- WPA2 AES

- WPA3

В этом списке элементы расположились в порядке возрастания их надежности. Другими словами, пользоваться WPA можно уже с риском для себя, а вот WPA3 гарантирует наиболее высокий уровень защиты. Шифрование WEP настолько устарело, что пользоваться им точно не стоит. Имеются и другие промежуточные варианты, чаще всего это компромиссы относительно стандартных вариантов, например, WPA2 AES в Apple считают достаточно безопасным, тогда как WPA2 TKIP – нет.

Иногда приходится прибегать как раз к WPA2 AES, ведь многие старые роутеры просто не умеют работать с современными продвинутыми протоколами шифрования.

Шифрование WiFi данных и типы аутентификации

Итак, в необходимости шифрования сети wifi мы убедились, теперь посмотрим, какие бывают типы:

Что такое WEP защита wifi?

WEP

(Wired Equivalent Privacy) — это самый первый появившийся стандарт, который по надежности уже не отвечает современным требованиям. Все программы, настроенные на взлом сети wifi методом перебора символов, направлены в большей степени именно на подбор WEP-ключа шифрования.

Что такое ключ WPA или пароль?

WPA

(Wi-Fi Protected Access) — более современный стандарт аутентификации, который позволяет достаточно надежно оградить локальную сеть и интернет от нелегального проникновения.

Что такое WPA2-PSK — Personal или Enterprise?

WPA2

— усовершенствованный вариант предыдущего типа. Взлом WPA2 практически невозможен, он обеспечивает максимальную степень безопасности, поэтому в своих статьях я всегда без объяснений говорю о том, что нужно устанавливать именно его — теперь вы знаете, почему.

У стандартов защиты WiFi WPA2 и WPA есть еще две разновидности:

-

Personal

, обозначается как WPA/PSK или WPA2/PSK. Этот вид самый широко используемый и оптимальный для применения в большинстве случаев — и дома, и в офисе. В WPA2/PSK мы задаем пароль из не менее, чем 8 символов, который хранится в памяти того устройства, которые мы подключаем к роутеру. -

Enterprise

— более сложная конфигурация, которая требует включенной функции RADIUS на роутере. Работает она по принципу , то есть для каждого отдельного подключаемого гаджета назначается отдельный пароль.

Типы шифрования WPA — TKIP или AES?

Итак, мы определились, что оптимальным выбором для обеспечения безопасности сети будет WPA2/PSK (Personal), однако у него есть еще два типа шифрования данных для аутентификации.

-

TKIP

— сегодня это уже устаревший тип, однако он все еще широко употребляется, поскольку многие девайсы энное количество лет выпуска поддерживают только его. Не работает с технологией WPA2/PSK и не поддерживает WiFi стандарта 802.11n. -

AES

— последний на данный момент и самый надежный тип шифрования WiFi.

Prerequisites

Requirements

Ensure that you have basic knowledge of these topics before you attempt this configuration:

-

WPA

-

WLAN security solutions

Note: Refer to Cisco Aironet Wireless LAN Security Overview for information on Cisco WLAN security solutions.

Components Used

The information in this document is based on these software and hardware versions:

-

Cisco Aironet 1310G Access Point (AP)/Bridge that runs Cisco IOS Software Release 12.3(2)JA

-

Aironet 802.11a/b/g CB21AG Client Adapter that runs firmware 2.5

-

Aironet Desktop Utility (ADU) that runs firmware 2.5

Note: The Aironet CB21AG and PI21AG client adapter software is incompatible with other Aironet client adapter software. You must use the ADU with CB21AG and PI21AG cards, and you must use the Aironet Client Utility (ACU) all other Aironet client adapters. Refer to Installing the Client Adapter for more information on how to install the CB21AG card and ADU.

Note: This document uses an AP/bridge that has an integrated antenna. If you use an AP/bridge which requires an external antenna, ensure that the antennas are connected to the AP/bridge. Otherwise, the AP/bridge is unable to connect to the wireless network. Certain AP/bridge models come with integrated antennas, whereas others need an external antenna for general operation. For information on the AP/bridge models that come with internal or external antennas, refer to the ordering guide/product guide of the appropriate device.

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. If your network is live, make sure that you understand the potential impact of any command.

Защита Wi-Fi сети: WEP, WPA, WPA2

Есть три варианта защиты. Разумеется, не считая «Open» (Нет защиты).

- WEP (Wired Equivalent Privacy) – устаревший и небезопасный метод проверки подлинности. Это первый и не очень удачный метод защиты. Злоумышленники без проблем получают доступ к беспроводным сетям, которые защищены с помощью WEP. Не нужно устанавливать этот режим в настройках своего роутера, хоть он там и присутствует (не всегда).

- WPA (Wi-Fi Protected Access) – надежный и современный тип безопасности. Максимальная совместимость со всеми устройствами и операционными системами.

- WPA2 – новая, доработанная и более надежная версия WPA. Есть поддержка шифрования AES CCMP. На данный момент, это лучший способ защиты Wi-Fi сети. Именно его я рекомендую использовать.

WPA/WPA2 может быть двух видов:

- WPA/WPA2 — Personal (PSK) – это обычный способ аутентификации. Когда нужно задать только пароль (ключ) и потом использовать его для подключения к Wi-Fi сети. Используется один пароль для всех устройств. Сам пароль хранится на устройствах. Где его при необходимости можно посмотреть, или сменить. Рекомендуется использовать именно этот вариант.

- WPA/WPA2 — Enterprise – более сложный метод, который используется в основном для защиты беспроводных сетей в офисах и разных заведениях. Позволяет обеспечить более высокий уровень защиты. Используется только в том случае, когда для авторизации устройств установлен RADIUS-сервер (который выдает пароли).

Думаю, со способом аутентификации мы разобрались. Лучшие всего использовать WPA2 — Personal (PSK). Для лучшей совместимости, чтобы не было проблем с подключением старых устройств, можно установить смешанный режим WPA/WPA2. На многих маршрутизаторах этот способ установлен по умолчанию. Или помечен как «Рекомендуется».

Разница между WPA2 Personal и WPA2 Enterprise

Разница между WPA2 Personal и WPA2 Enterprise состоит в том, откуда берутся ключи шифрования, используемые в механике алгоритма AES. Для частных (домашних, мелких) применений используется статический ключ (пароль, кодовое слово, PSK (Pre-Shared Key)) минимальной длиной 8 символов, которое задается в настройках точки доступа, и у всех клиентов данной беспроводной сети одинаковым. Компрометация такого ключа (проболтались соседу, уволен сотрудник, украден ноутбук) требует немедленной смены пароля у всех оставшихся пользователей, что реалистично только в случае небольшого их числа. Для корпоративных применений, как следует из названия, используется динамический ключ, индивидуальный для каждого работающего клиента в данный момент. Этот ключ может периодический обновляться по ходу работы без разрыва соединения, и за его генерацию отвечает дополнительный компонент — сервер авторизации, и почти всегда это RADIUS-сервер.

Все возможные параметры безопасности сведены в этой табличке:

| Свойство | Статический WEP | Динамический WEP | WPA | WPA 2 (Enterprise) |

| Идентификация | Пользователь, компьютер, карта WLAN | Пользователь, компьютер | Пользователь, компьютер | Пользователь, компьютер |

| Авторизация | Общий ключ | EAP | EAP или общий ключ | EAP или общий ключ |

| Целостность | 32-bit Integrity Check Value (ICV) | 32-bit ICV | 64-bit Message Integrity Code (MIC) | CRT/CBC-MAC (Counter mode Cipher Block Chaining Auth Code — CCM) Part of AES |

| Шифрование | Статический ключ | Сессионный ключ | Попакетный ключ через TKIP | CCMP (AES) |

| Распределение ключей | Однократное, вручную | Сегмент Pair-wise Master Key (PMK) | Производное от PMK | Производное от PMK |

| Вектор инициализации | Текст, 24 бита | Текст, 24 бита | Расширенный вектор, 65 бит | 48-бит номер пакета (PN) |

| Алгоритм | RC4 | RC4 | RC4 | AES |

| Длина ключа, бит | 64/128 | 64/128 | 128 | до 256 |

| Требуемая инфраструктура | Нет | RADIUS | RADIUS | RADIUS |

Какой выбрать тип шифрования и поставить ключ WPA на WiFi роутере?

С теорией разобрались — переходим к практике. Поскольку стандартами WiFi 802.11 «B» и «G», у которых максимальная скорость до 54 мбит/с, уже давно никто не пользуется — сегодня нормой является 802.11 «N» или «AC», которые поддерживают скорость до 300 мбит/с и выше, то рассматривать вариант использования защиты WPA/PSK с типом шифрования TKIP нет смысла. Поэтому когда вы настраиваете беспроводную сеть, то выставляйте по умолчанию

Либо, на крайний случай, в качестве типа шифрования указывайте «Авто», чтобы предусмотреть все-таки подключение устройств с устаревшим WiFi модулем.

При этом ключ WPA, или попросту говоря, пароль для подключения к сети, должен иметь от 8 до 32 символов, включая английские строчные и заглавные буквы, а также различные спецсимволы.

Защита беспроводного режима на маршрутизаторе TP-Link

На приведенных выше скринах показана панель управления современным роутером TP-Link в новой версии прошивки. Настройка шифрования сети здесь находится в разделе «Дополнительные настройки — Беспроводной режим».

В старой «зеленой» версии интересующие нас конфигурации WiFi сети расположены в меню «Беспроводной режим — Защита». Сделаете все, как на изображении — будет супер!

Если заметили, здесь еще есть такой пункт, как «Период обновления группового ключа WPA». Дело в том, что для обеспечения большей защиты реальный цифровой ключ WPA для шифрования подключения динамически меняется. Здесь задается значение в секундах, после которого происходит смена. Я рекомендую не трогать его и оставлять по умолчанию — в разных моделях интервал обновления отличается.

На маршрутизаторах ASUS все параметры WiFi расположены на одной странице «Беспроводная сеть»

Защита сети через руотер Zyxel Keenetic

Аналогично и у Zyxel Keenetic — раздел «Сеть WiFi — Точка доступа»

В роутерах Keenetic без приставки «Zyxel» смена типа шифрования производится в разделе «Домашняя сеть».

Сертификаты и стандарты

Хотя WPA2 является программой сертификации, ее часто называют стандартом, а иногда и протоколом. «Стандарт» и «протокол» — это описания, которые часто используют журналисты и даже разработчики этих сертификатов (и рискуют быть педантичными), но эти термины могут вводить в заблуждение, когда речь идет о понимании того, как стандарты и протоколы связаны с Wi-Fi. сертификация, если не прямо неверно.

Мы можем использовать аналогию транспортного средства, сертифицированного как пригодное к эксплуатации. У производителя будут инструкции, которые определяют безопасность стандарты. Когда вы купите машину, она будет проверенный как безопасно управлять организацией, которая устанавливает стандарты безопасности транспортных средств.

Таким образом, хотя WPA2 следует называть сертификацией, его можно условно назвать стандартом. Но, называя это протоколом, путается значение реальных протоколов — TKIP, CCMP и EAP — в безопасности Wi-Fi..

Configure in Personal Mode

The term personal mode refers to products that are tested to be interoperable in the PSK-only mode of operation for authentication. This mode requires manual configuration of a PSK on the AP and clients. PSK authenticates users via a password, or identification code, on both the client station and the AP. No authentication server is necessary. A client can gain access to the network only if the client password matches the AP password. The password also provides the keying material that TKIP or AES uses to generate an encryption key for the encryption of the data packets. Personal mode is targeted to SOHO environments and is not considered secure for enterprise environments. This section provides the configuration that you need to implement WPA 2 in the personal mode of operation.

Network Setup

In this setup, a user with a WPA 2-compatible client adapter authenticates to an Aironet 1310G AP/Bridge. Key management occurs with the use of WPA 2 PSK, with AES-CCMP encryption configured. The sections and show the configuration on the AP and the client adapter.

Configure the AP

Complete these steps:

-

Choose Security > Encryption Manager in the menu on the left and complete these steps:

-

From the Cipher menu, choose AES CCMP.

This option enables AES encryption with the use of Counter Mode with CCMP.

-

Click Apply.

-

-

Choose Security > SSID Manager and create a new SSID for use with WPA 2.

-

Check the Open Authentication check box.

-

Scroll down the Security: SSID Manager window to the Authenticated Key Management area and complete these steps:

-

From the Key Management menu, choose Mandatory.

-

Check the WPA check box on the right.

-

-

Enter the WPA PSK shared secret key or the WPA PSK passphrase key.

This key must match the WPA PSK key that you configure on the client adapter.

-

Click Apply.

-

The AP can now receive authentication requests from the wireless clients.

Configure the Client Adapter

Complete these steps:

-

In the Profile Management window on the ADU, click New in order to create a new profile.

A new window displays where you can set the configuration for WPA 2 PSK mode of operation. Under the General tab, enter the Profile Name and the SSID that the client adapter will use.

In this example, the profile name is WPA2-PSK and the SSID is WPA2PSK:

Note: The SSID must match the SSID that you configured on the AP for WPA 2 PSK.

-

Click the Security tab and click WPA/WPA2 Passphrase.

This action enables either WPA PSK or WPA 2 PSK, whichever you configure on the AP.

-

Click Configure.

The Define WPA/WPA2 Pre-Shared Key window displays.

-

Obtain the WPA/WPA2 passphrase from your system administrator and enter the passphrase in the WPA/WPA2 passphrase field.

Obtain the passphrase for the AP in an infrastructure network or the passphrase for other clients in an ad hoc network.

Use these guidelines in order to enter a passphrase:

-

WPA/WPA2 passphrases must contain between 8 and 63 ASCII text characters or 64 hexadecimal characters.

-

Your client adapter WPA/WPA2 passphrase must match the passphrase of the AP with which you plan to communicate.

-

-

Click OK in order to save the passphrase and return to the Profile Management window.

Verify

Use this section to confirm that your configuration works properly.

After the WPA 2 PSK profile is activated, the AP authenticates the client based on the WPA 2 passphrase (PSK) and provides access to the WLAN.

-

Check the ADU Current Status in order to verify successful authentication.

This window provides an example. The window shows that the encryption that is used is AES and that no server-based authentication is performed:

-

Check the AP/bridge Event Log in order to verify that the client has been authenticated successfully with WPA 2 PSK mode of authentication.

Возможно, ли взломать

Как взламывать вай-фай сети, рассматривается далее. В первую очередь пользователям необходимо понимать, что сделать это действительно можно.

К сведению! Защитить свой вай-фай на 100 %, увы, не удается никому.

Взлом Wi-Fi пароля путем его подбора

Как подобрать пароль к вай-фаю? Если говорить об обычном подборе паролей, то для начала рекомендуется проверить самые простые и распространенные: 12345678, 87654321, 1213141516 и т. д. В данном случае не имеет значения, через что производится взлом: через компьютер, телефон с системой Android или iPhone.

Обратите внимание! Варианты можно подбирать разные, всегда встречаются пользователи, которые не слишком сильно заморачивается с защитой, а значит, угадать тоже получится

Брутфорс

Брутфорс, он же метод автоматического пароля или взламыватель. Если ничего не получилось, всегда можно воспользоваться программами для автоматического подбора паролей. Их работа достаточно проста, они просто подбирают все возможные комбинации до тех пор, пока не отыщут нужную. Сам процесс может занять как несколько минут, так и пару часов.

У данного варианта имеются свои плюсы и минусы. На старых моделях роутеров отсутствует защита от подобного рода атак, а вот на новых она есть. При этом после обнаружения самого факта взлома машина маркируется. Как результат, может происходить временная или постоянная блокировка к вай-фай подключению. Еще одна проблема заключается в том, что на андроиде или айфоне подобные программы работают не всегда качественно, это скорее для ноутбуков.

Подборка пароля возможна через специальную программу

Перехват хэндшейка

Еще вариант, как подключиться к чужим Wi-Fi, не зная пароля — это перехват хэндшейка. Данный метод считается наиболее рабочим. По факту это дополнительная разновидность брута, но с предварительным перехватом шифра и последующей его расшифровкой. Как примерно это выглядит:

- Человек работает в Сети.

- Соединение на короткое время прекращается.

- Происходит перезагрузка, а затем повторное подключение.

Вся суть в том, что во время перезагрузки устройство повторно направляет пароль от вай-фая в роутер. При успешном исходе происходит соединение с Сетью. Именно на этом этапе и происходит перехват. В простонародье его называют «рукопожатием».

Важно! Минус данного метода заключается в том, что изначально все данные передаются в зашифрованном виде, однако при желании их можно будет разобрать

WPS-код

Данный способ подходит для тех роутеров, на которых есть функция WPS. С ее помощью можно проводить подключение к Сети в упрощенном режиме. По умолчанию данная функция находится в автоматическом режиме на многих устройствах.

Разблокировка в данном случае проводится через ввод ПИН-кода от WPS. Это пароль, состоящий из восьми цифр. Подобрать их достаточно просто, тем более, что на некоторых моделях роутеров устанавливается единый заводской ПИН.

Обратите внимание! Пользователям рекомендуется отключать WPS функцию на своем адаптере. Фактически для работы она не несет никакой ценности, но повышает шансы на взлом. Взлом WPS кода

Взлом WPS кода

Фишинг

Относительно современный метод. С его помощью можно сделать вывод у другого пользователя сети своей страницы. При этом не обязательно нужно подключение. Самый простой вариант, как это можно сделать — создать точку доступа к сети вай-фай с идентичным наименованием. При наличии хорошего сигнала и одинакового имени пользователь рано или поздно ошибется и введет свои данные не в том поле. После того как пароль будет введен, он придет и на компьютер взломщика.

Базы паролей

Как подобрать пароль к вай-фай? Некоторые предпочитают использовать базы паролей. Однако стоит помнить, что в основном в них собраны данные по общественным местам, в которых есть Wi-Fi, это кафе, кинотеатры, зоны общепита и т. д. Стоит ли использовать подобные системы, решать самому пользователю.

Подключение к WI-fi сети с компьютера

В настоящее время вай-фай является одним из наиболее распространенных способов раздачи интернета на ограниченном по площади пространстве. Конечно, далеко не каждая точка находится в открытом доступе. Такая картина чаще всего наблюдается в общественных местах, вроде торгового центра или кафе.

А вот в жилом секторе сплошь и рядом точки wi-fi «засекречены». И чем сложнее придумываются меры по их защите, тем более изощренные способы взлома появляются. Рассмотрим наиболее распространенные из них:

- Подбор пароля. Один из наиболее простых (но не самых действенных) способов. В этом случае вам придется вручную подбирать пароль от соседского wi-fi. Как ни странно, но многие люди не особо изощряются в придумывании сложных паролей для своих wi-fi сетей, поэтому часто встречаются простые цифровые пароли, вроде 12345678, 87654321, 00000, password и другие. Чтобы взломать чужой пароль таким способом, потребуется немалое количество времени и то, если вам повезет и сосед окажется не столь изобретателен.

-

Изменение mac-адреса. Не все владельцы сетей wi-fi ограничиваются стандартным способом защиты: некоторые вместо пароля применяют особую фильтрацию устройств по mac-адресам. Это означает, что сеть визуально выглядит незащищенной и доступной, но на деле это совсем не так, потому что попытка к ней подключиться закончится провалом. Для начала необходимо разобраться в том, что такое mac-адрес? Это – идентификатор, устанавливаемый для всех устройств в сети отдельно. Есть программы, которые позволяют «подсмотреть», какие адреса являются разрешенными для определенной wi-fi сети. После чего вам останется лишь изменить mac-адрес своего компьютера на один из разрешенных.

- Использование специальной программы-взломщика. Программы-взломщики пароля выполняют ту же работу, которую делаете вы в ручном режиме – они подбирают возможные комбинации. Только ваши силы и фантазия могут иссякнуть через полчаса, а эти программы будут работать до тех пор, пока не будут перепробованы все возможные комбинации. Соответственно, вам придется запастись терпением, поскольку процесс может затянуться на дни или даже недели. К наиболее популярным программам-взломщикам относят такие как Aircrack-ng, AirSlax, Wi-fi Sidejacking CommView for Wi-Fi. Эти программы имеют удобный интерфейс, понятный даже неопытным компьютерным пользователям. Принцип их работы очень прост: после запуска они начинают подбирать возможные вариации пароля, начиная с наиболее популярных и так далее по убыванию.

- Дешифровка перехваченных пакетов данных. Для того чтобы воспользоваться этим способом, необходимо понимать, в первую очередь, по какому принципу работает wi-fi. Роутер, к которому подключен интернет-кабель или же wi-fi-адаптер, подключенный к компьютеру, раздают интернет в окружающее пространство. При попытке подключиться с любого устройства к раздаваемому интернету посылается запрос компьютеру, затем сверяется пароль и происходит подключение в случае совпадения. Даже после подключения к сети wi-fi, роутер/адаптер все еще обменивается пакетами данных с подключенным устройством. Они содержат разного рода информацию, в том числе пароль от сети. Эти данные можно, соответственно, перехватить и расшифровать. Эта задача из непростых, а, значит «по зубам» она лишь тем, кто обладает высоким уровнем знаний в области компьютерных технологий.

Prerequisites

Cisco recommends that you have knowledge of these topics:

- Wireless Protected Access (WPA)

- WLAN security solutions

Components Used

The information in this document is based on these software and hardware versions:

- A Cisco 5700 Series Wireless LAN Controller (WLC) with Cisco IOS XE Software, Release 3.3

- Cisco Aironet 3600 Series Lightweight Access Point

- Microsoft Windows 7 native wireless supplicant

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. If your network is live, make sure that you understand the potential impact of any command.