Example for configuring a wpa2-psk-aes security policy

Содержание:

- Типы WPA

- Изменение типа шифрования беспроводной сети в Windows

- TKIP или AES? Что лучше?

- WPA3 безопасен? Конечно, но есть и улучшения для WPA2

- Какие две версии WPA3?

- WPA3 security

- WPA and WPA2 Support

- WPS

- Не подключается телефон (планшет) к Wi-Fi, пишет «Сохранено, защита WPAWPA2»

- Методы шифрования для беспроводных сетей

- Радиорежим 5 ГГц

- Ширина канала 2,4 ГГц

- Сертификаты и стандарты

- Настройка для домашней сети

- Which security method will work for your network

- Тип 4 — WPS/QSS

- Как узнать ключ безопасности

- Общие сведения о wpa_supplicant

Типы WPA

Существует два типа WPA, которые подходят для разных пользователей. Это WPA-Personal и WPA-Enterprise.

WPA-Personal

Этот тип в основном используется для использования в небольших офисах и для личного пользования в домашних условиях. Для этого не требуется сервер аутентификации. Для всех подключенных беспроводных устройств используется 256-битный ключ аутентификации.

WPA-Enterprise

Как следует из названия, он в основном используется в крупном бизнесе. Сервер аутентификации Remote Authentication Dial-in User Service (RADIUS) применяется для автоматической генерации ключей и аутентификации.

Изменение типа шифрования беспроводной сети в Windows

Windows 10 и Windows 8.1

В этих версиях ОС отсутствует раздел Управление беспроводными сетями. Поэтому, здесь три варианта смены шифрования.

Вариант 1. Windows сама обнаружит несовпадение параметров сети и предложит заново ввести ключ безопасности. При этом правильный алгоритм шифрования будет установлен автоматически.

Вариант 2. Windows не сможет подключиться и предложит забыть сеть, отобразив соответствующую кнопку:

После этого вы сможете подключиться к своей сети без проблем, т.к. её профиль будет удалён.

Вариант 3. Вам придётся удалять профиль сети вручную через командную строку и лишь потом подключаться к сети заново.

Выполните следующие действия:

1 Запустите командную строку.

2 Введите команду:

для вывода списка сохранённых профилей беспроводных сетей.

3 Теперь введите команду:

для удаления выбранного профиля.

На картинке показаны все описанные действия:

4 Теперь нажмите на иконку беспроводной сети в панели задач:

5 Выберите сеть.

6 Нажмите Подключиться:

7 Введите ключ безопасности.

8 Нажмите Далее:

Windows 7

Здесь всё проще и нагляднее.

1 Нажмите по иконке беспроводной сети в панели задач.

2 Нажмите на ссылку Центр управления сетями и общим доступом:

3 Нажмите на ссылку Управление беспроводными сетями:

3 Нажмите на ссылку Управление беспроводными сетями:

4 Нажмите правой кнопкой мыши по профилю нужной сети.

5 Выберите Свойства:

6 Перейдите на вкладку Безопасность.

7 В поле Тип шифрования выберите AES.

8 Нажмите OK:

Результат:

Результат:

Windows XP

Сделайте двойной щелчок по значку беспроводной сети в панели задач:

В открывшемся окне нажмите кнопку Беспроводные сети:

Нажмите на ссылку Изменить порядок предпочтения сетей:

В следующем окне на вкладке Беспроводные сети выделите имя нужной беспроводной сети и нажмите кнопку Свойства:

Если же вы просто решили отредактировать настройки, то на вкладке Связи измените тип шифрования и нажмите OK:

TKIP или AES? Что лучше?

Ответ: для современных устройств, однозначно больше подходит алгоритм AES.

Используйте TKIP только в том случае, если при выборе первого у вас возникают проблемы (такое иногда бывает, что при использовании шифрования AES связь с точкой доступа обрывается или не устанавливается вообще. Обычно, это называют несовместимостью оборудования).

В чём разница

AES — это современный и более безопасный алгоритм. Он совместим со стандартом 802.11n и обеспечивает высокую скорость передачи данных.

TKIP является устаревшим. Он обладает более низким уровнем безопасности и поддерживает скорость передачи данных вплоть до 54 МБит/сек.

WPA3 безопасен? Конечно, но есть и улучшения для WPA2

Объявление WPA3 сделало несколько волн, но на его развертывание потребуется некоторое время. Тем временем будут также развернуты некоторые улучшения WPA2:

- Внедрение Защищенных рамок управления (PMF) на всех устройствах с «Wi-Fi CERTIFIED»

- Обеспечение поставщиками регулярных проверок на сертифицированных устройствах (Source: Commisum)

- Стандартизация 128-битного криптографического пакета (Source: Commisum)

Какие две версии WPA3?

WPA выпускается в двух версиях, которые основаны на требованиях конечного пользователя (домашнее или служебное использование). На первый взгляд, между WPA3-Personal и WPA3-Enterprise нет большой разницы, хотя последняя более безопасна, чем была. предназначен для защиты сверхчувствительных данных и крупных предприятий.

Давайте быстро подведем итоги двух версий, описанных Wi-Fi Alliance. Для начала обе версии:

- Используйте новейшие методы безопасности

- Запретить устаревшие устаревшие протоколы

- Требовать использования защищенных кадров управления (PMF). «Кадры действий управления одноадресной рассылкой защищены как от подслушивания, так и от подделки, а кадры действий управления многоадресной рассылкой защищены от подделки», — говорится в сообщении Wi-Fi Alliance. В двух словах, Википедия описывает фреймы управления как «механизмы, обеспечивающие целостность данных, аутентификацию источника данных и защиту воспроизведения». Техническое описание их работы можно найти на веб-сайте Cisco..

WPA3 security

While WPA3’s security upgrades patched up many of WPA2’s holes, it wasn’t perfect. In 2019, researchers published findings that showed how an attacker within range of their victim could recover the victim’s password. The attack worked despite WPA3’s underlying Dragonfly handshake, which aimed to make it impractical to crack a network’s password.

The attack is worrying, because it means that an attacker could access sensitive data such as login details if they were being entered without a HTTPS connection (you should always make sure you have a HTTPS connection whenever you enter your password or other sensitive information into a website, otherwise the data is vulnerable).

The details of the attack are explained by the researchers in their Dragonblood: Analyzing the Dragonfly Handshake of WPA3 and EaP-pwd paper. Alongside the Wi-Fi Alliance and CERT/CC, they notified the affected vendors and helped them implement countermeasures.

WPA and WPA2 Support

The Cisco Unified Wireless Network includes support for the Wi-Fi Alliance certifications WPA and WPA2. WPA was introduced by the Wi-Fi Alliance in 2003. WPA2 was introduced by the Wi-Fi Alliance in 2004. All products Wi-Fi Certified for WPA2 are required to be interoperable with products that are Wi-Fi Certified for WPA.

WPA and WPA2 offer a high level of assurance for end users and network administrators that their data will remain private and that access to their networks will be restricted to authorized users. Both have personal and enterprise modes of operation that meet the distinct needs of the two market segments. The Enterprise Mode of each uses IEEE 802.1X and EAP for authentication. The Personal Mode of each uses Pre-Shared Key (PSK) for authentication. Cisco does not recommend Personal Mode for business or government deployments because it uses a PSK for user authentication. PSK is not secure for enterprise environments.

WPA addresses all known WEP vulnerabilities in the original IEEE 802.11 security implementation bringing an immediate security solution to WLANs in both enterprise and small office/home office (SOHO) environments. WPA uses TKIP for encryption.

WPA2 is the next generation of Wi-Fi security. It is the Wi-Fi Alliance’s interoperable implementation of the ratified IEEE 802.11i standard. It implements the National Institute of Standards and Technology (NIST) recommended AES encryption algorithm using Counter Mode with Cipher Block Chaining Message Authentication Code Protocol (CCMP). WPA2 facilitates government FIPS 140-2 compliance.

Comparison of WPA and WPA2 Mode Types

| WPA | WPA2 | |

|---|---|---|

| Enterprise Mode (Business, Government, Education) |

|

|

| Personal Mode (SOHO, Home/Personal) |

|

|

In Enterprise mode of operation both WPA and WPA2 use 802.1X/EAP for authentication. 802.1X provides WLANs with strong, mutual authentication between a client and an authentication server. In addition, 802.1X provides dynamic per-user, per-session encryption keys, removing the administrative burden and security issues surrounding static encryption keys.

With 802.1X, the credentials used for authentication, such as logon passwords, are never transmitted in the clear, or without encryption, over the wireless medium. While 802.1X authentication types provide strong authentication for wireless LANs, TKIP or AES are needed for encryption in addition to 802.1X since standard 802.11 WEP encryption, is vulnerable to network attacks.

Several 802.1X authentication types exist, each providing a different approach to authentication while relying on the same framework and EAP for communication between a client and an access point. Cisco Aironet products support more 802.1X EAP authentication types than any other WLAN products. Supported types include:

-

EAP-Transport Layer Security (EAP-TLS)

-

Protected Extensible Authentication Protocol (PEAP)

-

EAP-Tunneled TLS (EAP-TTLS)

-

EAP-Subscriber Identity Module (EAP-SIM)

Another benefit of 802.1X authentication is centralized management for WLAN user groups, including policy-based key rotation, dynamic key assignment, dynamic VLAN assignment, and SSID restriction. These features rotate the encryption keys.

In the Personal mode of operation, a pre-shared key (password) is used for authentication. Personal mode requires only an access point and client device, while Enterprise mode typically requires a RADIUS or other authentication server on the network.

This document provides examples for configuring WPA2 (Enterprise mode) and WPA2-PSK (Personal mode) in a Cisco Unified Wireless network.

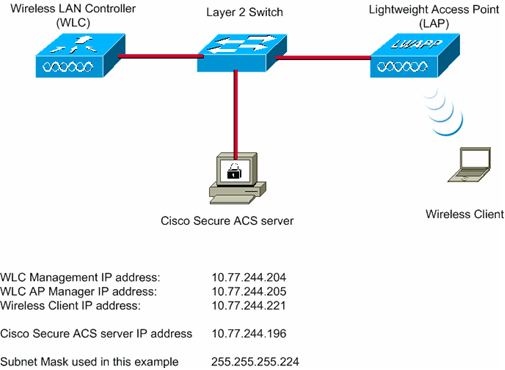

Network Setup

In this setup, a Cisco 4404 WLC and a Cisco 1000 Series LAP are connected through a Layer 2 Switch. An external RADIUS server (Cisco Secure ACS) is also connected to the same switch. All the devices are in the same subnet. The access point (LAP) is initially registered to the controller. Two Wireless LANs, one for WPA2 Enterprise mode and the other for WPA2 Personal mode, need to be created.

WPA2-Enterprise mode WLAN (SSID: WPA2-Enterprise) will use EAP-FAST for authenticating the Wireless clients and AES for encryption. Cisco Secure ACS server will be used as the external RADIUS server for authenticating the wireless clients.

WPA2-Personal mode WLAN (SSID: WPA2-PSK) will use WPA2-PSK for authentication with the pre-shared key “abcdefghijk”.

You need to configure the devices for this setup:

WPS

По-настоящему современная и уникальная технология – WPS, делает возможным подключение к беспроводной сети при помощи одного нажатия на кнопку. Задумываться о паролях или ключах бессмысленно, но стоит выделить и учитывать ряд серьезных недостатков, касающихся допуска к сетям с WPS.

Подключение посредством такой технологии осуществляется при использовании ключа, включающего в себя 8 символов. Уязвимость типа шифрования заключается в следующем: он обладает серьезной ошибкой, которая взломщикам или хакерам позволяет получить доступ к сети, если им доступны хотя бы 4 цифры из восьмизначной комбинации. Количество попыток подбора пароля при этом составляет порядка нескольких тысяч, однако для современных программных средств это число – смешное. Если измерять процесс форсирования WPS во времени, то процесс займет не более суток.

Стоит отметить и тот факт, что данная уязвимость находиться на стадии совершенствования и поддается исправлению, потому в последующих моделях оборудования с режимом WPS стали внедряться ограничения на количество попыток входа, что существенно затруднило задачу несанкционированного доступа для заинтересованных в этом лиц.

И тем не менее, чтобы повысить общий уровень безопасности, опытные пользователи рекомендуют принципиально отказываться от рассмотренной технологии.

Не подключается телефон (планшет) к Wi-Fi, пишет «Сохранено, защита WPAWPA2»

Я тут проанализировал немного комментарии, которые посетители оставляют на сайте, проверил запросы и понял, что есть очень распространенная проблема с подключением к Wi-Fi, о которой я еще не писал. Но на сайте оставлено много комментариев с просьбой помочь, решить эту проблему. Я что-то там советовал, но не знаю, помогали ли мои советы Вам (редко кто напишет о результатах ).

А вчера, Роман (Спасибо тебе добрый человек ) к статье Как подключить к Wi-Fi телефон (планшет) на ОС Андроид? оставил комментарий, в котором поделился информацией, как он решил проблему «Сохранено, защита WPAWPA2». Этот комментарий помог мне немного сориентироваться в проблеме, и я решил собрать все советы по решению этой ошибки, в одной статье.

Суть проблемы

При подключении телефона, или планшета (скорее всего на Android), к домашней сети, или где-то в кафе, появляется надпись возле названия сети «Сохранено, защита WPAWPA2». И все больше ничего не происходит. Если нажать на эту сеть и выбрать Подключить, то ничего не произойдет. Как выглядит эта ошибка, Вы можете посмотреть на скриншоте выше.

Я специально спровоцировал эту проблему на своем Wi-Fi роутере Asus RT-N13U и попробовал подключить телефон HTC One V (Android 4.0). Вот и получил эту надпись «Сохранено, защита WPAWPA2». Причем, все получилось с первого раза. Как? Да очень просто. У меня в настройках роутера “Режим беспроводной сети” был в режиме Auto, а я установил n Only. Сохранил настройки, отключил телефон от Wi-Fi, но подключить уже не получилось .

Методы шифрования для беспроводных сетей

Сейчас существуют три способа шифрования для беспроводных сетей: технология защищенного доступа Wi-Fi (WPA и WPA2), протокол Wired Equivalent Privacy (WEP) и 802.1x. Первые два метода подробнее описано ниже. 802.1x, который обычно используется для корпоративных сетей, в этом разделе не описывается.

Технология защищенного доступа Wi-Fi (WPA и WPA2)

Для подключения с помощью WPA и WPA2 необходимо иметь ключ безопасности. После проверки ключа все данные, пересылаемые между компьютером или устройством и точкой доступа, будет зашифровано.

Существуют два типа аутентификации WPA: WPA и WPA2. По возможности используйте WPA2, поскольку он самый безопасный. Почти все новые беспроводные адаптеры поддерживают WPA и WPA2, но существуют некоторые старые модели, которые их не пидтримують.

У WPA-Personal и WPA2-Personal пользователям предоставляется одинаковая парольная фраза. Эти типы рекомендованы для использования в домашних сетях. WPA-Enterprise и WPA2-Enterprise предназначены для использования с сервером аутентификации 802.1х, который создает различные ключи для каждого пользователя. Этот тип обычно используется в рабочих сетях.

Протокол Wired Equivalent Privacy (WEP)

WEP – это способ защиты сети предыдущего поколения, до сих пор доступен и поддерживает старые модели устройств, но использовать его не рекомендуется. При активации протокола WEP необходимо настроить сетевой ключ безопасности. Этот ключ шифрования, которые направляются через сеть с одного компьютера на другой. Однако, защиту WEP относительно легко взломать.

Существуют два типа WEP: открытая аутентификация системы и аутентификация посредством совместного ключа. Ни один из них не является абсолютно безопасным, но аутентификация посредством совместного ключа – это наименее безопасный тип.

Для большинства беспроводных компьютеров и точек доступа открытый ключ аутентификации такой же, как и статический ключ шифрования WEP, который используется для защиты сети. Злоумышленник может перехватить сообщение успешной аутентификации общего ключа и с помощью средств анализа определить общий ключ аутентификации и статический ключ шифрования WEP.

После определения статического ключа шифрования WEP злоумышленник будет иметь полный доступ к сети. По этой причине эта версия Windows не поддерживает автоматическую настройку сети с помощью общего ключа аутентификации WEP.

Если, несмотря на эти предостережения, все же нужно установить аутентификацию WEP посредством совместного ключа, это можно сделать, выполнив следующие действия.

Создание профиля с помощью общего ключа аутентификации WEP

- Откройте окно «Центр управления сетями и общим доступом».

- Щелкните Настроить новое подключение или сеть.

- Выберите Подключение вручную к беспроводной сети и нажмите кнопку Далее.

- На странице Введите информацию о беспроводной сети, которую нужно добавить под заголовком Тип защиты выберите WEP.

- Заполните остальные страницы и нажмите кнопку Далее.

- Щелкните Настройка подключения.

- Перейдите на вкладку Безопасность, в списке Тип защиты выберите Общий.

- Нажмите кнопку ОК.

Радиорежим 5 ГГц

Эта настройка управляет версиями стандарта 802.11a/b/g/n, используемыми в сети для беспроводной связи в диапазоне 5 ГГц. Более новые стандарты поддерживают более высокую скорость передачи, тогда как более старые обеспечивают совместимость с более старыми устройствами и дополнительным диапазоном.

Задайте значение: «Автоматически» или 802.11n/ac

Маршрутизаторы, поддерживающие стандарт 802.11n, должны быть настроены на режим 802.11n/ac для обеспечения максимальной скорости и совместимости. Разные маршрутизаторы Wi-Fi поддерживают разные радиорежимы, поэтому выбор настроек зависит от маршрутизатора. Как правило, следует включать поддержку всех режимов. Устройства также могут автоматически выбирать самый быстрый поддерживаемый режим для связи. Выбор подмножества доступных режимов предотвращает подключение более старых устройств. Например, устройства 802.11ac не могут подключиться к маршрутизатору Wi-Fi, работающему в режиме только 802.11n. Кроме того, выбор подмножества доступных режимов может стать причиной перекрестных помех с близлежащими сетями, а близлежащие существующие устройства могут вызывать помехи в работе вашей сети.

Ширина канала 2,4 ГГц

Настройка ширины канала определяет ширину полосы пропускания, доступную для передачи данных. Однако более широкие каналы в большей степени подвержены помехам и могут мешать работе других устройств. Канал 40 МГц иногда называют широким каналом, а канал 20 МГц — узким каналом.

Задайте значение: 20 МГц

Используйте каналы 20 МГц в диапазоне 2,4 ГГц. Если каналы 40 МГц используются в диапазоне 2,4 ГГц, в сети могут возникнуть проблемы с производительностью и надежностью, особенно при наличии других сетей Wi-Fi и других устройств, работающих в диапазоне 2,4 ГГц. Каналы 40 МГц могут также создавать помехи для других устройств, использующих этот диапазон, таких как устройства Bluetooth, беспроводные телефоны и соседние сети Wi-Fi. Маршрутизаторы, которые не поддерживают каналы 40 МГц в диапазоне 2,4 ГГц, поддерживают каналы 20 МГц.

Сертификаты и стандарты

Хотя WPA2 является программой сертификации, ее часто называют стандартом, а иногда и протоколом. «Стандарт» и «протокол» — это описания, которые часто используют журналисты и даже разработчики этих сертификатов (и рискуют быть педантичными), но эти термины могут вводить в заблуждение, когда речь идет о понимании того, как стандарты и протоколы связаны с Wi-Fi. сертификация, если не прямо неверно.

Мы можем использовать аналогию транспортного средства, сертифицированного как пригодное к эксплуатации. У производителя будут инструкции, которые определяют безопасность стандарты. Когда вы купите машину, она будет проверенный как безопасно управлять организацией, которая устанавливает стандарты безопасности транспортных средств.

Таким образом, хотя WPA2 следует называть сертификацией, его можно условно назвать стандартом. Но, называя это протоколом, путается значение реальных протоколов — TKIP, CCMP и EAP — в безопасности Wi-Fi..

Настройка для домашней сети

Теперь самое интересное — настройка. Этот процесс задокументирован для Arch Wiki, и Gentoo Wiki, но всех деталей там естественно нет.

Программа обычно ставится в директорию , и наша задача — правильно настроить конфигурационный файл , и привязать его к автозапуску беспроводного сетевого интерфейса.

Начнем с . Если вы подключаетесь из дома к WPA/WPA2, то скорее всего используете пароль для WiFi соединения, что соответствует режиму . Мы не будет рассматривать варианты с WEP шифрованием, так как оно ненамного лучше открытой сети.

Возьмем типовой конфиг из документации. Например такой.

Первая строка необходима, без программа даже не запустится. GROUP=wheel нужно для того, чтобы запускать из под обычного пользователя в графическом интерфейсе wpa_gui, но это не наш путь. Поэтому меняем на рутовый .

Каждой сети в файле настроек должен соответствовать блок . Покопавшись в исходниках, обнаружил нашел годное писание переменной в файле , а в мануале и руководстве пользователя ее описание очень скудное.

Остальные опции взяты из руководства конфиг файла.

- — The Basic Service Set Identifier (BSSID), физический адрес точки доступа.

- — Протоколы аутентификации.

- — Для WPA2 укажите CCMP, а для WPA — TKIP.

- — WPA/WPA2.

- — Хэш пароля PreShared Key.

Создаем хэш пароля для :

Все готово, чтобы создать конфиг сети. Итоговый файл должен выглядеть как-то так.

Верные значения для , , и можно определить, сканируя беспроводную сеть.

Команда из набора устарела, вместо нее сейчас .

Which security method will work for your network

Here is the basic rating from best to worst of the modern WiFi security methods available on modern (after 2006) routers:

-

WPA2 + AES

-

WPA + AES

-

WPA + TKIP/AES (TKIP is there as a fallback method)

-

WPA + TKIP

The best way to go is to deactivate Wi-Fi Protected Setup (WPS) and set the router to WPA2 +AES. As you go down the list, you are getting less security for your network.

Purpose

Both WPA and WPA2 are supposed to secure wireless Internet networks from unauthorized access. If you leave your router with no security then anyone can steal the bandwidth, perform illegal actions out of your connection and name, monitor your web activity, and easily install malicious apps in your network.

WPA vs. WPA2WiFi routers support a variety of security protocols to secure wireless networks: WEP, WPA and WPA2. However WPA2 is recommended over its predecessor WPA (Wi-Fi Protected Access).

Probably the only downside of WPA2 is how much processing power it needs to protect your network. This means more powerful hardware is needed to avoid lower network performance. This issue concerns older access points that were implemented before WPA2 and only support WPA2 via a firmware upgrade. Most of the current access points have been supplied with more capable hardware.

Definitely use WPA2 if you can and only use WPA if there is no way your access point will support WPA2. Using WPA is also a possibility when your access point regularly experiences high loads and the network speed suffers from the WPA2 usage. When security is the top priority then rolling back is not an option, instead one should seriously consider getting better access points. WEP has to be used if there is no possibility to use any of the WPA standards.

Encryption Speed

Depending on what security protocols you use the data speed can be affected. WPA2 is the fastest of the encryption protocols, while WEP is the slowest.

Тип 4 — WPS/QSS

Wifi шифрование WPS, он же QSS — интересная технология, которая позволяет нам вообще не думать о пароле, а просто нажать на кнопку и тут же подключиться к сети. По сути это «легальный» метод обхода защиты по паролю вообще, но удивительно то, что он получил широкое распространение при очень серьёзном просчёте в самой системе допуска — это спустя годы после печального опыта с WEP.

WPS позволяет клиенту подключиться к точке доступа по 8-символьному коду, состоящему из цифр (PIN). Однако из-за ошибки в стандарте нужно угадать лишь 4 из них. Таким образом, достаточно всего-навсего 10000 попыток подбора и вне зависимости от сложности пароля для доступа к беспроводной сети вы автоматически получаете этот доступ, а с ним в придачу — и этот самый пароль как он есть.

Учитывая, что это взаимодействие происходит до любых проверок безопасности, в секунду можно отправлять по 10-50 запросов на вход через WPS, и через 3-15 часов (иногда больше, иногда меньше) вы получите ключи от рая.

Когда данная уязвимость была раскрыта производители стали внедрять ограничение на число попыток входа (rate limit), после превышения которого точка доступа автоматически на какое-то время отключает WPS — однако до сих пор таких устройств не больше половины от уже выпущенных без этой защиты.

Даже больше — временное отключение кардинально ничего не меняет, так как при одной попытке входа в минуту нам понадобится всего 10000/60/24 = 6,94 дней. А PIN обычно отыскивается раньше, чем проходится весь цикл.

Хочу ещё раз обратить ваше внимание, что при включенном WPS ваш пароль будет неминуемо раскрыт вне зависимости от своей сложности. Поэтому если вам вообще нужен WPS — включайте его только когда производится подключение к сети, а в остальное время держите выключенным

Как узнать ключ безопасности

Если пароль от Wi-Fi утерян, его нужно где-то посмотреть. Узнать ключ безопасности от своей беспроводной сети можно на роутере, ноутбуке, смартфоне.

С помощью роутера

Увидеть сетевой ключ для роутера пользователь сможет в интерфейсе устройства.

Инструкция:

- На тыльной стороне корпуса маршрутизатора найти IP-адрес для входа (192.168.1.1 или 192.168.0.1).

- Параметры для авторизации – «admin/admin».

- Развернуть раздел «Беспроводная сеть» или «Wireless».

- Название подключения в поле «SSID». Пароль в строке «PSK Password» или «Предварительный ключ WPA».

На технике разных брендов и моделей язык интерфейса и названия вкладок различны, но общий принцип одинаков.

С помощью компьютера

Посмотреть ключ безопасности от своей беспроводной сети можно на компьютере, находящемся в Wi-Fi сети.

Вот так можно узнать пароль от wi-fi на Windows 10:

- Развернуть трей, навести курсор на иконку соединения с Сетью, нажать и выбрать «Открыть «Параметры сети и Интернет».

- Вызвать «Центр управления сетями и общим доступом».

- Кликнуть на активное соединение и выбрать «Свойства беспроводной сети».

- Во вкладке «Безопасность» включить отображение введенных знаков. В строке «Ключ безопасности» откроется скрытая комбинация.

На Виндовс 7 действия незначительно отличаются:

- Открыть «Центр управления сетями и общим доступом».

- В колонке слева нажать на «Управление беспроводными сетями».

- Навести курсор на Wi-Fi, ПКМ вызвать меню и нажать «Свойства».

- Перейти в «Безопасность».

- Активировать отображение вводимых знаков.

- Нужная комбинация появится в поле «Ключ безопасности».

Если устройство не использует Wi-Fi, это решение не подойдет.

На телефоне

Получить ROOT-права помогут приложения из Play Market, например, Root Explorer.

Инструкция:

- Скачать из Google Play и открыть приложение для получения Root-прав.

- Открыть внутреннюю память смартфона, последовательно открыть папки «Data» – «Misc» – «WiFi».

- Найти файл «wpa_supplicant.conf» и открыть через приложение для чтения текстовых файлов или в веб-обозревателе.

- Найти «SSID» и «PSK». Значение в первой строке – это название Wi-Fi, во второй – пароль.

Если ROOT-права не получены, воспользоваться способом не получится.

Инструкция или наклейка на устройстве

После покупки или сброса маршрутизатора до заводских параметров на нем будет действовать ключ безопасности вайфай сети, нанесенный на наклейку снизу роутера. Код будет подписан как «Ключ сети», «Wi-Fi пароль», «Wireless Key», «Wi-Fi Key», «PIN».

Способ актуален, если секретная комбинация не редактировалась в ходе настройки устройства.

Дополнительные способы

Если предыдущие способы, как узнать пароль от Wi-Fi, неэффективны, можно задействовать стороннее ПО для десктопных и мобильных платформ.

Чтобы найти ключ безопасности сети на ноутбуке, потребуется установить WirelessKeyView. Она подойдет для всех версий Windows, от 10 до XP. Способ подходит, если Интернет на компьютере ранее был настроен через интересующую беспроводную сеть, но теперь устройство отключено от Wi-Fi.

Инструкция по использованию утилиты:

Откроется окно с информацией обо всех сетях, к которым подключалось устройство, включая нужную.

Руководство для смартфонов с ОС Андроид:

- Открыть Play Market.

- Скачать специальное приложение, для просмотра паролей к беспроводным сетям, например, Wi-Fi Password.

- Запустить приложение с открытыми ROOT-правами.

- Выбрать сеть.

- Посмотреть секретную комбинацию.

Определить пароль от Wi-Fi иногда предлагается с помощью хакерского ПО для взлома Wi-Fi. Это не самое лучшее решение. При скачивании таких программ на телефон или ПК существует риск заразить технику вирусами или установить вредоносное ПО, способное нанести ущерб технике и ее владельцу.

Общие сведения о wpa_supplicant

Что из себя представляет wpa_supplicant?

- Кросс-платформенная открытая реализация стандарта IEEE 802.11 для Linux, *BSD, Windows, Mac OS X и прочих систем.

- Полная поддержка WPA2, WPA и более старых протоколов безопасности беспроводной LAN сети.

- Приложение пользовательского пространства, выполняющее функции саппликанта и оператора, исполняющего MLME инструкции.

Wpa_supplicant поддерживает

- WPA и полностью IEEE 802.11i/RSN/WPA2.

- WPA-PSK и WPA2-PSK (pre-shared key) («WPA-Personal»).

- WPA вместе с EAP (т.е., сервером аутентификации RADIUS) («WPA-Enterprise») управление ключами CCMP, TKIP, WEP (104/128 и 40/64 бит).

- Кэширование RSN, PMKSA: предварительную аутентификацию.

Как wpa_supplicant устанавливает связь с точкой доступа?

- Cетевой интерфейс должен исправно функционировать с установленным драйвером, прежде чем wpa_supplicant запустится.

- Wpa_supplicant запрашивает драйвер ядра сканировать доступные Basic Service Set (BSS).

- Wpa_supplicant производит выбор BSS в соответствии с настройками.

- Wpa_supplicant запрашивает драйвер ядра установить соединение с выбранной BSS.

- Для WPA-EAP: аутентификацию EAP производит встроенный IEEE 802.1X Supplicant, либо же внешний Xsupplicant с сервером аутентификации.

- Для WPA-EAP: получен мастер-ключ от IEEE 802.1X Supplicant.

- Для WPA-PSK wpa_supplicant использует пароль PSK в качестве мастер-ключа сессии.

- Wpa_supplicant производит с аутентификатором точки доступа 4-х этапное согласование и групповое согласование ключей.

- Wpa_supplicant производит шифрование однонаправленных и широковещательных пакетов, после чего начинается обычный обмен данными.

Главный и большой плюс wpa_supplicant — его юниксвейность, то есть соответствие принципу Unix Way, когда программа делает что-то одно, но делает это хорошо. В каком-то смысле wpa_supplicant также Gentoo Way. Она требует некоторого внимания и терпения вначале, но затем о ней можно напрочь забыть. После того как программа настроена и пущена в дело, она полностью выпадает из потока событий, превращаясь в пару строк из . Она не сверкает и не мигает в системном трее, не оповещает о разведанных, подключенных и отключенных беспроводных сетях. Ее просто нет, пока вы сами ее не поищите.

Из минусов — сложность настройки и конфигурации. Много возни по сравнению с тырк-тырк-тырк в окне , не говоря уже о WiFi подключении с любого Андроид устройства. Если вы собираетесь в поездку с Linux ноутбуком, то наверняка предпочтете более дружественный фронтенд настройки беспроводной сети, чтобы быстро подключаться к бесплатным точкам доступа WiFi в аэропорту, гостинице или в рабочей обстановке. Для домашнего же беспроводного интернета — самое то.