Как сменить пароль wifi в windows 7, 8, 10

Содержание:

- Описание на роутерах

- Какие виды уязвимостей атак выявляют недостаточно защищенные сети??

- Ключ безопасности (PIN) от Wi-Fi и другая заводская информация

- Горячие клавиши

- WPA3 безопасен? Конечно, но есть и улучшения для WPA2

- Какие две версии WPA3?

- WPA3-Personal

- Как работают ключи WEP

- Защита Wi-Fi сети: WEP, WPA, WPA2

- Ключ безопасности от беспроводной сети Wi-Fi

- Оппортунистическое беспроводное шифрование (OWE) для безопасного серфинга в горячих точках

- Вы уязвимы для KRACK??

- Сброс на заводские настройки

- Полезные свойства щуки

- Через маршрутизатор

- Предварительный общий ключ (PSK)

- Смена пароля Wi-Fi на роутере

- Особенности настроек для различных моделей

- Обновление ключа безопасности для сети WiFi вручную

- Типы ключа безопасности сети

- WPA3-Enterprise

Описание на роутерах

На маршрутизаторе можно найти описание следующих параметров:

- Имя сети.

- Пароль сети.

- IP адрес.

- Данные для входа.

- МАС-адрес.

- Модель и прошивка.

Пользователи теряют инструкцию к прибору, а наклеенное стандартное описание стирается. В таких случаях узнать о приборе можно через:

- Маршрутизатор.

- Специальные программы.

- IP- адрес.

- Через Windows.

Пароль от Wi-Fi

Его также называют пин-кодом для сети. Пароли от вай фай роутеров включают в себя 8 и более символов. При настройке сети следует изменить его, чтобы обезопасить домашнее подключение от несанкционированного доступа.

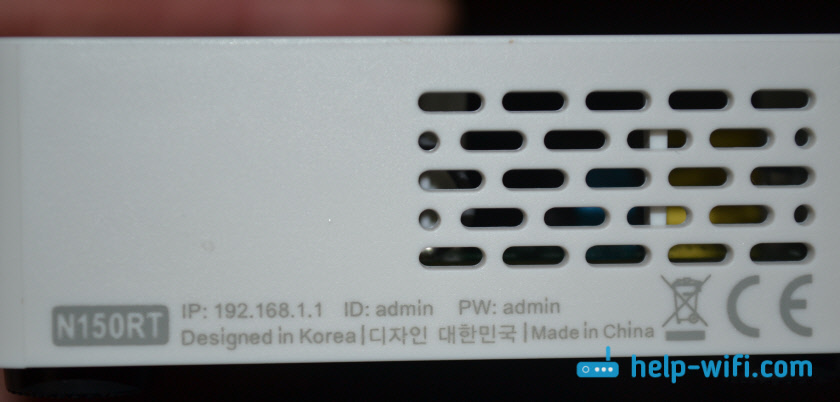

IP-адрес

Веб-адрес используют для входа в настройки устройства. Адрес может состоять из букв, адреса сайта или цифр. Обычно он выглядит так: 192.168.1.1.

MAC-адрес

Личный адрес присваивают для любого оборудования, имеющего доступ в интернет, будь то телефон, планшет, ноутбук или маршрутизатор. Он присваивается на заводе-изготовителе. Нет одинаковых мас-адресов. Знать его необходимо в основном при использовании локальной сети.

Важно! MAC-адрес и IP-адрес разные параметры

Логин и пароль

Во время авторизации rt wifi стандартный пароль и логин указываются при входе в настройки. В стандартных параметрах популярных маршрутизаторов личные данные для входа выглядят одинаково: admin.

Какие виды уязвимостей атак выявляют недостаточно защищенные сети??

Это не просто опасность быть KRACK’D. Незащищенная сеть Wi-Fi начинает атаковать, и WPA3 поможет снизить эти риски. US-Cert описывает возможные сценарии атаки:

- продажа с нагрузкой — Типичный диапазон WiFi в помещении составляет 150 — 300 футов. Если вы живете рядом с соседом, ваше соединение может быть открыто для злоумышленников … или даже соседа-гика, который использует ваш Wi-Fi для загрузки своих фильмов.

- Wardriving — Тип контрабанды, когда потенциальные злоумышленники разъезжают по окрестностям с антенной в поисках незащищенных беспроводных сетей..

- Злые двойные атаки — При атаке злых двойников злоумышленник имитирует точку доступа к общедоступной сети, настраивая свой широковещательный сигнал, который будет сильнее сигнала, генерируемого законной точкой доступа. Естественно, пользователи подключаются к более сильному сигналу, преступному. Затем данные жертвы легко читаются хакером. Всегда проверяйте имя и пароль точки доступа Wi-Fi перед подключением.

- Беспроводной нюхает — Избегайте общественных точек доступа, которые не защищены и где данные не зашифрованы. Преступники используют «снифферы» для поиска конфиденциальной информации, такой как пароли или номера кредитных карт..

- Несанкционированный доступ к компьютеру — Незащищенная точка доступа может позволить злоумышленнику получить доступ к любым каталогам и файлам, которые вы непреднамеренно сделали доступными для совместного использования. Всегда блокировать общий доступ к файлам.

- Серфинг на плечах — В общественных местах следите за скрытыми, злоумышленниками, которые смотрят, как вы печатаете, когда они проходят мимо, или записываете видео на сеанс. Вы можете купить защитную пленку, чтобы избежать этого.

Кража мобильных устройств — Это не только сеть, которая представляет риск для ваших данных. Если ваше устройство украдено, когда вы работаете в точке доступа, это преступный день для преступников. Убедитесь, что ваши данные всегда защищены паролем, а конфиденциальная информация зашифрована. Это включает в себя данные на портативных устройствах хранения.

Ключ безопасности (PIN) от Wi-Fi и другая заводская информация

Какую информацию можно найти на роутере:

- Имя сети, или SSID – это заводское название Wi-Fi сети. Оно может пригодится для того, чтобы найти свою сеть среди соседних сетей. Как правило, выглядит примерно так: «TP-LINK_3Ao8». Разумеется, на устройствах от TP-Link.

- Пароль от Wi-Fi, Wireless Password, PIN, WPS/PIN – это заводской ключ доступа к беспроводной сети. Обычно он состоит из 8 цифр. Но может быть и более сложный. После входа в настройки роутера, я советую сменить заводской пароль, как и имя сети.

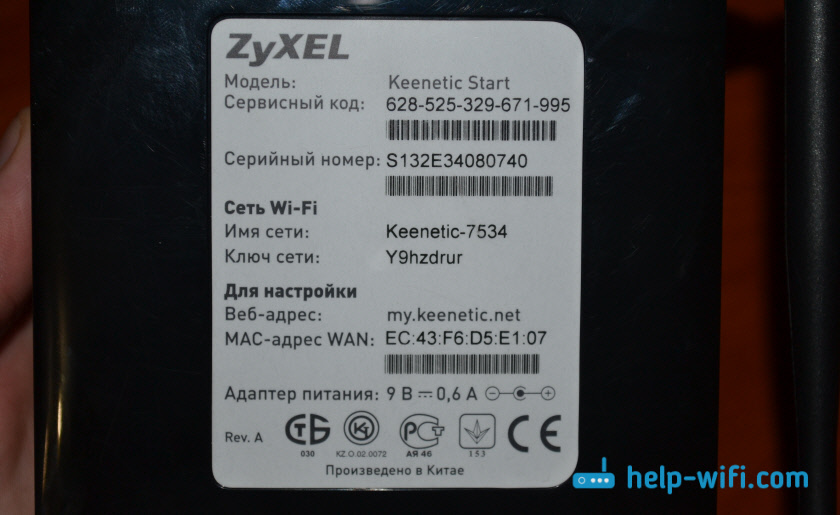

- Адрес роутера (IP, веб-адрес) – этот адрес нужен для входа в настройки маршрутизатора. Может быть как IP-адрес, обычно это 192.168.1.1, или 192.168.0.1, так и хостнейм (из букв) . Например: tplinkwifi.net, my.keenetic.net, miwifi.com. При этом, доступ по IP-адресу так же работает.

- Имя пользователя и пароль ( Username, Password) – заводской логин и пароль, которые нужно указать на страничке авторизации при входе в настройки роутера, или модема. Обычно, в процессе настройки роутера мы их меняем.

- MAC-адрес – так же может пригодится. Особенно, если ваш провайдер делает привязку по MAC-адресу.

- Модель роутера и аппаратная версия (Rev, H/W Ver) – может пригодится, например, для поиска прошивки, или другой информации.

- F/W Ver – версия прошивки установленной на заводе. Указана не на всех устройствах.

На примере роутера TP-Link

Цифры со скриншота соответствуют списку, который вы можете увидеть выше. На всех устройствах от TP-Link заводская информация находится на наклейке, снизу роутера.

Заводская информация на роутере ASUS

Обратите внимание, что на роутерах ASUS пароль будет подписан как «PIN Code». А сеть скорее всего будет называться «ASUS»

На устройствах компании D-Link заводская информация выглядит примерно вот так:

Ключ безопасности и другая информация на ZyXEL

Небольшая особенность. На ZyXEL Keenetic с завода не установлено имя пользователя и пароль, которые нужно вводить при входе в панель управления. Роутер предложит вам установить свои данные сразу после входа в настройки.

У Tenda все стандартно. Разве что не указано название Wi-Fi сети, и имя пользователя.

Totolink

На моем маршрутизаторе Totolink часть информации нанесена на корпус.

А MAC-адрес, модель, аппаратная версия и насколько я понял серийный номер указан снизу, на небольшой наклейке со штрих-кодом.

Информация на маршрутизаторе Netis

Адрес для входа в настройки: netis.cc. А так вроде бы все стандартно: MAC, SSID, Password.

Думаю, этой информации будет достаточно.

Горячие клавиши

К счастью всех владельцев техники Леново, инженеры хорошо продумывают свои разработки. Если кнопки, отвечающей за работу беспроводного соединения, нет, то можно использовать горячие клавиши. Здесь есть два варианта включения Вай-Фая на ноутбуке Леново.

Среди встроенной клавиатуры есть набор специальных клавиш, которые активируют некоторые программы. Среди них можно попробовать поискать невзрачную кнопку с изображением соединения Вай-Фай.

Если такая кнопка не обнаружена, можно использовать сочетание «Fn (эта кнопка уж точно есть!), например, с «F2». Но при переустановке операционной системы сочетания могут меняться. Главной всегда остается клавиша «Fn», а вот чтобы определить, какую еще кнопку требуется зажать одновременно с ней, придется экспериментировать.

Если «тыкать» все подряд не хочется, тогда можно открыть «Панель управления» и изучить там, какая комбинация за что отвечает в данной версии ПО.

Не стоит паниковать, если клавиша «Fn» вообще отсутствует на стандартной клавиатуре. Некоторые владельцы Леново до сих пор используют устаревшие модели, на которых данная кнопка не предусмотрена. В таком случае можно использовать кнопки, которые есть на любом ПК и ноутбуке, — это набор от «F1» до «F12». На старых ноутбуках данные клавиши работают без помощи дополнительной «Fn.

WPA3 безопасен? Конечно, но есть и улучшения для WPA2

Объявление WPA3 сделало несколько волн, но на его развертывание потребуется некоторое время. Тем временем будут также развернуты некоторые улучшения WPA2:

- Внедрение Защищенных рамок управления (PMF) на всех устройствах с «Wi-Fi CERTIFIED»

- Обеспечение поставщиками регулярных проверок на сертифицированных устройствах (Source: Commisum)

- Стандартизация 128-битного криптографического пакета (Source: Commisum)

Какие две версии WPA3?

WPA выпускается в двух версиях, которые основаны на требованиях конечного пользователя (домашнее или служебное использование). На первый взгляд, между WPA3-Personal и WPA3-Enterprise нет большой разницы, хотя последняя более безопасна, чем была. предназначен для защиты сверхчувствительных данных и крупных предприятий.

Давайте быстро подведем итоги двух версий, описанных Wi-Fi Alliance. Для начала обе версии:

- Используйте новейшие методы безопасности

- Запретить устаревшие устаревшие протоколы

- Требовать использования защищенных кадров управления (PMF). «Кадры действий управления одноадресной рассылкой защищены как от подслушивания, так и от подделки, а кадры действий управления многоадресной рассылкой защищены от подделки», — говорится в сообщении Wi-Fi Alliance. В двух словах, Википедия описывает фреймы управления как «механизмы, обеспечивающие целостность данных, аутентификацию источника данных и защиту воспроизведения». Техническое описание их работы можно найти на веб-сайте Cisco..

WPA3-Personal

Эта версия обеспечивает надежную аутентификацию на основе паролей, даже когда пользователи выбирают короткие или слабые пароли. Он не требует сервера аутентификации и является основным протоколом, который используют домашние пользователи и малые предприятия..

- Использует 128-битное шифрование

- Использует рукопожатие одновременной аутентификации равных (SAE), которое защищает от атак грубой силы

- Включает прямую секретность означает, что новый набор ключей шифрования генерируется каждый раз, когда устанавливается соединение WPA3, поэтому, если исходный пароль скомпрометирован, это не имеет значения

- Поддерживает безопасность в общественных сетях

- Легко управляет подключенными устройствами

- Позволяет выбрать естественный пароль, который, как утверждает Wi-Fi Alliance, облегчит пользователям запоминание парольных фраз

Как работают ключи WEP

Сетевые администраторы выбирают, какие ключи WEP использовать в своих сетях. Как часть процесса обеспечения безопасности WEP, на маршрутизаторах должны быть установлены соответствующие ключи, а также каждое клиентское устройство для их взаимодействия друг с другом по Wi-Fi-соединению.

Клавиши WEP представляют собой последовательность шестнадцатеричных значений, взятых из чисел 0-9 и букв A-F. Некоторые примеры ключей WEP:

- 1A648C9FE2

- 99D767BAC38EA23B0C0176D152

Требуемая длина ключа WEP зависит от того, какая версия WEP-стандарта работает в сети:

- 40- или 64-разрядный WEP: 10-значный ключ

- 104- или 128-бит WEP: 26-значный ключ

- 256-бит WEP: 58-значный ключ

Чтобы помочь администраторам в создании правильных ключей WEP, некоторые бренды оборудования беспроводной сети автоматически генерируют ключи WEP из обычного текста (иногда называемого кодовой фразой). Кроме того, некоторые общедоступные веб-сайты также предлагают автоматические генераторы ключей WEP, которые генерируют значения случайных ключей, которые трудно понять аутсайдерам.

Защита Wi-Fi сети: WEP, WPA, WPA2

Есть три варианта защиты. Разумеется, не считая «Open» (Нет защиты).

- WEP (Wired Equivalent Privacy) – устаревший и небезопасный метод проверки подлинности. Это первый и не очень удачный метод защиты. Злоумышленники без проблем получают доступ к беспроводным сетям, которые защищены с помощью WEP. Не нужно устанавливать этот режим в настройках своего роутера, хоть он там и присутствует (не всегда).

- WPA (Wi-Fi Protected Access) – надежный и современный тип безопасности. Максимальная совместимость со всеми устройствами и операционными системами.

- WPA2 – новая, доработанная и более надежная версия WPA. Есть поддержка шифрования AES CCMP. На данный момент, это лучший способ защиты Wi-Fi сети. Именно его я рекомендую использовать.

WPA/WPA2 может быть двух видов:

- WPA/WPA2 — Personal (PSK) – это обычный способ аутентификации. Когда нужно задать только пароль (ключ) и потом использовать его для подключения к Wi-Fi сети. Используется один пароль для всех устройств. Сам пароль хранится на устройствах. Где его при необходимости можно посмотреть, или сменить. Рекомендуется использовать именно этот вариант.

- WPA/WPA2 — Enterprise – более сложный метод, который используется в основном для защиты беспроводных сетей в офисах и разных заведениях. Позволяет обеспечить более высокий уровень защиты. Используется только в том случае, когда для авторизации устройств установлен RADIUS-сервер (который выдает пароли).

Думаю, со способом аутентификации мы разобрались. Лучшие всего использовать WPA2 — Personal (PSK). Для лучшей совместимости, чтобы не было проблем с подключением старых устройств, можно установить смешанный режим WPA/WPA2. На многих маршрутизаторах этот способ установлен по умолчанию. Или помечен как «Рекомендуется».

Ключ безопасности от беспроводной сети Wi-Fi

Ключ безопасности сети является паролем, используя который можно подключиться к работающей сети Wi-Fi. От него напрямую зависит безопасное функционирование беспроводной сети. Основная задача его заключается в ограждении пользователя (хозяина) Wi-Fi от несанкционированного подключения к ней. Некоторым может показаться, что такое подключение, в общем-то, не сильно будет мешать работе в интернете. На самом же деле оно чревато значительным уменьшением скорости интернета

Поэтому, созданию пароля необходимо уделять самое пристальное внимание

Кроме собственно сложности создаваемого пароля, на степень безопасности беспроводной сети Wi-Fi в значительной степени влияет тип шифрования данных. Значимость типа шифрования объясняется тем, что все данные, передающиеся в рамках конкретной сети зашифрованы. Такая система позволяет оградиться от несанкционированного подключения, т. к. не зная пароля, сторонний пользователь при помощи своего устройства просто не сможет расшифровать передающиеся в рамках беспроводной сети данные.

Виды шифрования сети

В настоящее время Wi-Fi маршрутизаторы используют три разных типа шифрования.

Отличаются они друг от друга не только количеством доступных для создания пароля символов, но и другими не менее важными особенностями.

Самым ненадежным и менее популярным типом шифрования на сегодняшний день является WEP. В общем-то, этот тип шифрования использовался раньше и сейчас применяется редко. И дело тут не только в моральной старости такого типа шифрования. Он действительно достаточно ненадежный. Пользователи, использующие устройства с WEP-шифрованием имеют довольно высокие шансы на то, что их собственный ключ безопасности сети будет взломан сторонним пользователем. Данный вид шифрования не поддерживается многими современными Wi-Fi роутерами.

Последние два типа шифрования намного более надежны и гораздо чаще используются. При этом у пользователей имеется возможность выбрать уровень безопасности сети. Так, WPA и WPA2 поддерживают два вида проверки безопасности.

Один из них рассчитан на обычных пользователей и содержит один уникальный пароль для всех подключаемых устройств.

Другой используется для предприятий и значительно повышает уровень надежности сети Wi-Fi. Суть его заключается в том, что для каждого отдельного устройства создается собственный уникальный ключ безопасности.

Таким образом, становится практически невозможно без разрешения подключиться к чужой сети.

Тем не менее, выбирая свой будущий маршрутизатор, следует остановить свой выбор именно на той модели, которая поддерживает именно WPA2-шифрование. Объясняется ее большей надежностью в сравнении с WPA. Хотя, конечно же, WPA-шифрование является достаточно качественным. Большинство маршрутизаторов поддерживают оба эти вида шифрования.

Как узнать свой ключ безопасности сети Wi-Fi

Чтобы узнать свой ключ безопасности от беспроводной сети можно воспользоваться несколькими способами:

- Проще всего узнать свой ключ через настройки маршрутизатора. Для этого необходимо будет просто зайти в его веб-интерфейс, использую стандартный пароль для входа (если его не меняли). Обычно, и пароль и логин для входа – это «admin». Кроме того, эти данные можно посмотреть и на самом роутере. После этого нужно будет зайти в меню «Беспроводной режим», выбрать там пункт «Защита беспроводного режима». Там, вы и можно взять собственный ключ безопасности, найти его не составит проблем он либо так и называется «ключ безопасности», либо «пароль PSK», возможно на различных моделях роутеров различное название.

- Также узнать пароль от Wi-Fi возможно в панели управления. Для этого нужно кликнуть мышкой по значку сети, расположенному в правом нижнем углу экрана, рядом с часами. Оттуда понадобится зайти в «Центр управления сетями и общим доступом». Далее следует перейти по вкладке «Управление беспроводными сетями». Там следует найти собственную сеть и кликнуть по ней ПКМ(правой кнопкой мыши), после чего, выбрать в открывшемся окошке «Свойства». Затем, нужно будет перейти в раздел «Безопасность» и отметить галочкой графу «Отображать вводимые знаки». Такое действие покажет скрываемые ранее символы пароля.

- Узнать забытый пароль от Wi-Fi легче всего в уже подключенном к сети компьютере. Для этого нужно также нажать ЛКМ(левой кнопкой мыши) на значок и выбрать имя сети, напротив которого написано «Подключено». Затем на нее необходимо будет нажать ПКМ(правой кнопкой мыши) еще раз и зайти в «Свойства». Там нужно будет так же выбрать «Безопасность» — «Отображать вводимые знаки». После этого можно будет узнать забытый пароль от сети.

Оппортунистическое беспроводное шифрование (OWE) для безопасного серфинга в горячих точках

OWE является водителем позади WiFi расширенный открытый функция, реализованная для защитить пользователей в общественных / гостевых точках доступа и предотвратить подслушивание. Он заменяет старый «открытый» стандарт аутентификации 802.11. С OWE ваши данные шифруются, даже если вы не ввели пароль. Он был разработан для обеспечения зашифрованной передачи данных и обмена данными в сетях, которые не используют пароли (или не используют общий пароль) с использованием индивидуальной защиты данных (IDP); по сути, каждый авторизованный сеанс имеет свой собственный токен шифрования. Это означает, что данные каждого пользователя защищены в своем собственном хранилище. Но он также работает в защищенных паролем сетях, гарантируя, что если злоумышленник получит сетевой пароль, он по-прежнему не будет иметь доступа к зашифрованным данным на сетевых устройствах (см. SAE выше).

Вы уязвимы для KRACK??

Все не гибель и мрак. Любой, кто использует Wi-Fi, уязвим, но давайте рассмотрим проблему в перспективе. Хакер может перехватывать только незашифрованный трафик между вашим устройством и маршрутизатором. Если данные были должным образом зашифрованы с использованием HTTPS, злоумышленник не может их прочитать.

Несколько заверений от Брендана Фицпатрика, вице-президента по кибер-риск-инжинирингу, пишущего для Axio:

- Атака не может быть запущена удаленно, злоумышленник должен находиться в физическом диапазоне определенной сети Wi-Fi.

- Атака происходит только во время четырехстороннего рукопожатия.

- Пароль Wi-Fi не обнаруживается во время атаки, и злоумышленнику не разрешено подключаться к сети..

- Только если атака успешна, злоумышленник может потенциально расшифровать трафик между жертвой и точкой доступа..

- В настоящее время атака направлена только на клиентскую сторону рукопожатия.

Роберт Грэм отмечает в своем блоге, KRACK «не может победить SSL / TLS или VPN». Он добавляет: «Ваша домашняя сеть уязвима. Многие устройства будут использовать SSL / TLS, так что все нормально, например, эхо Amazon, которое вы можете продолжать использовать, не беспокоясь об этой атаке. Другие устройства, такие как ваши лампочки Phillips, могут быть не так защищены ». Решение? Патч с обновлениями от вашего поставщика.

Сброс на заводские настройки

Если посмотреть ключ безопасности от Wi-Fi не удается, можно сбросить роутер до заводских установок через веб-интерфейс или кнопкой на самом приборе, а затем создать сеть заново.

Для возврата маршрутизатора к заводским настройкам нужно открыть раздел «Системные инструменты» (TP-Link), «Администрирование» – «Управление настройками» (ASUS), «Система» (D-Link), найти «Заводские настройки», нажать на них или кнопку «Восстановить» напротив и дождаться перезагрузки роутера.

На тыльной стороне маршрутизаторов, как правило, есть кнопка возврата к начальным параметрам. Чаще всего она погружена в корпус и, чтобы ей воспользоваться, нужна скрепка или иной тонкий предмет. Нужно нажать на нее и зафиксировать в таком положении от 10 до 15 секунд. Индикаторы на панели роутера моргнут или погаснут полностью. Нужно отпустить кнопку. Устройство перезагрузится.

После перезапуска маршрутизатор потребуется настроить заново. В ходе этой процедуры пользователь сможет самостоятельно создать беспроводную сеть и придумать для нее новый ключ безопасности.

Полезные свойства щуки

Щука — пресноводная рыба из семейства щуковых. В длину она вырастает до 150 см, её вес — от 2 до 35 кг. Её ценят за сытность и низкую калорийность. К столу лучше всего выбирать рыбу весом 2–2,5 кг, так как её мясо нежное и сочное. Наиболее популярное блюдо — фаршированная щука.

Эта рыба обладает множеством полезных свойств.

- Имеет низкую калорийность: в 100 г мяса содержится всего лишь 84 калории и до 3% жира.

- Является природным антисептиком. Натуральные антисептики намного полезнее химических, так как они помогают справляться с различными инфекционными заболеваниями, укрепляют иммунитет.

- Содержит много витаминов, макро- и микроэлементов.

Щука — полезная и вкусная рыба, которая доступна всем

Через маршрутизатор

Если ни одно ваше устройство автоматически не может присоединиться к Wi-Fi, быстро вспомнить пароль поможет роутер. Вы легко разыщите искомую комбинацию в его настройках. Сперва включите маршрутизатор напрямую в компьютер проводом, к сетевой карте портом LAN. На обороте устройства ищите наклейку со сведениями: IP-адрес, логин и пароль. Запустите браузер и перейдите по IP-адресу, впишите после запроса данные входа – запустится панель параметров.

Если наклейка со служебными сведениями отсутствует, попробуйте стандартные для маршрутизаторов параметры:

Найти IP-адрес можно через функцию командной строки Windows. Запустите ее через раздел «Служебные» меню «Пуск» или введите команду cmd, нажав Win+R. В строку на черном экране впишите ipconfig и кликните на Enter. Адрес будет отображен в поле «Основной шлюз».

Дальнейшие действия, как вспомнить забытый пароль, отличаются в зависимости от компании-производителя маршрутизатора. Поле с искомым кодом будет расположено:

- Tp-Link: разверните Wireless и подпункт Wireless Security, смотрите поле Password.

- Tenda: откройте раздел Wireless settings и папку Wireless Security, строчка

- Linksys: блок «Беспроводная сеть» подраздел «Безопасность», строка «Идентификационная фраза».

- ZyXEL: в нижнем блоке переключитесь в подраздел Wi-Fi по картинке беспроводных сеток, строчка «Ключ сети».

- Asus: в правом блоке «Состояние системы», строчка «Ключ WPA».

Даже если забыл пароль от личного Вай фай, его легко отыскать в системных параметрах роутера. Понадобится запустить панель под администратором – но если вы когда-то поменяли стандартную комбинацию входа admin / admin и забыли установленные значения, то запустить настройки не получится. Тогда остается совершить тотальный сброс параметров маршрутизатора и настраивать его заново, чтобы подключаться с ПК.

Предварительный общий ключ (PSK)

Первоначальную часть проверки безопасности, которую вы прошли в банке по приведенной выше аналогии, можно сравнить с WPA2-PSK., аутентификация который требует, чтобы человек соединялся с сетью Wi-Fi (попросите деньги в банке в нашей метафоре), используя фразу-пароль. PSK относится к «общему секрету», в данном случае к паролю..

Примечания:

- WPA2 без PSK это опция, используемая, если вы хотите использовать сервер аутентификации. Компания должна выбрать эту опцию, если она хочет назначить уникальные ключи устройствам сотрудника. Если ключ скомпрометирован, бизнесу потребуется только создать новый ключ для одного устройства. Это также предотвратит утрату или кражу ключа от других устройств, что может произойти, если все устройства будут использовать один и тот же ключ..

- Что разница между WPA2-PSK и WPA2-Personal? Термины используются взаимозаменяемо, хотя WPA2-Personal подразумевает использование AES, а WPA2-PSK подразумевает выбор между старым TKIP и AES. Как объясняется в блоге Cisco, некоторые устройства позволяют WPA с AES и WPA2 с TKIP. AES является необязательным в WPA, но в WPA2 AES является обязательным, а TKIP является необязательным. Оба термина относятся к использованию PSK, что отличает WPA2-Personal от WPA2-Enterprise..

Смена пароля Wi-Fi на роутере

В случая, когда ни один из перечисленных способов не помог, можно заменить секретную комбинацию программным способом. Этот вариант подходит также, если пароль на данный момент неизвестен.

Вход в веб-интерфейс устройства

Ручная настройка роутеров доступна через веб-интерфейс. Для входа понадобятся: любой браузер, договор на покупку/аренду роутера, подключение к роутеру или кабелю сети (компьютер должен «видеть» эти сети).

Вход в интерфейс настроек роутера проводится в несколько шагов:

- Запустить любой браузер, установленный на компьютере;

- Ввести в адресную строку 192.168.0.1;

- В открывшемся окне административных настроек роутера ввести комбинацию логина и пароля (пароль отличается от того, что необходим для подключения к Wi-Fi);

- Подтвердить вход.

Логин и пароль указывается в договоре к покупке или аренде роутера.

Инструкция по смене пароля

Смена пароля проводится в специальном разделе интерфейса. В разных моделях и прошивках устройств названия нужного раздела отличаются. Это может быть «Ручная настройка», «Расширенная настройка» или «Manual Setup».

- Перейти в раздел настройки;

- Выбрать подраздел «Беспроводная сеть»;

- Изменить пароль;

- Сохранить новые настройки.

Знание действующего пароля при административной смене не требуется. Новый пароль должен иметь длину не менее 8 символов, для комбинации используются латинские буквы.

Чтобы корректно подключить к сети по Wi-Fi с использованием новой комбинации, рекомендуется воспользоваться функцией «забыть сеть» и создать подключение заново.

Пожаловаться на контент

Особенности настроек для различных моделей

Как и говорилось выше, предварительно перед синхронизацией рассматриваемых устройств, нужно произвести определённые настройки на TV. Порядок действий по корректировке параметров будет незначительно отличаться в зависимости от модели телевизора. Далее речь пойдёт о самых популярных марках современных Smart TV.

Подключение компьютера к телеприёмнику Philips по Wi-Fi

Филипс

Чтобы запустить видео с компьютера на телевизоре Philips, необходимо проделать предварительные манипуляции по алгоритму:

- На локальном диске ПК создать папку, к примеру, «Видео» и перенести в нее все файлы, просмотр которых можно будет впоследствии организовать на телеприёмнике.

- Кликнуть ПКМ по созданной директории и перейти в ее «Свойства».

- Во вкладке «Доступ» сверху окна кликнуть ЛКМ по кнопке «Общий доступ».

- В следующем меню рядом с кнопкой «Добавить» нажать на стрелочку. В развернувшемся списке потребуется выбрать вариант «Все» и еще раз щёлкнуть по слову «Добавить».

- После нажатия по фразе «Общий доступ» на экране появится уведомление о том, что указанная папка открыта для общего доступа. Здесь пользователю останется нажать по кнопке «Завершить», а затем подключаться к ТВ-приёмнику.

- Проверить, добавилась ли директория в раздел сетевых подключений на PC. Для этого нужно развернуть окно трея в правом нижнем углу строки состояния и нажать по варианту «Центр управления сетями и общим доступом».

- В колонке слева открывшегося окошка нажать ЛКМ по строчке «Изменить дополнительные параметры» общего доступа.

- Поставить галочку напротив пункта «Все сети», тем самым выбрав именно его.

- В появившемся меню поставить тумблер в строку «Отключить общий доступ с парольной защитой».

- Далее необходимо активировать Wi-Fi и на ТВ, и на ПК, после чего зайти в «Настройки» своего Smart TV, воспользовавшись пультом дистанционного управления. На телеприёмнике Филипс нужно выбрать вариант «DLNA Share».

- В открывшейся директории отобразится название компьютера, кликнув по которому пользователь увидит созданную ранее папку с видео, доступными для просмотра.

Таким образом становится понятно, как подключить компьютер к телевизору через Wi-Fi, если используется модель фирмы Филипс.

Раздел AllShare на ТВ Samsung

Самсунг

Для синхронизации этой модели телевизоров с компьютером через DLNA-сервер пользователю потребуется выполнить ряд простых действий по пошаговому алгоритму:

- Проделать аналогичные манипуляции по созданию директории с медиафайлами на своём ПК.

- Подсоединить телевизор и компьютер к одной точке доступа Wi-Fi, то есть объединить устройства, передать на них сигнал от роутера.

- В настройках ТВ выбрать раздел «All Share». На Самсунг именно так называется сервер DLNA.

- Выбрать свою папку.

- Удостовериться, что в директории присутствуют добавленные видео и их можно просмотреть.

Xiaomi

Это популярный китайский бренд телевизоров. Передача файлов через DLNA на таких моделях осуществляется по схеме:

- Создать директорию на ПК и открыть к ней общий доступ, добавить в каталог сетевых подключений по рассмотренной выше схеме.

- Связать ТВ и ПК с одной точкой доступа Wi-Fi.

- Перейти в «Настройки» ТВ и зайти в раздел «MI Share».

- Найти название своего PC, а затем папки с видео и просмотреть ее содержимое.

LG

Ручная настройка DLNA на телевизорах ЛДжи выполняется следующим образом:

- Создать на компьютере папку с видео, занести ее в раздел сетевых подключений и открыть общий доступ к директории.

- Соединить устройства с одной точкой доступа вай-фай от роутера.

- Зайти в параметры своего ТВ и найти там раздел «Smart Share».

- Проверить результат. В нем должна присутствовать папка с медиафайлами, которые можно воспроизвести на телевизоре.

Раздел Smart Share на телевизорах LG

Обновление ключа безопасности для сети WiFi вручную

1. Нажмите клавиши Windows+R, введите ncpa.cpl в диалоговом окне «Выполнить» и нажмите Enter, чтобы открыть «Сетевые подключения».

2. В окне «Сетевые подключения» щелкните правой кнопкой мыши по Wi-Fi и выберите «Состояние».

3. В разделе «Состояние WiFi», показанном ниже, нажмите «Свойства беспроводной сети».

4. В окне Свойства беспроводной сети в разделе Ключ безопасности сети измените пароль и введите новый пароль. Нажмите ОК. Теперь вы можете закрыть окно «Сетевые подключения».

Теперь вы можете попытаться повторно подключиться к той же сети Wi-Fi, и если ключ правильный, подключение будет успешным.

Типы ключа безопасности сети

Наиболее распространенные типы ключа безопасности сети, которые используются для авторизации в беспроводных сетях, включают защищенный доступ Wi-Fi (WPA и WPA2) и эквивалентная проводная конфиденциальность (WEP).

# 1) WEP

WEP использует 40-битный ключ для шифрования пакета данных. Этот ключ объединяется с 24-битным IV (вектором инициализации) для создания ключа RC4. Этот 40-битный и 24-битный IV образуют 64-битный ключ WEP.

Используются два типа методов аутентификации: открытая система и аутентификация с общим ключом.

В методе аутентификации открытой системы запрашивающему клиентскому хосту не нужно предоставлять учетные данные точке доступа для аутентификации, поскольку любой клиент может попытаться установить связь с сетью. Здесь для процесса шифрования используется только ключ WEP.

В то время как при аутентификации с общим ключом, ключ WEP используется для аутентификации путем развертывания четырехстороннего процесса подтверждения ответа на запрос.

Сначала хост-клиент отправляет запрос аутентификации в точку доступа. Затем точка доступа в ответ отправляет запрос в виде открытого текста. Используя ключ WEP, клиентский хост зашифрует текст запроса и отправит его обратно в точку доступа.

Затем ответ будет дешифрован точкой доступа, и если он идентичен запросу текст, то он передаст положительный ответ. Позже процесс аутентификации и ассоциации будет завершен, и снова ключ WEP будет использоваться для шифрования пакетов данных с помощью RC4.

Из приведенного выше процесса кажется, что этот процесс является безопасным, но практически ключ может быть легко декодирован кем угодно, взломав кадры вызова. Поэтому на практике этот метод шифрования и аутентификации менее эффективен, а WPA, который является более безопасным методом, был разработан.

Шифрование WEP:

# 2) WPA и WPA2

Хост-устройству, которое хочет подключиться к сети, требуется ключ безопасности для начала связи. И WPA, и WPA-2 работают по принципу, согласно которому после проверки ключа обмен данными между хост-устройством и точкой доступа осуществляется в зашифрованном виде.

WPA развертывает протокол целостности временного ключа (TKIP), который использует ключ для каждого пакета, что означает, что он динамически создает новый 128-битный ключ каждый раз, когда приходит пакет, и распределяет его для пакета данных. Это защищает пакет от любого нежелательного доступа и атак.

У него есть проверка целостности сообщения, которая защищает данные от вирусов, которые могут изменять и повторно передавать пакеты в соответствии с собой. Таким образом, он заменяет метод циклической проверки избыточности для обнаружения и исправления ошибок, который использовался WEP.

WPA делится на разные подразделения. в зависимости от типа пользователя, использующего его.

WPA и WPA-2 -Personal (WPA-PSK): Это используется для домашних сетей и малых- масштабировать офисные сети, так как не требуется аутентификация на основе сервера. Данные зашифровываются путем извлечения 128-битного ключа из 256-битного предварительного общего ключа.

WPA и WPA2 Enterprise: Он развертывает 802. 1x сервер аутентификации и аутентификация сервера RADIUS, который является гораздо безопасным и уже подробно описан в наших предыдущих руководствах по шифрованию и доступу. Это в основном используется в процессах авторизации и аутентификации в бизнес-организациях.

WPA3-Enterprise

Обеспечивает дополнительную защиту для корпоративных сетей, передающих конфиденциальные данные, например, правительствам, организациям здравоохранения и финансовым учреждениям. Включает дополнительный 192-битный режим безопасности с минимальной степенью защиты, согласованный с пакетом коммерческих алгоритмов национальной безопасности (CNSA) от Комитета по системам национальной безопасности. Это был запрос правительства США.

Основное различие между WPA3-Personal и WPA3-Enterprise заключается в уровне аутентификации. Персональная версия использует PSK, а версия Enterprise — набор функций, которые заменяют IEEE 802.1X от WPA2-Enterprise. Посетите Wi-Fi Alliance для получения технической спецификации.

Эрик Гейер, пишущий для Cisco Press, объясняет, как предприятия могут перейти на WPA3-Enterprise..