Мобильный доступ

Содержание:

- В чем разница между RFID MIFARE Чипсы?

- Mifare Карты VS Карты близости

- Работа с картой

- Выдача гостевых идентификаторов

- Выдача виртуального идентификатора

- Копирование идентификатора

- Обзор аппаратного обеспечения — Модуль чтения / записи RF522 RFID

- Защита доступа к памяти

- Карты близости

- Защита MIFARE 1К от копирования

- Mifare Карты

- Недостатки перехода на MIFARE 1K

- Еще раз об истории

- Чтение

- Технологии

- Подключение RFID модуля RC522 к Arduino UNO

В чем разница между RFID MIFARE Чипсы?

Когда NXP разработала MIFARE Classic чип, они не ввели жестких мер безопасности.

По этой причине они разработали другие семейства для повышения безопасности при использовании чипов для различных транзакций.

Последние чипы имеют больше функций безопасности, включая аутентификацию, защиту паролем и другие сложные механизмы защиты данных.

Следовательно, вам следует избегать использования MIFARE Classic версия, если вы работаете с приложениями, требующими высочайшего уровня безопасности.

Другие отличия среди MIFARE семьи включают:

- Размер памяти. Память для MIFARE семей от 40 до 32 тыс. byteс. Ultralight версия имеет в среднем 100 bytes, а MIFARE DESFire EV2 может похвастаться 32K byteпамять.

- Скорость обработки данных. Скорость передачи данных варьируется от 106 кбит / с до 848 кбит / с, с MIFARE DESFire имеет лучшую скорость.

- Уникальный идентификатор UID. Освободи Себя MIFARE Ultralight имеет 7-byte UID пока Classic & Plus есть 7-byte UID, 4-byte NUID, случайный идентификатор. DESFire имеет 7-byte UID, случайный идентификатор.

Когда вы выходите в магазин за RFID MIFARE чип, вам следует рассмотреть другие особенности продукта, описанные в этом сравнительная таблица. В таблице дан всесторонний анализ всех факторов, влияющих на каждую RFID. MIFARE функционал чипа.

Mifare Карты VS Карты близости

Согласно вышеизложенному, мы можем сделать вывод о некоторых различиях между Mifare карты и бесконтактные карты. В следующей таблице вы можете получить более ясное представление.

| Товары | Карты близости | Mifare Карты |

| частота | 125 kHz | 13.56 MHz |

| Общая площадь | По чипам (обычно до 1 кгbyte данных) | Без хранения дополнительных данных |

| Безопасность | Низкий | High |

| Ключи шифрования | Нет | Да |

| Применение | • Контроль доступа к дверям• парковка | • Карточные платежи• Программы лояльности• Управление доступом• транспорт• Другие приложения |

Если вы знаете больше различий между ними, добро пожаловать, чтобы написать свою идею. Или вы хотите узнать больше о Mifare карты или проксимити карты, не стесняйтесь контакту. Наши опытные специалисты с нетерпением ждут возможности связаться с вами!

Соответствующие статьи

- Proximity Card: экономичное решение для контроля доступа

- Что такое бесконтактный брелок?

- Hкак выбрать RFID MIFARE Чип?

- 5 вещей, которые вы должны знать при покупке RFID-меток

- Бумажные метки RFID долговечны?

- Насколько маленьким может быть RFID-метка? И где это применимо?

- Этикетки RFID: почему они так популярны?

- Что такое RFID-метка? Узнайте об общих приложениях RFID

- RFID для управления контролем доступа, о котором вы хотели бы знать

- 3 типа смарт-карт в контроле доступа: что лучше?

Работа с картой

Предположим, что вы уже готовы применить карту Mifare в своем проекте — что же необходимо для его реализации? Естественно, прикладной уровень остается за вами. Либо вы разрабатываете приложение своими силами, либо используете готовый программный продукт, доступный на рынке. Так, для систем торговли и складского учеты вы можете выбрать систему 1С: или более солидную Microsoft Axapta. Обе они хороши тем, что адаптируются практически под любые требования в своей предметной области. Остается подключить к системе считыватели, и возникает вопрос: каким из производимых зарубежными и российскими компаниями считывателям отдать предпочтение? Рекомендации достаточно простые. Во-первых, это должен быть продукт компании, хорошо известной на рынке и доступной для технической поддержки (не забывайте – вы покупаете не лампочку, которую достаточно ввернуть в патрон и нажать выключатель. Вы разрабатываете сложную высокотехнологичную систему, и оперативная поддержка вам ой-как понадобится!).

Во-вторых, оцените уровень стандартизации поставляемых со считывателем библиотек, которые необходимы для стыковки с вашей системой. Не рекомендуем закладывать в проект считыватели, для которых только и есть что описание протокола обмена на уровне интерфейса RS-232 – вам придется в этом случае разбираться со многими ненужными вам тонкостями и дописывать драйвера самим.

Так уж сложилось, что сегодня стандартом «де-факто» стал набор функций библиотеки от компании NXP, поставляемой как инструмент разработки со считывателями Pegoda. И совместимость с этой библиотекой есть залог того, что не придется дважды делать одну и ту же работу. Можно посоветовать библиотеку mfrc500.dll от компании «Релвест», которая протестирована на совместимость с программным обеспечением NXP.

В составе библиотеки обязательно должны быть примеры работы с картами с исходными текстами – это позволит вам не тратить несколько недель на понимание того, как сделать простые по смыслу действия – активировать карту, получить доступ к одному из секторов и записать в него или считать ваши данные. Практика показывает, что на освоение приемов работы с картой без хорошего сопровождения у некоторых разработчиков уходит до месяца и более.

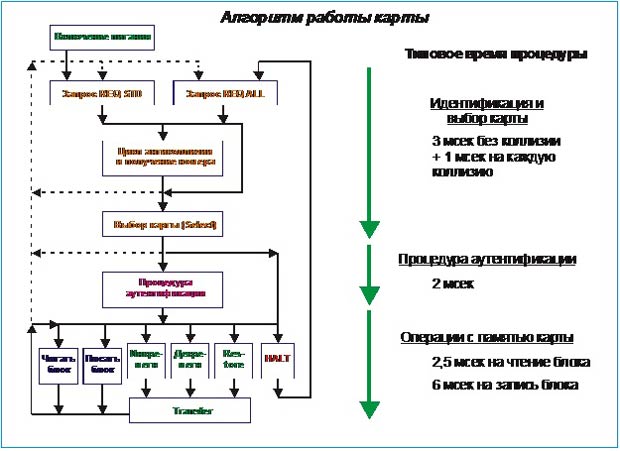

На рисунке 3 приведен обобщенный алгоритм работы карты, который позволяет правильно построить логику работы приложения в соответствии с решаемой задачей.

Рисунок 3 Алгоритм работы карты

Особое внимание при работе с картой следует обратить на операции смены ключей доступа к секторам и изменения битов доступа – как правило, именно при этих операциях начинающие портят больше всего карт. Если вы в процессе экспериментов «убили» пару другую карт – не расстраивайтесь: это нормальные издержки в процессе разработки

Выдача гостевых идентификаторов

Выдача гостевых идентификаторов производится по разному в зависимости от вендора:

- Выдача идентификаторов на определённое время (ESMART)

- Выдача одноразовых идентификаторов (HID, Suprema)

- Выдача QR-кода (Nedap), QR-код присылается на Е-mail, считывается с экрана телефона Мне этот вариант представляется особенно удобным т.к. не требует установки приложения на смартфон для прохождения идентификации, но есть и минус — QR-код можно легко передать.

- Выдача бессрочного идентификатора с последующим удалением его из системы СКУД вручную (все остальные), по сути ничем не отличается от гостевых бесконтактных карт которые выдаются в классических СКУД

Выдача виртуального идентификатора

- Компания Salto использует для передачи доступа в смартфон технологию Over the Air (OTA), которая позволяет безопасно передавать виртуальный идентификатор на смартфон пользователя в зашифрованном виде.

- В иных случаях передача идентификаторов происходит непосредственно пользователю через администратора СКУД. Таким образом на данный момент работает бренд ESMART.

- Nedap использует мобильную верификацию и сетевую передачу идентификаторов в смартфон, а также реализует выдачу бесплатного идентификатора Mace ID при регистрации нового пользователя.

- Компания HID Global в арсенале своего приложения HID Mobile Access имеет ПО администратора. При получении администратором виртуальных идентификаторов от производителя, они назначаются на пользователей и рассылаются по сети по смартфонам пользователей.

Стоимость виртуальных идентификаторов

ESMART

- 100 рублей (Бессрочный)

- 60 рублей (7 суток)

- 40 рублей (1 Сутки)

ProxWayNedap

- Бесплатный Mace ID при регистрации

- 1.1 евро/год (можно выдавать неограниченное число раз, если один человек уволился, его идентификатор отзывается удалённо и выдается другому человеку. Также есть система портала администратора, предоставляемая производителем за 399 евро в год. Выдача идентификатора производится по принципу создания личного кабинета пользователя. Это значит, что пользователь может увидеть свой идентификатор с любого устройства, с которого залогинится в свой личный кабинет.

HID

- Приблизительно 5 долларов в год — один идентификатор на 5 устройств по принципу лицензии (по примеру антивирусов).

- Облачный портал администратора бесплатный и как у Nedap предоставляется производителем.

Suprema

- до 250

- от 250 до 500

- от 500 до 1000

- от 1000 и больше.

SaltoSigurбесплатные

Копирование идентификатора

Самые простые системы Mifare можно взломать, сделав дубликаты ключей. SMKey отлично подойдет для такой цели. Копирование ключей Mifare происходит следующим образом:

- Копировальщик делает дубликаты меток с закрытыми отделами.

- Полученные данные после используются для переноса на заготовки под ключ, заменяющие оригинальные брелоки.

Процесс копирования

Изначально на основании всей информации из считывателя рассчитывается криптоключ. Mifare-ключи не нужно подбирать, поэтому процесс осуществляется гораздо быстрее чем обычно. При помощи программы производится копирование основных меток MF Classic 1K и Ultralight. Частота выполнения процедуры составляет 13,56 МГц.

Метки MF Classic копируются, после чего программа-дубликатор брелоков от домофона Mifare записывает все полученные данные на заготовленный брелок. MF Zero и MF OTP считаются самыми популярными моделями для заготовок. Они позволяют однократно записать UID, благодаря чему можно обходить фильтры систем считывание идентификационных данных Iron Logiс. Дублированные метки Ultralight переписываются на заготовки типа MF UL.

Вся дублированная база данных может храниться на пользовательском компьютере с целью создания следующих дубликатов ключей. Это делается при помощи особой программы iKeyBase, работающей под основными операционными системами.

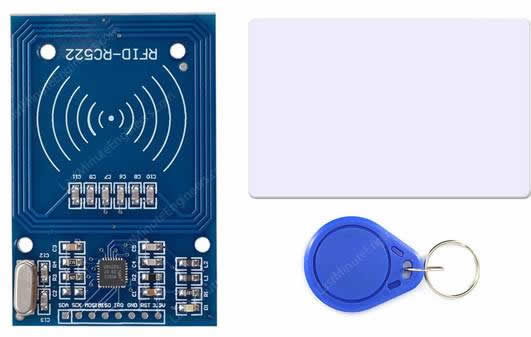

Обзор аппаратного обеспечения — Модуль чтения / записи RF522 RFID

RFID модуль RC522 на основе микросхемы MFRC522 от NXP – это один из самых недорогих вариантов RFID, который вы можете найти в интернете менее чем за четыре доллара. Обычно он поставляется с картой RFID метки и брелоком с объемом памяти 1 КБ. И что лучше всего, он может записать метку, чтобы вы могли хранить в ней свое секретное сообщение.

Рисунок 3 – Модуль RFID считывателя RC522 с меткой-картой и меткой-ключом

Рисунок 3 – Модуль RFID считывателя RC522 с меткой-картой и меткой-ключом

Модуль считывателя RFID RC522 предназначен для создания электромагнитного поля на частоте 13,56 МГц, которое он использует для связи с метками RFID (стандартные метки ISO 14443A). Считыватель может взаимодействовать с микроконтроллером через 4-контактный последовательный периферийный интерфейс (SPI) с максимальной скоростью передачи данных 10 Мбит/с. Он также поддерживает связь по протоколам I2C и UART.

У модуля имеется вывод прерывания. Это удобно потому, что вместо того, чтобы постоянно опрашивать RFID модуль «есть ли карта в поле зрения?», модуль сам предупредит нас, когда метка окажется рядом.

Рабочее напряжение модуля составляет от 2,5 до 3,3 В, но хорошая новость заключается в том, что логические выводы допускают напряжение 5 вольт, поэтому мы можем легко подключить его к Arduino или любому микроконтроллеру с 5-вольтовой логикой без использования какого-либо преобразователя логических уровней.

| Частотный диапазон | 13,56 МГц, ISM диапазон |

| Интерфейс | SPI / I2C / UART |

| Рабочее напряжение питания | от 2,5 В до 3,3 В |

| Максимальный рабочий ток | 13-26 мА |

| Минимальный ток (отключение питания) | 10 мкА |

| Логические входы | допускают 5 В |

| Расстояние считывания | 5 см |

Защита доступа к памяти

Само по себе разделение карты на сектора не придает ей многофункциональности. Необходимым для этого условием является разделение доступа к «своим» и «чужим» секторам карты, для чего и служат сектор – трайлеры, упомянутые выше. Еще раз посмотрим на структуру последнего блока каждого сектора (рисунок 1).

|

1 |

2 |

3 |

4 |

5 |

6 |

7 |

8 |

9 |

A |

B |

C |

D |

E |

F |

|

Ключ А |

Биты доступа |

Ключ B |

Рисунок 1 Структура сектор – трайлера

Первые и последние 6 байт сектор – трайлера служат для хранения ключей доступа к сектору. Из оставшихся четырех байт три представляют собой биты доступа, которые определяют назначение каждого из ключей (набор допустимых операций – чтение, запись, инкремент, декремент). Кроме того, биты доступа определяют и права ключей на изменение самого сектор — трайлера (и ключей, и битов доступа). Более подробно ознакомиться с этой информацией можно в оригинальном описании микросхемы карты (Standard Card IS MF IC S50. Functional Specification).

От производителя карты приходят с общедоступными так называемыми «транспортными» ключами. При эмиссии карт для конкретного приложения в карту заносится необходимая информация, а ключи доступа для используемых секторов заменяются на собственные, известные только держателям приложения.

Держатель другого приложения также может записать в свободные сектора свои данные и также закрыть их собственными ключами, и так пока емкость карты не будет исчерпана.

При этом карты для «публичных» приложений, как, например, московская карта, имеют заранее распределенную структуру памяти, отраженную в директории. Если же вы планируете использовать карту локально (вне муниципальных или общегосударственных проектов), то за вами остается и право распределения памяти между приложениями.

Карты близости

Карта проксимити это более новая технология, чем карты с магнитной полосой. Он является частью технологии бесконтактных карт и может быть прочитан, не вставляя его в считывающее устройство, например карту с магнитной полосой. Как упоминалось выше, когда мы говорим о бесконтактных картах, это часто означает бесконтактные карты 125 кГц.

Он работает на частоте 125 кГц и составляет от 26 до более 60 bit формата. Встроенный в него чип выполняет единственную функцию: предоставлять считывающему устройству prox-карты идентификационный номер карты для аутентификации. Карты Prox не могут хранить дополнительную информацию. Они очень подходят для контроля доступа к дверям, например, в общинах, школах и т. Д.

Защита MIFARE 1К от копирования

Защитить карту доступа MIFARE 1K просто. Достаточно записать в один из 64 блоков памяти идентификатор (номер длиной 3 байта для передачи по Wiegand-26) и закрыть доступ к этому блоку криптоключом. А считыватель вместо чтения ID-номера настроить на чтение идентификатора из указанного блока памяти MIFARE 1K с помощью такого же криптоключа, которым закрыта память MIFARE 1K.

Для этого предлагаются технические и программные средства. И стоят они недорого.

Но тут кроется еще один подводный камень. А кто придумывает значение криптоключа? Кто записывает его в карту MIFARE и прошивает в считыватель? Ведь если криптоключ известен постороннему, то тот легко может копировать карты доступа.

Поэтому вопросы криптозащиты заказчик/собственник объекта должен взять на себя — не доверять это ни поставщику карт и считывателей, ни монтажнику СКУД.

Если ключи и пароли находятся в руках у третьего лица, защита карт от копирования будет зависеть от его добросовестности, а также от непредвиденных случайностей (уволился обиженный специалист и назло понаделал копии карт …).

От владельца объекта СКУД требуется немного

Сначала понять важность этого момента. Затем самому или через доверенное лицо придумать значения паролей и ключей и записать их в карты и считыватели

Для этого имеются простые и удобные программно-технические средства. Например — создание мастер-карты. Собственник объекта создает мастер-карту, на которой будет храниться вся «ключевая» информация. Далее оператор с помощью мастер-карты сможет «прошивать» и карты MIFARE 1K, и считыватели. Но знать ключи, пароли и т.д. не будет.

Это и есть тот путь, который позволит защитить карты доступа MIFARE 1K от копирования.

Mifare Карты

Mifare card — самая популярная бесконтактная смарт-карта, зрелая и стабильная. Это широко применяется к транспорту, контролю доступа, досугу, электронному правительству, мероприятиям и лояльности. Mifare карты работают с частотой 13.56 MHz и соответствуют стандарту ISO 14443.

Mifare Карты обеспечивают более высокую емкость идентификационного номера карты и обладают отличными показателями безопасности. Данные не отправляются, пока Mifare карта и считыватель взаимно аутентифицируют друг друга, рукопожатие. Кроме, Mifare предлагает несколько «пользовательских» секторов данных, которые могут использоваться другими приложениями. А секторы данных защищены ключом, известным только приложению.

Существуют различные типы Mifare карты в зависимости от использования различных Mifare чипсы. У них есть свои отличительные особенности, чтобы соответствовать множеству приложений. И самый популярный Mifare card — это карта M1.

M1 -MIFARE Classic Серии

• MIFARE Classic EV1 1K (S50)• MIFARE Classic EV1 4K (S70)

Структура чипа подходит для универсальных карточных приложений и имеет хорошее шифрование. Основные приложения включают универсальные карты, автобус, контроль доступа, посещаемость, электронный кошелек, управление доступом, оценочную карту и т. Д.

MIFARE Ultralight Серии

• MIFARE Ultralight EV1 (48 Byteс или128 Bytes)• MIFARE Ultralight C (17PF or 50PF)

MIFARE Ultralight чиповые карты имеют отличную производительность шифрования, и есть много приложений в области оплаты. Они очень подходят для недорогих приложений, требующих минимального объема хранения данных.

М2-MIFARE Plus Серии

• MIFARE Plus S 1K• MIFARE Plus S 1K SE• MIFARE Plus S 2K / S 4K• MIFARE Plus X 2K / X 4K• MIFARE Plus EV1 2K / X 4K (17 или 70 пФ)

MIFARE PLUS Чипы серии делятся на стандартную версию S и версию X, 4UID и 7UID. S — окончательная версия для MIFARE Classic система. X обеспечивает большую гибкость для оптимизации потока команд и достижения более высокой скорости и конфиденциальности. Они поддерживают шифрование AES. И основные приложения включают в себя общественный транспорт, контроль доступа, поля оплаты и т. Д.

М3-MIFARE Серия DESFire

- MIFARE DESFire EV1 2K / 4K / 8K

- MIFARE DESFire EV2 2K / 4K / 8K

MIFARE DESFire Чипы серии относятся к стандарту NFC Type 4. Микросхемы серии DESFire, также известные как полупроцессорные микросхемы, имеют высокий уровень шифрования. Название DESFire указывает на его основные особенности. «DES» означает надежную передачу данных с использованием механизмов аппаратного шифрования DES, 2K3DES, 3K3DES и AES. Основные области применения: финансы, платежная сфера, промышленное применение.

Недостатки перехода на MIFARE 1K

Типичный пример. В действующей СКУД используются всем известные карты EM-Marine. Если выражаться технически более точно — Proximity-карты на частоте 125 кГц. К ним относятся и EM-Marine (на практике китайский аналог ТК4100) и HID Prox. Владелец объекта, на котором установлена СКУД, устал от копирования карт доступа и ищет новые варианты, гарантирующие защиту.

И находит. Например, MIFARE 1K. И полагает: это то, что нужно. На него сыплется информация примерно такого содержания:

- тип микросхемы — MIFARE S50, стандарт ISO14443А;

- рабочая частота — 13,56 МГц;

- время транзакции — не более 164 мс;

- поддержка антиколлизии;

- возможность перезаписи — не менее 100 000 циклов;

- объем памяти — не менее 1024 байт;

- 3-х проходная аутентификация;

- идентификатор длиной 32 бита.

Заказчик мало что понимает, но обилие «умных» терминов подсказывает ему, что это хорошо, данные карты будут защищены от копирования.

И заказывает карты доступа MIFARE 1K и соответствующие считыватели.

Какой же результат он получает? Реальная практика говорит о том, что деньги потрачены напрасно. Никакой дополнительной защиты карт доступа от копирования нет.

Почему? Потому что большинство имеющихся считывателей MIFARE 1K, применяемых в СКУД, не задействуют шифрования и криптографии при работе с картами MIFARE 1K.

Незащищенный номер чипа

Ничего из перечисленных выше технических особенностей MIFARE 1K (кроме идентификатора длиной 32 бита) считыватели MIFARE 1K не используют. То есть большинство считывателей работают с картами MIFARE 1K так же, как и с картами EM-Marine, а именно — считывают открытый номер чипа. Серийный номер чипа MIFARE 1K (часто называемый ID или UID) — это открытая последовательность цифр, ничем не защищенная. Все приведенные выше «умные» термины, характеризующие технические особенности MIFARE 1K, относятся к памяти чипа и не затрагивают его серийный номер. При считывании ID-номера ни микропроцессор, не 3-х проходная аутентификация, ни криптография не задействуются. Номер чипа ничем не защищен. И легко может быть скопирован для изготовления дубликатов карты доступа.

Дублирование номеров карт

Другой распространенный недостаток многих считывателей MIFARE E 1K — это интерфейс Wiegand-26, с помощью которого считка подключается к контроллеру СКУД. Номер чипа MIFARE 1K имеет длину 4 байта (те же 32 бита). А по интерфейсу Wiegand-26 можно передать число длиной максимум 3 байта. Соответственно, один байт отсекается.

Таблица 1. Жирным выделены три байта, которые передаются

| HEX-формат | Десятичный формат |

|---|---|

| DDFF02AC | 3724477100 |

| DDFF02AD | 3724477101 |

| DDFF02AE | 3724477102 |

Номер чипа передается через контроллер в систему не полностью. И в системе появляются одинаковые номера карт. Что в реальной практике и встречается.

Таблица 2. Появляются одинаковые номера карт

| HEX-формат | Десятичный формат |

|---|---|

| DDFF02AC | 14548738 |

| DDFF02AD | 14548738 |

| DDFF02AE | 14548738 |

Ситуация усугубляется еще и тем, что длина номера чипа MIFARE 1K может быть не 4, а 7 байт. Обусловлено это тем, что компания NXP — разработчик и собственник торговой марки MIFARE — несколько лет назад объявила, что диапазон уникальных 4-байтовых номеров исчерпан. И что в дальнейшем чипы MIFARE 1K будут выпускаться с 7-байтными уникальными номерами (UID). Чипы с 4-байтными номерами продолжают выпускаться, но 4-байтные номера больше не являются уникальными и называются NUID (Non Unique ID — с англ. «не уникальный идентификационный номер»).

Соответственно, при использовании считывателя MIFARE 1K с интерфейсом Wiegand-26 вероятность появления в системе карт с «одинаковыми» номерами повышается, так как отсекаться будут 4 байта из 7.

Можно ли получить карты доступа, защищенные от копирования, применяя MIFARE 1K?

Конечно, можно. При правильной работе с картой и использовании правильного считывателя. «Правильно» — значит с помощью всех тех технических особенностей, которые и характеризуют MIFARE 1K. А именно — необходимо задействовать память MIFARE 1K и обращаться к памяти с помощью той самой 3-х проходной аутентификации, встроенных криптографических алгоритмов.

И для этого на рынке есть технические средства.

Еще раз об истории

Бесконтактные смарт – карты Mifare были анонсированы в 1994 году, а уже в 1996 году в Сеуле был реализован первый масштабный проект на этих картах. Это была карта с объемом памяти в 1 килобайт, что для того времени было большим технологическим достижением. Технология оказалась настолько интересной и востребованной, что уже через несколько лет после внедрения первого проекта общий объем произведенных карт Mifare 1К приблизился к полумиллиарду, а в 2011 году был исчерпан резерв 4-х байтовых серийных номеров карт, что означает преодоление барьера в 232, то есть 4294967296 (более четырех миллиардов). Более новые модификации карт уже имеют 7-ми байтовый серийный номер, что обеспечивает уникальность серийных номеров карт в количестве 256, или 72057594037927936 — не возьмусь даже произнести такую цифру.

Такой практический успех стимулировал расширение семейства карт Mifare: к 2000-му году появились модификации Mifare Pro и ProX, в 2001 году Philips анонсировал «облегченную» версию бумажной карты Mifare UltraLight, а еще годом позже — Mifare Standard 4K с объемом памяти 4 килобайта. Сегодня к этому списку можно добавить Mifare DesFire, а также новые версии самых популярных карт Standard и UltraLight — Mifare Plus и Mifare UltraLight С с улучшенной криптографией, но совместимые со своими предшественниками.

Успех технологии Mifare объясняется не только уникальными техническими характеристиками карт, но и грамотной стратегией производителя – NXP сделала технологию открытой платформой, в рамках которой каждому из участников любого проекта отводится своя роль, позволяющая получить свой кусочек от этого «вкусного пирога».

И сегодня область применения карт Mifare Standard очень широка – это, в первую очередь, общественный транспорт, где карта используется как средство оплаты, различного рода системы социальной защиты, системы лояльности, локальные платежные системы (например, оплата за услуги сети бензозаправочных станций). Сравнительно широко начали применяться эти карты и в системах безопасности. Об одном из таких применений мы расскажем несколько ниже.

Наличие в карте механизма антиколлизий, благодаря которому считыватель может одновременно работать с двумя и даже с тремя картами, позволяет реализовывать специальные приложения. Например, при выписке специфических лекарств система разрешит операцию только в случае, если на считывателе одновременно присутствует карта врача и карта пациента. Думаю, найдется еще немало примеров, где данное свойство карт Mifare окажется незаменимым.

Именно «ветерану» — картам семейства Mifare Standard и посвящен остальной материал статьи.

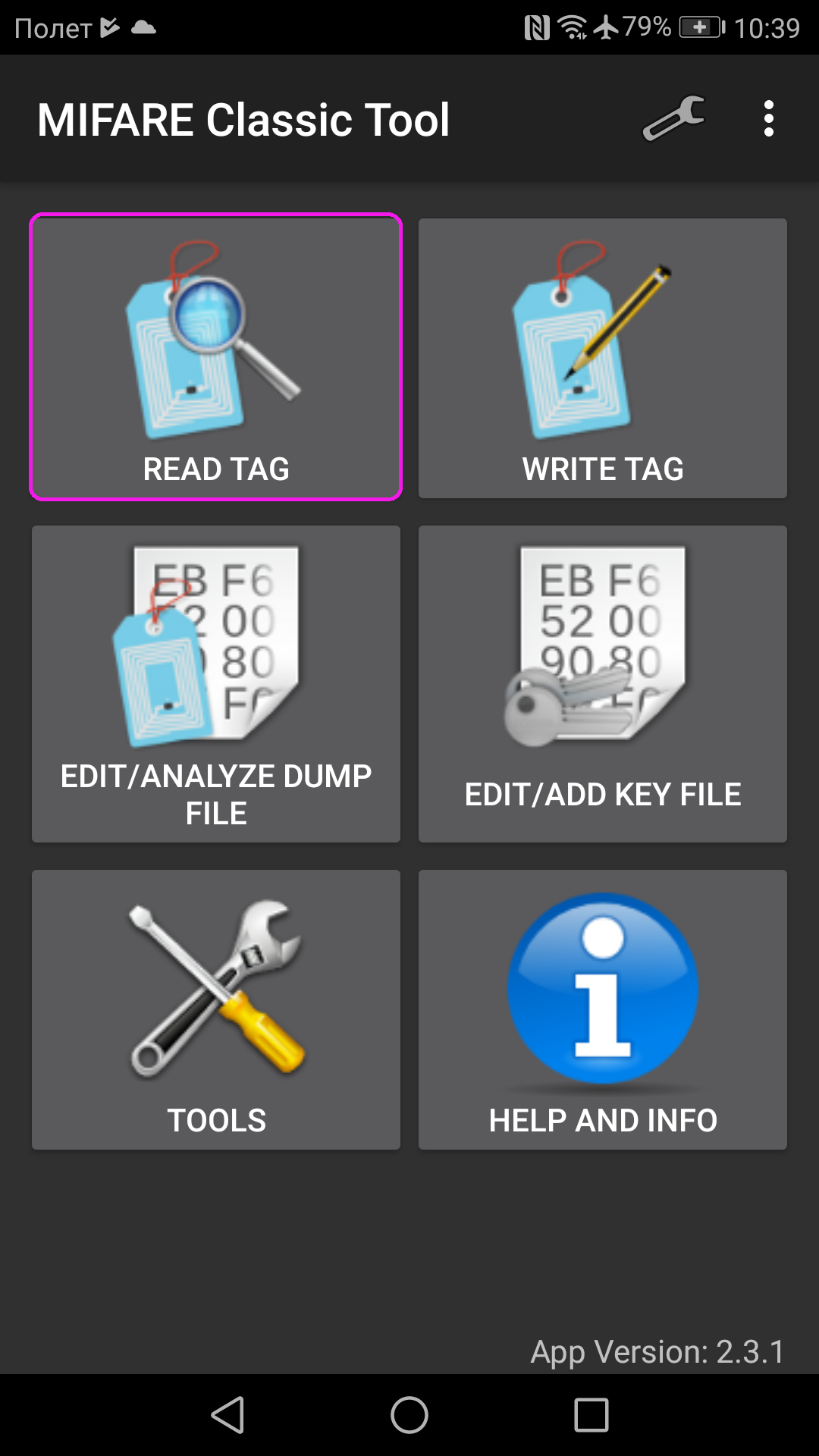

Чтение

Итак, в главном окне программы нужно выбрать кнопку «READ TAG»:

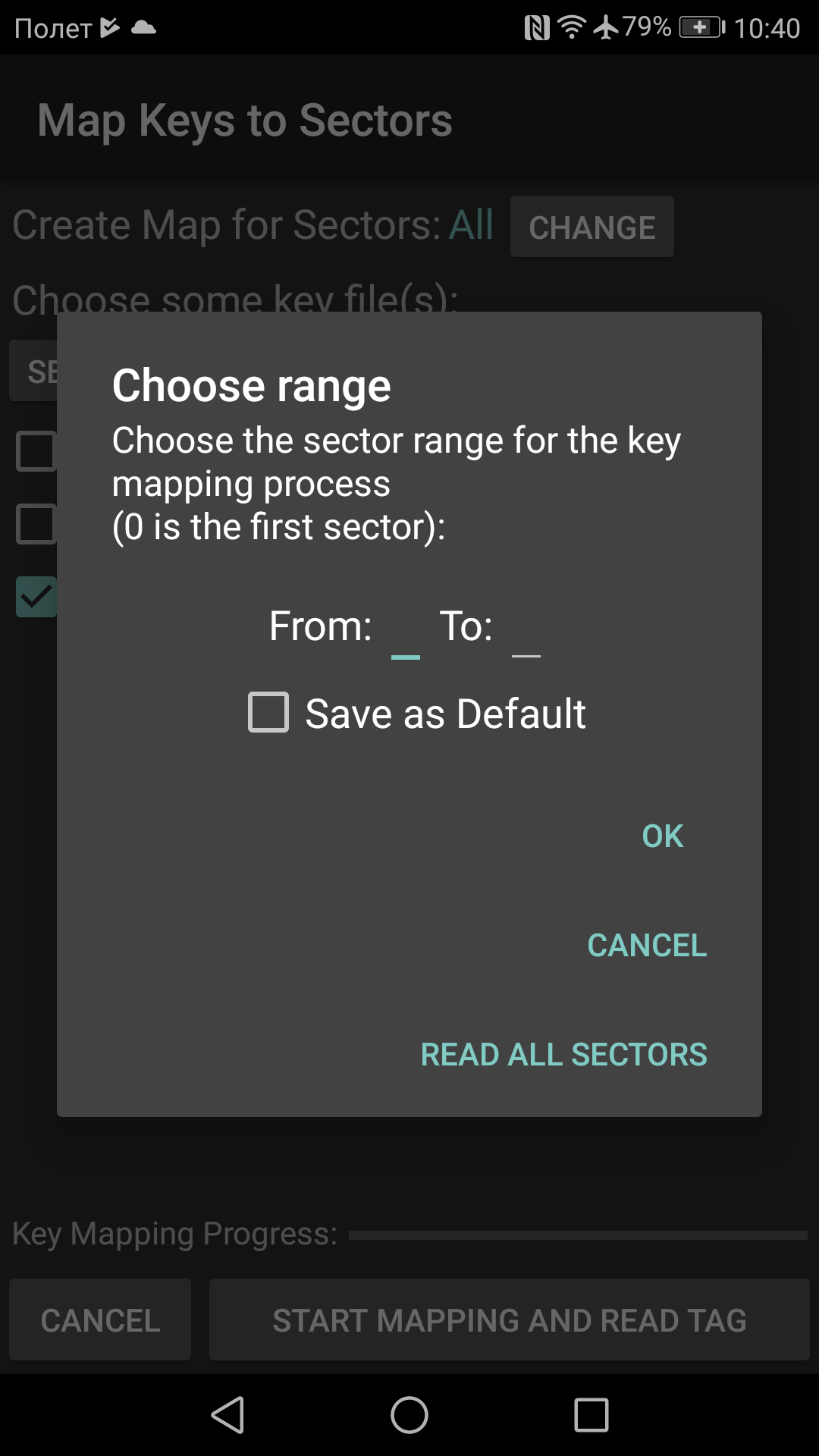

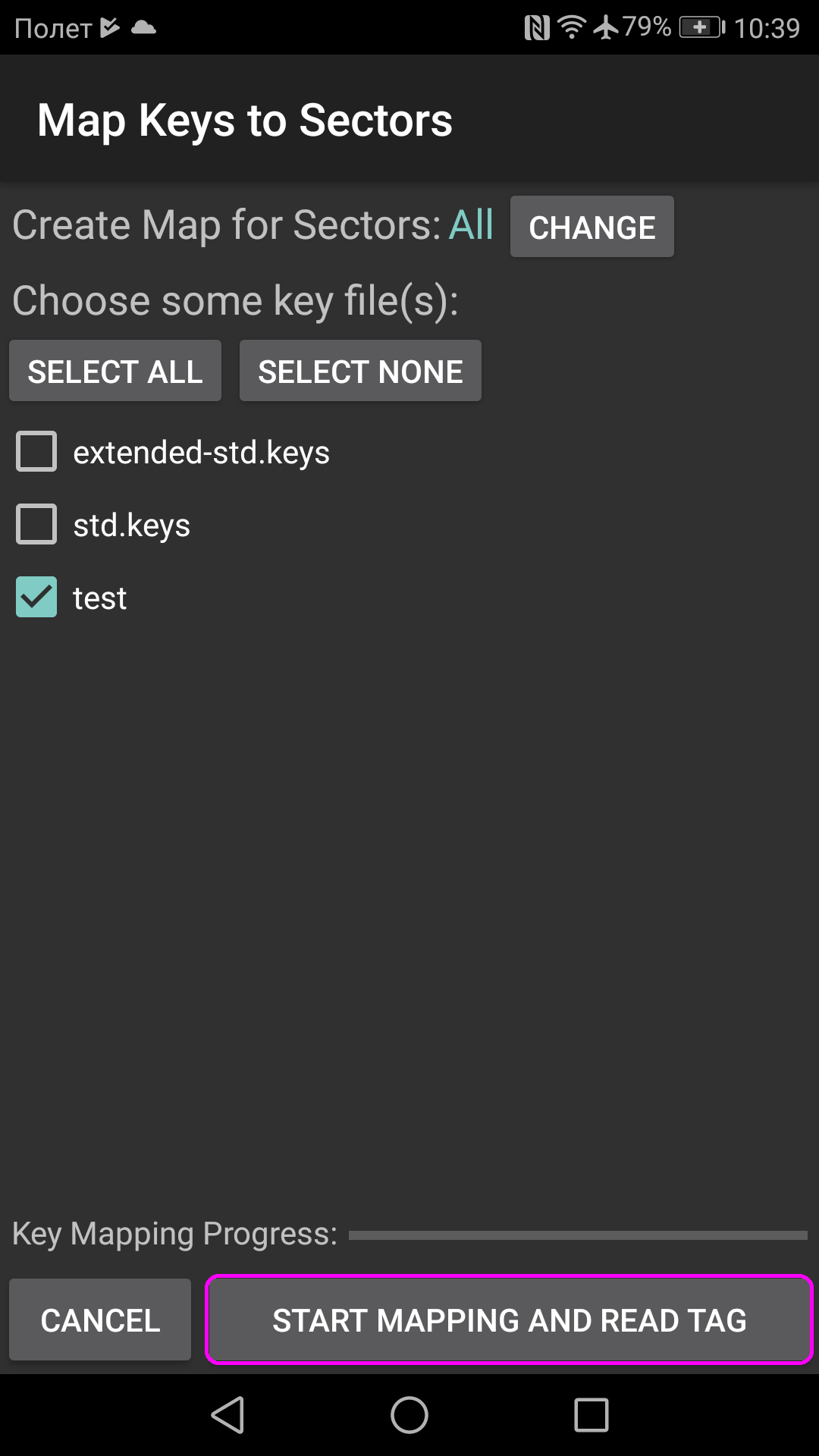

В открывшемся окне поставьте галочки напротив нужного файла с ключами. Если нужно прочитать содержимое конкретных секторов — нажмите кнопку «CHANGE», укажите их номера (первый сектор — «0») и нажмите «ОК»:

Обратите внимание: по-умолчанию программа знает только о картах с объемом памяти 1K (16 секторов) и 4K (40 секторов), поэтому для чтения карт Mifare Plus 2K потребуется указать количество секторов вручную (From: 0 To: 31). Теперь приложите карту к NFC антенне телефона и нажмите «START MAPPING AND READ TAG»

Программа начнет перебирать ключи из списка, это займет некоторое время:

Теперь приложите карту к NFC антенне телефона и нажмите «START MAPPING AND READ TAG». Программа начнет перебирать ключи из списка, это займет некоторое время:

По окончании подбора ключей, MCT прочитает содержимое секторов, к которым подошли ключи и откроет редактор. Если к какому-либо сектору не нашлось подходящих ключей, вместо его содержимого будет отображено предупреждение .

Теперь карту можно убрать:

Главное окно редактора отображает содержимое памяти, ключи и права доступа и подсказку по цветам: Фиолетовый — блок изготовителя карты, Желтый — Value block, салатовый — ключ А, Зеленый — ключ Б, оранжевый — условия доступа. Полученный дамп (образ) можно сохранить или отправить любым доступным способом.

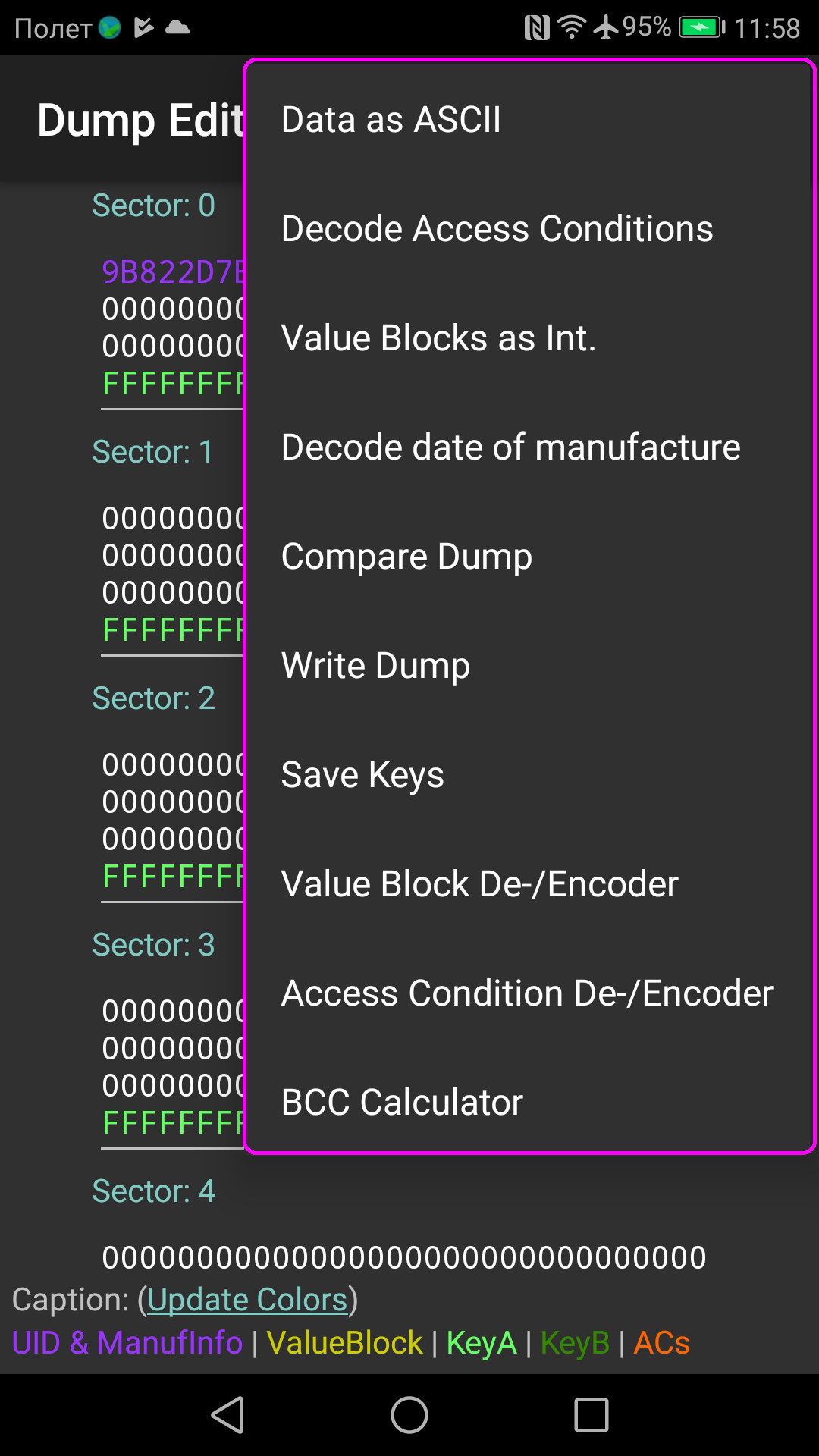

Меню редактора можно вызвать, нажав на соответствующий значок:

- Data as ASCII — отображает содержимое блоков в виде простого текста в кодировке US-ASCII. Блок с ключами и условиями доступа показан не будет, Непечатные символы будет показаны точкой «.».

- Decode Access Conditions — отображает условия доступа к секторам в дампе в виде наглядной таблицы.

- Value Blocks as Int. — отображает значения всех обнаруженных value-блоков в виде целого числа.

- Decode date of manufacture — MCT попытается угадать дату производства чипа. Результат очень часто неправильный, полагаться на него не стоит.

- Compare Dump — открывает инструмент сравнения дампов (diff tool). В этом пункте можно выбрать один из ранее сохраненных дампов, и сравнить с только что полученным.

- Write Dump — позволяет записать полученный дамп на карту. В процессе записи можно выбрать, какие сектора записать и установить права доступа. Потребуется авторизоваться в записываемой карте (даже если она та же).

- Save Keys — сохраняет ключи из дампа в отдельный keys-файл. В последствии можно авторизоваться в карте этим файлом, что заметно ускорит процесс чтения.

- Value Block De-/Encoder — кодирует/декодирует блоки в формате Value Block. Полученный результат можно скопировать в буфер обмена и вставить в дамп.

- Access Conditions De-/Encoder — позволяет составить собственные условия доступа к сектору, выбрав нужное из пресетов или вручную. Есть отдельные пресеты для трейлера и каждого блока. В случае, если вручную были введены неверные данные, программа сообщит об ошибке. Получившийся результат также можно скопировать в буфер обмена и вставить в дамп.

- BCC Calculator — позволяет рассчитать Bit Count Check — некое подобие контрольного числа UID карты длинной в 1 байт.

Технологии

Схема RF смарт-карты

Бесконтактная смарт-карта — это карта, в которой чип связывается с устройством чтения карт с помощью индукционной технологии, аналогичной технологии RFID (со скоростью передачи данных от 106 до 848 кбит / с). Этим картам требуется только непосредственная близость к антенне для завершения транзакции. Они часто используются, когда транзакции необходимо обрабатывать быстро или без помощи рук, например, в системах общественного транспорта, где смарт-карту можно использовать, даже не удаляя ее из кошелька .

Стандарт для бесконтактной связи по смарт-картам — ISO / IEC 14443 . Он определяет два типа бесконтактных карт («A» и «B») и обеспечивает связь на расстоянии до 10 см (3,9 дюйма). Были предложения по ISO / IEC 14443 типов C, D, E, F и G, которые были отклонены Международной организацией по стандартизации. Альтернативным стандартом для бесконтактных смарт-карт является ISO / IEC 15693 , который позволяет осуществлять обмен данными на расстоянии до 50 см (1,6 фута).

Примеры широко используемых бесконтактных смарт — карт Сеул ‘s Upass , (1996) Hong Kong ‘ s Octopus карты , Шанхай ‘s Общественный транспорт карта (1999), Париж ‘ s Navigo карта , Japan Rail «S Suica Card (2001), Сингапур ‘S EZ-Link , Тайвань ‘ S EasyCard , San Francisco Bay Area ‘s Clipper Card (2002), London ‘ s Oyster карта , Пекин ‘s муниципального управления и связи карты (2003), Южная Корея ‘ s T-деньги , Южный Ontario ‘s Presto карты , Индия ‘ s больше карт , Melbourne ‘s Myki карты и Сидней ‘ s Opal карты , которые предшествуют стандарт ISO / IEC 14443. В следующих таблицах перечислены смарт-карты, используемые в общественном транспорте и других приложениях для электронных кошельков .

Родственная бесконтактная технология — RFID (радиочастотная идентификация). В некоторых случаях его можно использовать для приложений, аналогичных приложениям для бесконтактных смарт-карт, например для электронного сбора платы за проезд . Устройства RFID обычно не включают в себя записываемую память или возможности микроконтроллера, как это часто бывает с бесконтактными смарт-картами.

Существуют карты с двойным интерфейсом, которые реализуют бесконтактные и контактные интерфейсы на одной карте с некоторым общим хранилищем и обработкой. Примером может служить многофункциональная транспортная карта Porto под названием Andante , в которой используется чип в контактном и бесконтактном (ISO / IEC 14443 тип B) режимах.

Как и смарт-карты с контактами, у бесконтактных карт нет аккумулятора. Вместо этого они используют встроенный индуктор , использующий принцип резонансной индуктивной связи , чтобы улавливать часть падающего электромагнитного сигнала, исправлять его и использовать для питания электроники карты.

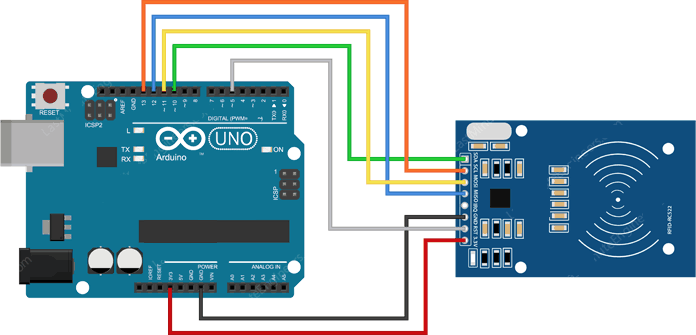

Подключение RFID модуля RC522 к Arduino UNO

Теперь, когда мы знаем всё о модуле, мы можем подключить его к нашей плате Arduino!

Для начала подключите вывод VCC на модуле к выводу 3,3V на Arduino, а вывод GND — к земле Arduino. Вывод RST может быть подключен к любому цифровому выводу на Arduino. В нашем случае он подключен к цифровому выводу 5. Вывод IRQ не подключен, так как библиотека Arduino, которую мы собираемся использовать, не поддерживает его.

Теперь у нас остаются выводы, которые используются для связи по SPI. Поскольку модуль RC522 требует передачи больших данных, то наилучшая производительность будет обеспечена при использовании аппаратного модуля SPI в микроконтроллере. Использование выводов аппаратного SPI модуля намного быстрее, чем «дергание битов» в коде при взаимодействии через другой набор выводов.

Обратите внимание, что у плат Arduino выводы SPI различаются. Для плат Arduino, таких как UNO/Nano V3.0, это цифровые выводы 13 (SCK), 12 (MISO), 11 (MOSI) и 10 (SS)

Если у вас Arduino Mega, выводы отличаются! Вы должны использовать цифровые выводы 50 (MISO), 51 (MOSI), 52 (SCK) и 53 (SS). В таблице ниже приведен список выводов для связи по SPI для разных плат Arduino.

| MOSI | MISO | SCK | CS | |

|---|---|---|---|---|

| Arduino Uno | 11 | 12 | 13 | 10 |

| Arduino Nano | 11 | 12 | 13 | 10 |

| Arduino Mega | 51 | 50 | 52 | 53 |

В случае если вы используете плату Arduino, отличную от приведенных выше, рекомендуется проверить официальную документацию Arduino, прежде чем продолжить.

Рисунок 5 – Подключение модуля RFIDсчитывателя RC522 к Arduino UNO

Рисунок 5 – Подключение модуля RFIDсчитывателя RC522 к Arduino UNO

Как только вы всё подключите, вы готовы к работе!