Пластиковые карты

Содержание:

- General Information

- Features

- Шаг 5. Записываем придуманное на шаге 4 значение крипто-ключа в память карты доступа MIFARE Plus.

- Выдача гостевых идентификаторов

- Организация защищенной идентификации в системе

- Чтение

- Вендоры предлагающие решения для мобильного доступа на рынке России

- Запись

- Шаг 4. Придумываем значение криптографического ключа.

- Недостатки перехода на MIFARE 1K

- Виды Proximity карты

- Основные характеристики

- Иные сферы использования RFID-технологий

- Выводы

General Information

This tool provides several features to interact with (and only with)

MIFARE Classic RFID-Tags. It is designed for users who have at least

basic familiarity with the MIFARE Classic technology.

You also need an understanding of the hexadecimal number system,

because all data input and output is in hexadecimal.

Some important things are:

- The features this tool provides are very basic. There are no such

fancy things as saving a URL to an RFID-Tag with a nice looking

graphical user interface. If you want to save things on a tag,

you have to input the raw hexadecimal data. - This App can not crack/hack

any MIFARE Classic keys. If you want to read/write an RFID-Tag, you

first need keys for this specific tag. For additional information

please read/see chapter . - There will be no «brute-force» attack

capability in this application. It is way too slow due

to the protocol. - Be aware! Uninstalling this app will delete all files

(dumps/keys) saved by it permanently. - The first block of the first sector of an original

MIFARE Classic tag is read-only i.e. not writable. But there

are special MIFARE Classic tags that support writing to the

manufacturer block with a simple write command (often called «magic tag

gen2» or «CUID»). This App is able to write to such tags and can therefore

create fully correct clones. «FUID» and «UFUID» tags should work too,

but they have not been tested so far. However, the app will not work with

all special tags. Some of them require a special command sequence to

put them into the state where writing to the manufacturer block is possible.

These tags are often called «gen1», «gen1a» or «UID».

Remember this when you are shopping for special tags!

More information about magic cards can be found

here.

Also, make sure the BCC value (check out the «BCC Calculator Tool»),

the SAK and the ATQA values are correct. If you just want to clone a UID,

please use the «Clone UID Tool». - This app will not work on some devices because their hardware

(NFC-controller) does not support MIFARE Classic

(read more).

You can find a list of incompatible devices

here.

Features

- Read MIFARE Classic tags

- Save, edit and share the tag data you read

- Write to MIFARE Classic tags (block-wise)

- Clone MIFARE Classic tags

(Write dump of a tag to another tag; write ‘dump-wise’) - Key management based on dictionary-attack

(Write the keys you know in a file (dictionary)).

MCT will try to authenticate with these keys against all sectors and read as much as possible.

See chapter . - Format a tag back to the factory/delivery state

- Write the manufacturer block (block 0) of special MIFARE Classic tags

- Create, edit, save and share key files (dictionaries)

- Decode & Encode MIFARE Classic Value Blocks

- Decode & Encode MIFARE Classic Access Conditions

- Compare dumps (Diff Tool)

- Display generic tag information

- Display the tag data as highlighted hex

- Display the tag data as 7-Bit US-ASCII

- Display the MIFARE Classic Access Conditions as a table

- Display MIFARE Classic Value Blocks as integer

- Calculate the BCC (Block Check Character)

- Quick UID clone feature

- Import/export/convert files

- In-App (offline) help and information

- It’s free software (open source) 😉

Шаг 5. Записываем придуманное на шаге 4 значение крипто-ключа в память карты доступа MIFARE Plus.

Придумав значение крипто-ключа, надо закодировать это значение во все карты доступа, выдаваемые работникам.

Рис.4

Рис.4

На этом шаге закрывается открытый доступ к выбранному на шаге 1 сектору памяти MIFARE Plus (в нашем случае Сектор 1). После выполнения этого шага прочитать выбранный сектор памяти будет невозможно (Рис.4).

Как записать в память MIFARE Plus свое значение крипто-ключа?

Написать это значение на бумажке и передать ее системному администратору или оператору, — значит забыть про реальную защиту.

По аналогии с кодовым замком для сейфа — вы придумали кодовую комбинацию для своего сейфа и передали записку с этим кодом своему секретарю.

Есть надежные способы записи и хранения криптографических ключей AES. Это SAM-модуль или мастер-карта.

Компания NCS предлагает готовые решения по записи крипто-ключей на SAM-модуль или на мастер-карту.

В это решение входит программатор, подключаемый к компьютеру по USB, и программное обеспечение.

Далее, мастер-карту (или SAM-модуль) можно передать оператору, который будет выполнять эмиссию карт доступа (т.е., реализовывать все 5 перечисленных выше шагов). Но он не будет иметь доступа к секретной информации, так как прочитать мастер-карту или SAM-модуль невозможно.

Выдача гостевых идентификаторов

Выдача гостевых идентификаторов производится по разному в зависимости от вендора:

- Выдача идентификаторов на определённое время (ESMART)

- Выдача одноразовых идентификаторов (HID, Suprema)

- Выдача QR-кода (Nedap), QR-код присылается на Е-mail, считывается с экрана телефона Мне этот вариант представляется особенно удобным т.к. не требует установки приложения на смартфон для прохождения идентификации, но есть и минус — QR-код можно легко передать.

- Выдача бессрочного идентификатора с последующим удалением его из системы СКУД вручную (все остальные), по сути ничем не отличается от гостевых бесконтактных карт которые выдаются в классических СКУД

Организация защищенной идентификации в системе

Для организации защищенной идентификации требуется определенная настройка пары карта-считыватель:

- инициализация карт Mifare включает запись в защищенную область памяти информации о правилах доступа сотрудника и ключе, по которому эти данные можно получить;

- настройка считывателей включает сообщение реквизитов доступа к памяти карты – информации откуда именно из памяти карты считывать идентификационные данные, какой ключ для этого использовать. Для этого подходят только считыватели, поддерживающие работу с защищенной областью памяти Mifare;

- в интерфейсе Sigur вы можете не только производить инициализацию карт Mifare, но и создавать карты программирования для некоторых моделей считывателей.

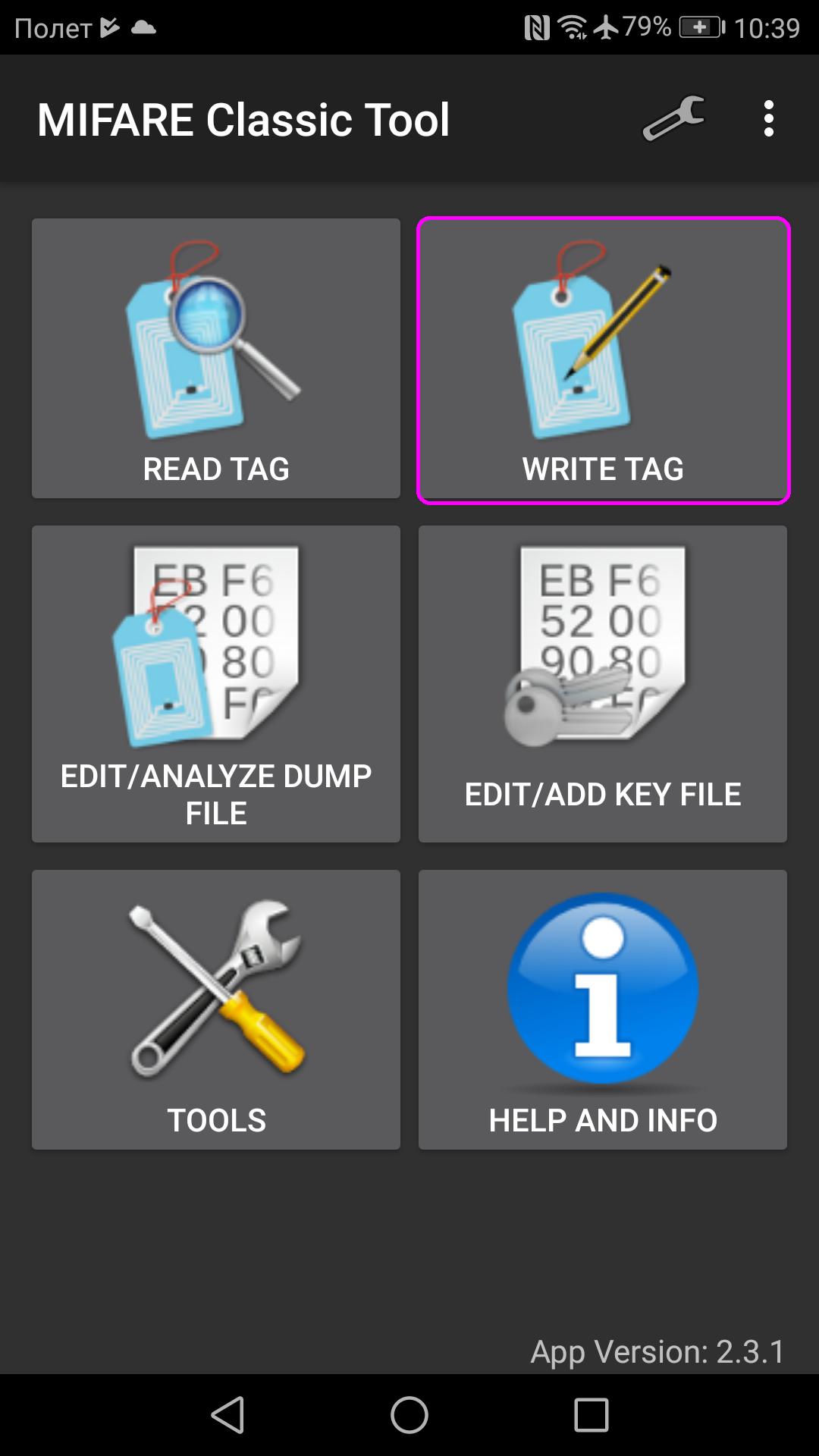

Чтение

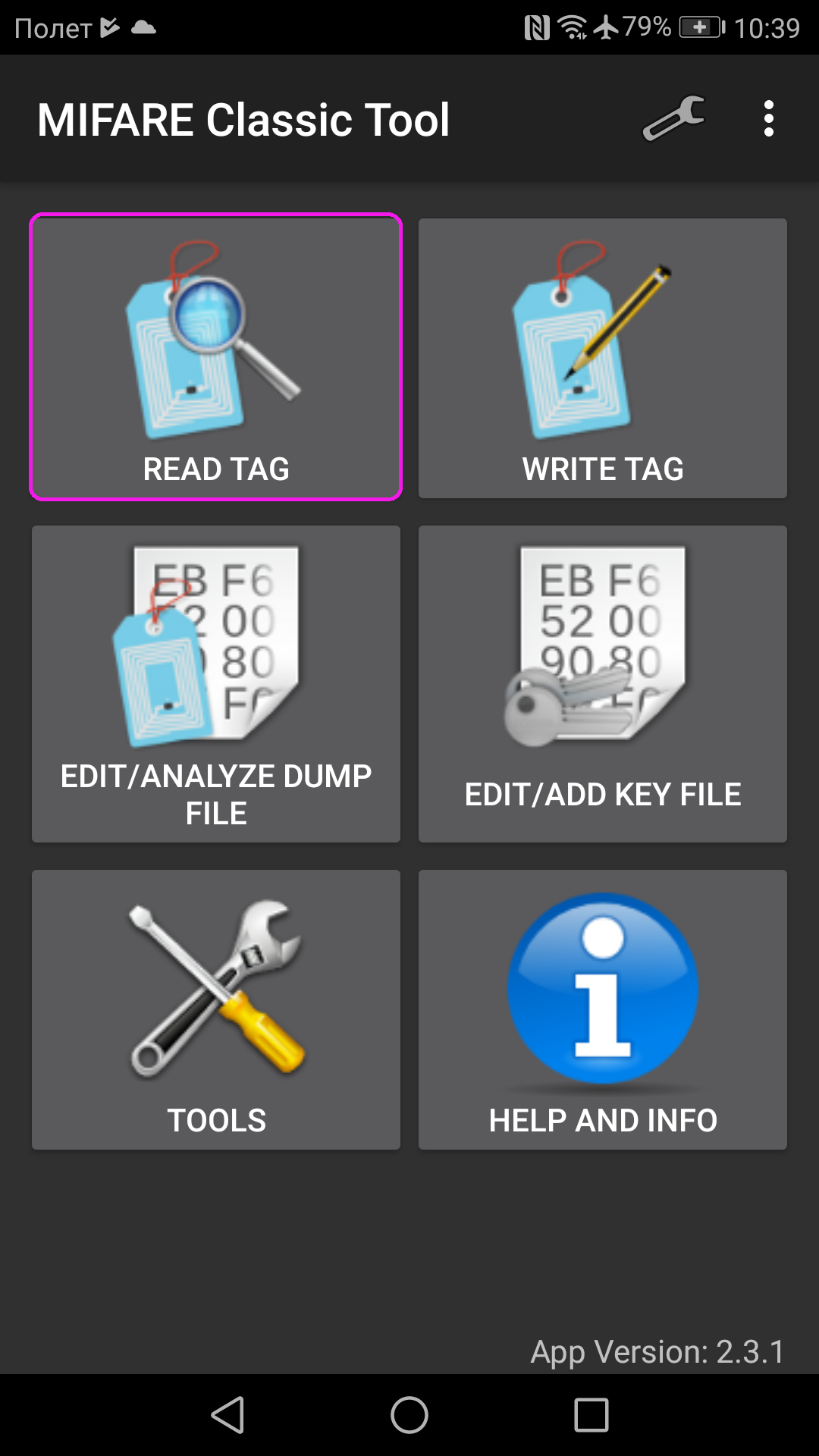

Итак, в главном окне программы нужно выбрать кнопку «READ TAG»:

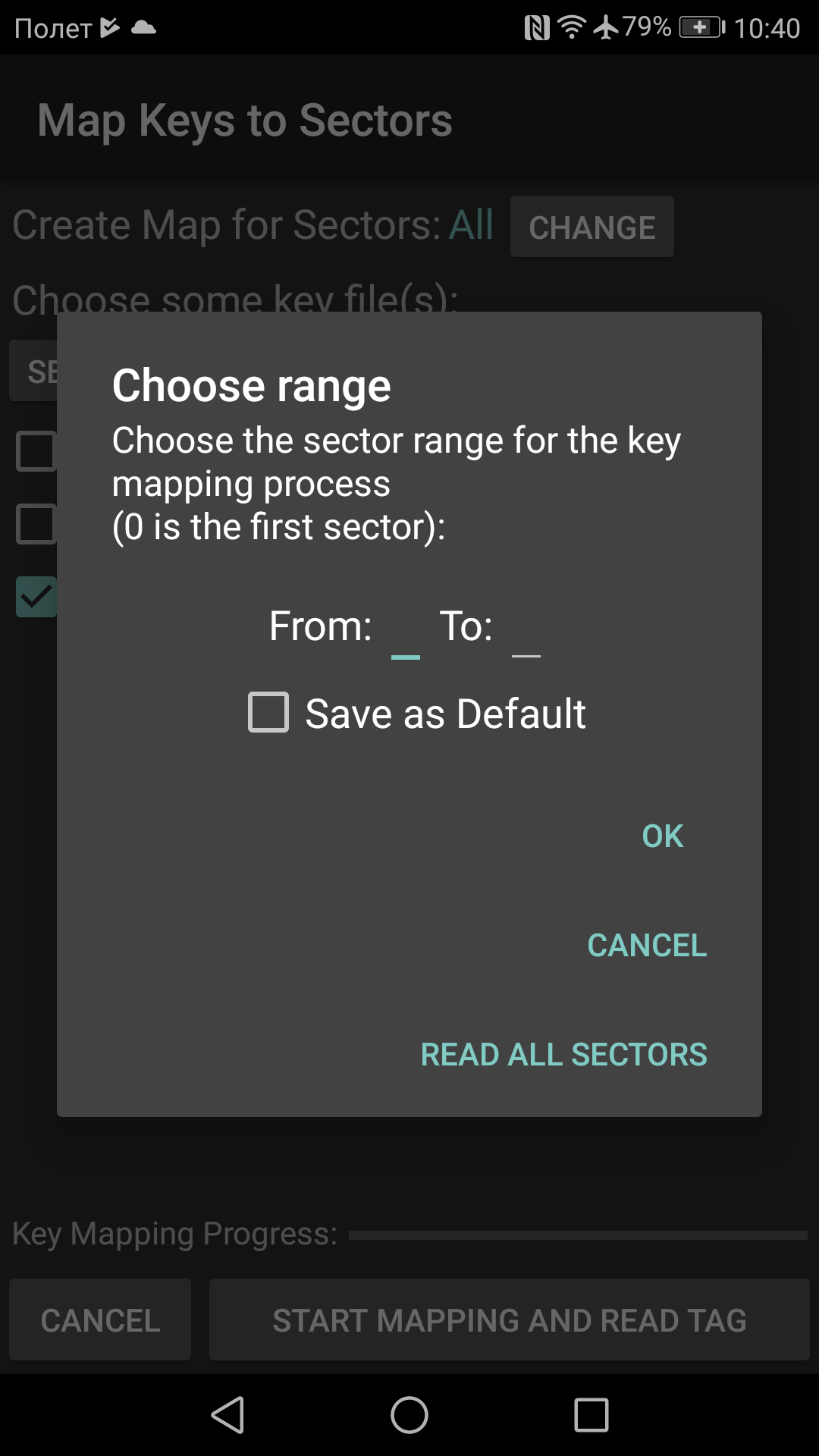

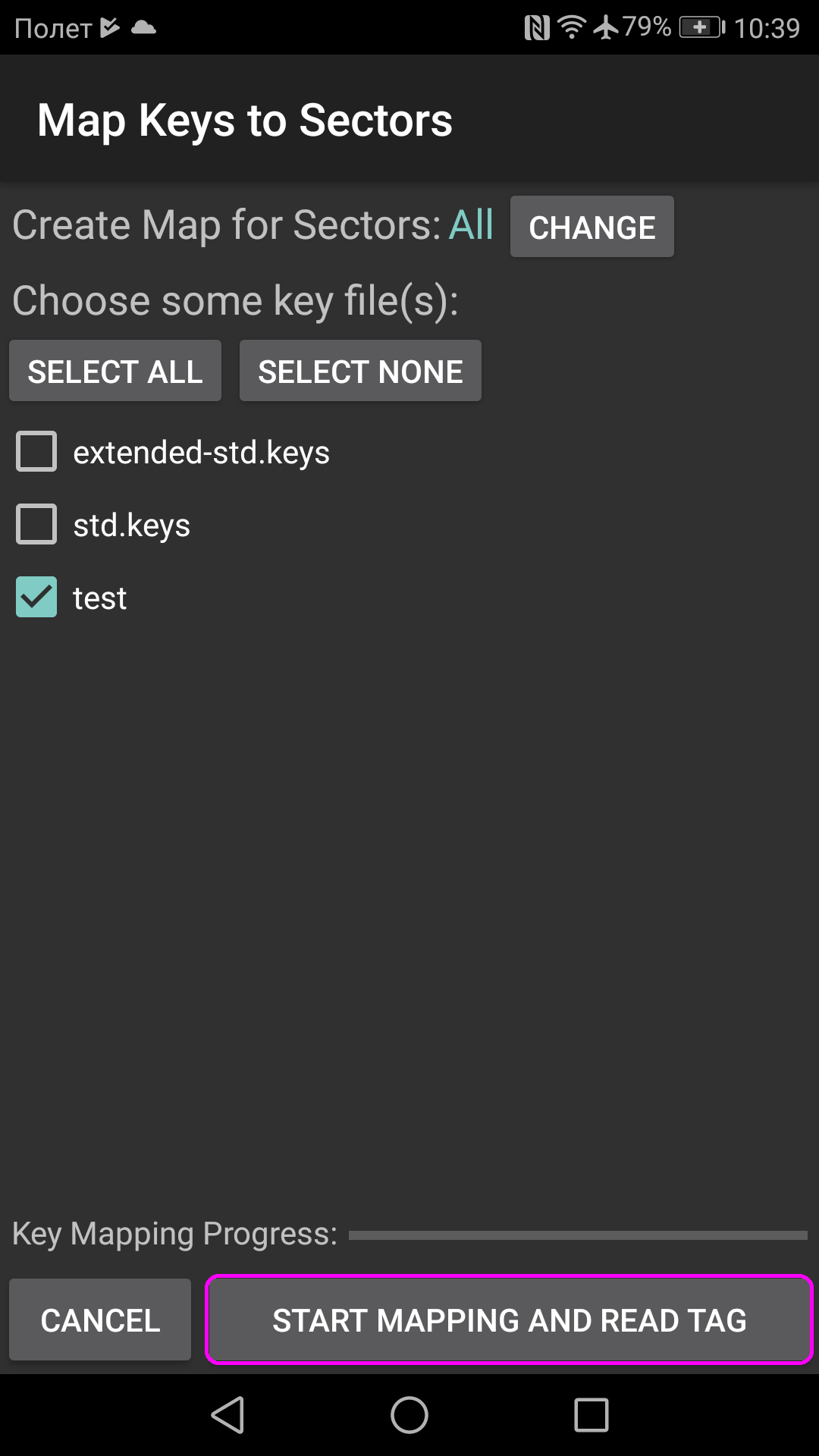

В открывшемся окне поставьте галочки напротив нужного файла с ключами. Если нужно прочитать содержимое конкретных секторов — нажмите кнопку «CHANGE», укажите их номера (первый сектор — «0») и нажмите «ОК»:

Обратите внимание: по-умолчанию программа знает только о картах с объемом памяти 1K (16 секторов) и 4K (40 секторов), поэтому для чтения карт Mifare Plus 2K потребуется указать количество секторов вручную (From: 0 To: 31). Теперь приложите карту к NFC антенне телефона и нажмите «START MAPPING AND READ TAG»

Программа начнет перебирать ключи из списка, это займет некоторое время:

Теперь приложите карту к NFC антенне телефона и нажмите «START MAPPING AND READ TAG». Программа начнет перебирать ключи из списка, это займет некоторое время:

По окончании подбора ключей, MCT прочитает содержимое секторов, к которым подошли ключи и откроет редактор. Если к какому-либо сектору не нашлось подходящих ключей, вместо его содержимого будет отображено предупреждение .

Теперь карту можно убрать:

Главное окно редактора отображает содержимое памяти, ключи и права доступа и подсказку по цветам: Фиолетовый — блок изготовителя карты, Желтый — Value block, салатовый — ключ А, Зеленый — ключ Б, оранжевый — условия доступа. Полученный дамп (образ) можно сохранить или отправить любым доступным способом.

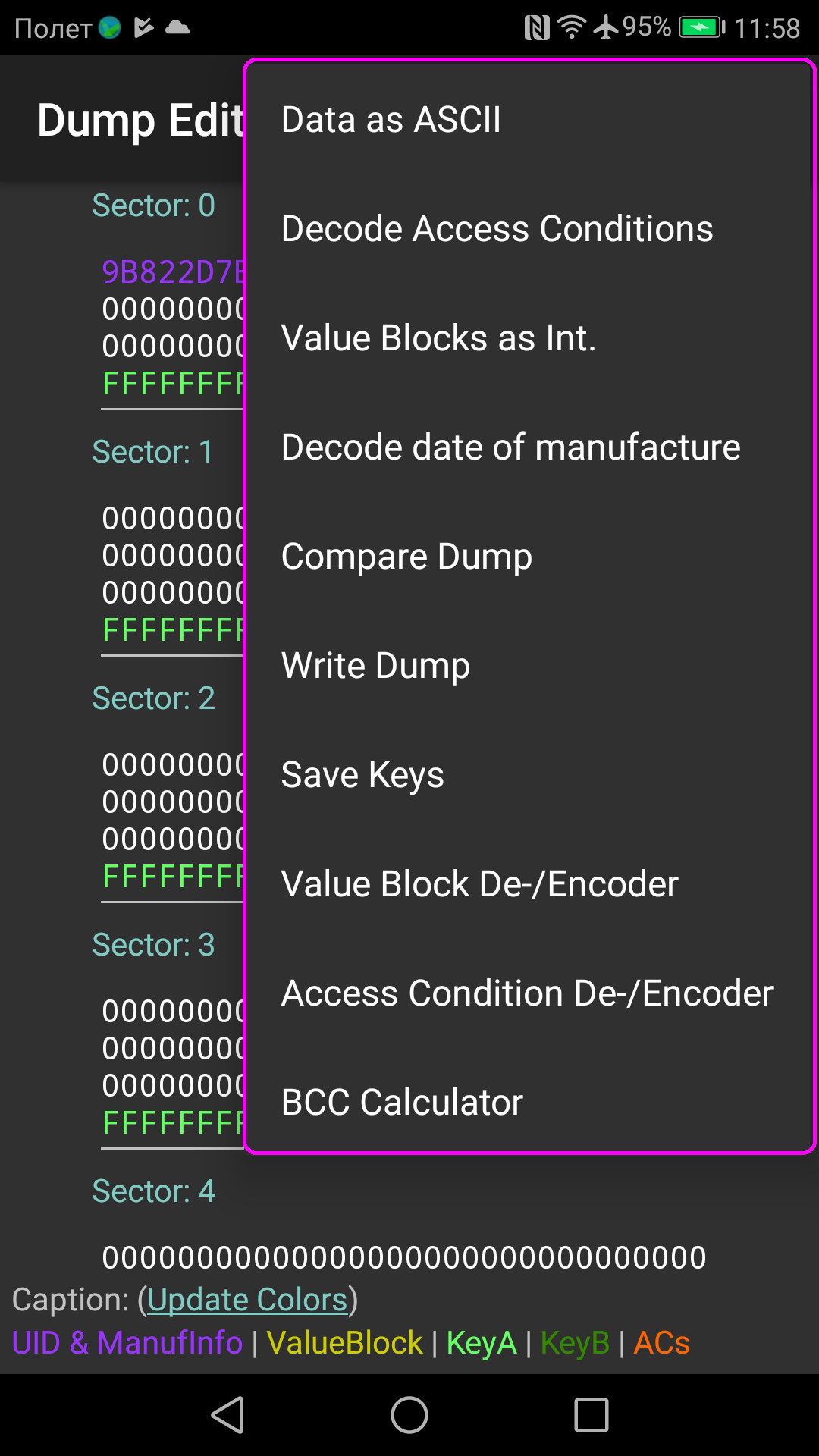

Меню редактора можно вызвать, нажав на соответствующий значок:

- Data as ASCII — отображает содержимое блоков в виде простого текста в кодировке US-ASCII. Блок с ключами и условиями доступа показан не будет, Непечатные символы будет показаны точкой «.».

- Decode Access Conditions — отображает условия доступа к секторам в дампе в виде наглядной таблицы.

- Value Blocks as Int. — отображает значения всех обнаруженных value-блоков в виде целого числа.

- Decode date of manufacture — MCT попытается угадать дату производства чипа. Результат очень часто неправильный, полагаться на него не стоит.

- Compare Dump — открывает инструмент сравнения дампов (diff tool). В этом пункте можно выбрать один из ранее сохраненных дампов, и сравнить с только что полученным.

- Write Dump — позволяет записать полученный дамп на карту. В процессе записи можно выбрать, какие сектора записать и установить права доступа. Потребуется авторизоваться в записываемой карте (даже если она та же).

- Save Keys — сохраняет ключи из дампа в отдельный keys-файл. В последствии можно авторизоваться в карте этим файлом, что заметно ускорит процесс чтения.

- Value Block De-/Encoder — кодирует/декодирует блоки в формате Value Block. Полученный результат можно скопировать в буфер обмена и вставить в дамп.

- Access Conditions De-/Encoder — позволяет составить собственные условия доступа к сектору, выбрав нужное из пресетов или вручную. Есть отдельные пресеты для трейлера и каждого блока. В случае, если вручную были введены неверные данные, программа сообщит об ошибке. Получившийся результат также можно скопировать в буфер обмена и вставить в дамп.

- BCC Calculator — позволяет рассчитать Bit Count Check — некое подобие контрольного числа UID карты длинной в 1 байт.

Вендоры предлагающие решения для мобильного доступа на рынке России

1. Nedap

- Считыватель MACE Reader MM — цена 27 609 рублей

- Считыватель MACE Reader MM QR — цена 37 634 рубля

- Считыватель MACE Smart — цена 20 816 рублей

MACE AppMACE App2. Suprema

- Уличные биометрические терминалы BioLite N2 — цена 50 199 рублей

- Биометрические терминалы СКУД BioStation A2 — цена 95 970 рублей

- Терминалы СКУД и УРВ BioStation L2 — цена 54 629 рублей

- Биометрические считыватели-контроллеры BioEntry P2 — цена 35 241 рубля

- Считыватели отпечатков пальцев BioEntry W2 — цена 47 985 рублей

- Бюджетный биометрический считыватель BioEntry R2 — цена 30 200 рублей

- Биометрические терминалы FaceStation 2 — цена 82 230 рублей

- Биометрические терминалы BioStation 2 — цена 76 214 рубля

- Считыватели RFID-карт Xpass D2 — цена 11 811 рублей

- Считыватели смарт-карт Xpass — цена 19 932 рубля

BioStar 2 MobileBioStar 2 Mobile3. Parsec

- Считыватель смарт-карт PNR-P26 — цена 13 720 рублей

- Считыватель смарт-карт PNR-P19 — цена 12 250 рублей

- Считыватель смарт-карт PNR-P15 — цена 15 190 рублей

- OEM считыватель смарт-карт PNR-P03E — цена 9 800 рублей

- Считыватель банковских карт PNR-P19.B — цена 14 700 рублей

- Мультиформатный считыватель PNR-X19.B — цена 16 856 рублей

Parsec Card Emulator4. Rusgard

- Мультиформатный считыватель RDR-202-Multi-Key — цена 18 000 рублей

- Настольный считыватель карт Z-2 USB-MF-RG — цена 6 600 рублей

RusGuard Key5. HID

- Считыватель смарт-карт iClass SE R10 — цена 8 281 рубль

- Считыватель смарт-карт iClass SE R15 — цена 16 241 рубль

- Считыватель смарт-карт iClass SE R40 — цена 16 241 рубль

- Считыватель смарт-карт iClass SE R90 — цена 46 951 рубль

- Считыватель смарт-карт iClass SE RK40 — цена 29 706 рублей

- Считыватель смарт-карт multiClass SE RP10 — цена 10 807 рублей

- Считыватель смарт-карт multiClass SE RP15 — цена 18 721 рубль

- Считыватель смарт-карт multiClass SE RP40 — цена 18 721 рубль

- Считыватель смарт-карт multiClass SE RPK40 — цена 32 186 рублей

Bluetooth модульHID Mobile AccessHID Mobile AccessBLE Config App6. ESMART

- Считыватель ESMART Reader NEO — цена 11 000 рублей

- Считыватель ESMART Reader STONE — цена 12 000 рублей

- Считыватель ESMART Reader OEM — цена 9 000 рублей

ESMART ДоступESMART Доступдоступно на iOSна Android

- Чтение UID

- Работа с памятью Mifare ID, Classic, Plus в SL1

- Работа с памятью Mifare Plus в режиме SL3

- Физические и виртуальные идентификаторы ESMART Доступ

- шифрование AES-128

- диверсификация ключей

- проверка CMAC-подписи данных

- защита от Replay-атак

7. ProxWayPW Mobil IDPW Mobile ID

- Работа по NFC и BLE

- Хранение до 3-х идентификаторов одновременно

- Интуитивно понятный интерфейс: 2 кнопки (Передать идентификатор на считыватель — кнопка “открыть” и настройка “шестерёнка”)

- Запрос мобильного идентификатора непосредственно в приложении — отправка запроса на почту

- Настройка включения / отключение передачи идентификатора в считыватель по включению экрана смартфона

- Получение мобильного идентификатора по приглашению администратора.

- Конфигуратор только для Android — ProxWay Mobile Config

8. SaltoJustIN Mobile BLE9. PERCo

- Считыватель MR07.1 — цена 7 723 рублей

- Контрольный считыватель MR08 — цена 9 941 рублей

- Электронная проходная KT02.7M — цена 105 304 рубля

- Электронная проходная KT05.7M (MA) — цена 162 796 рублей

- Электронная проходная KTC01.7M (MA) — цена 11 910 рублей

PERCo-WebPERCo-S-20PERCo.Доступ10. SigurбесплатнымиSigur ДоступSigur ДоступSigur Настройки

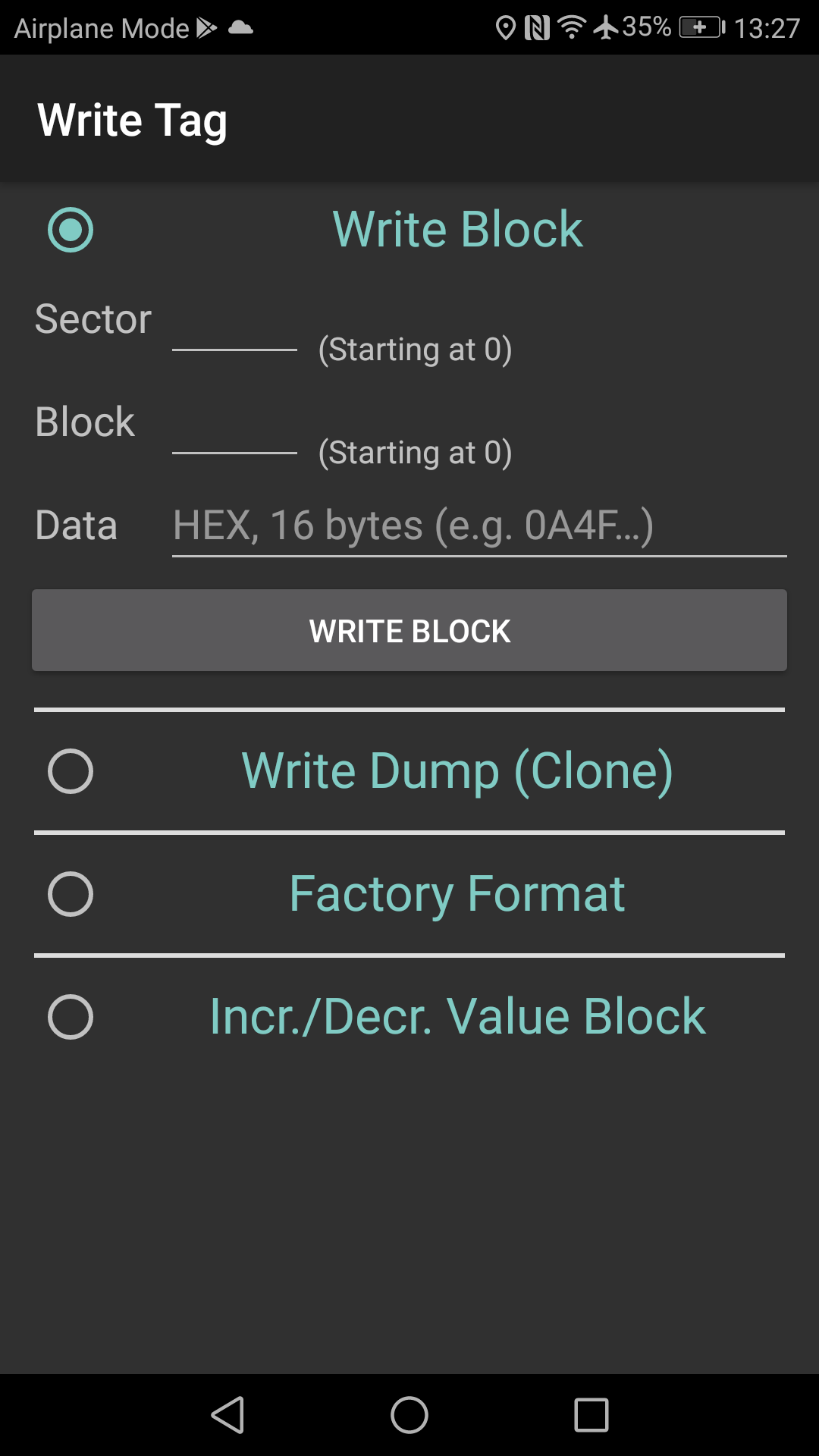

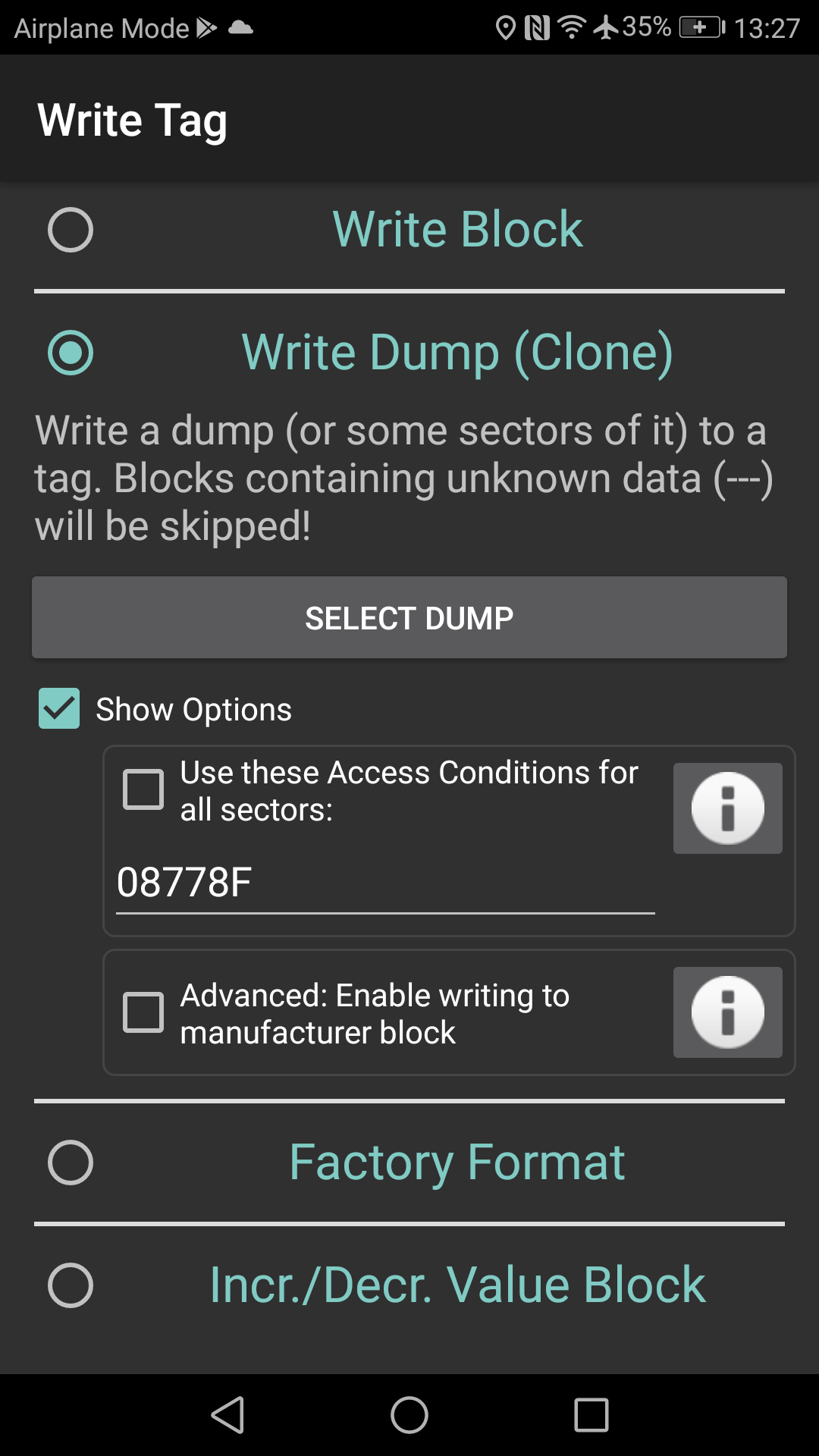

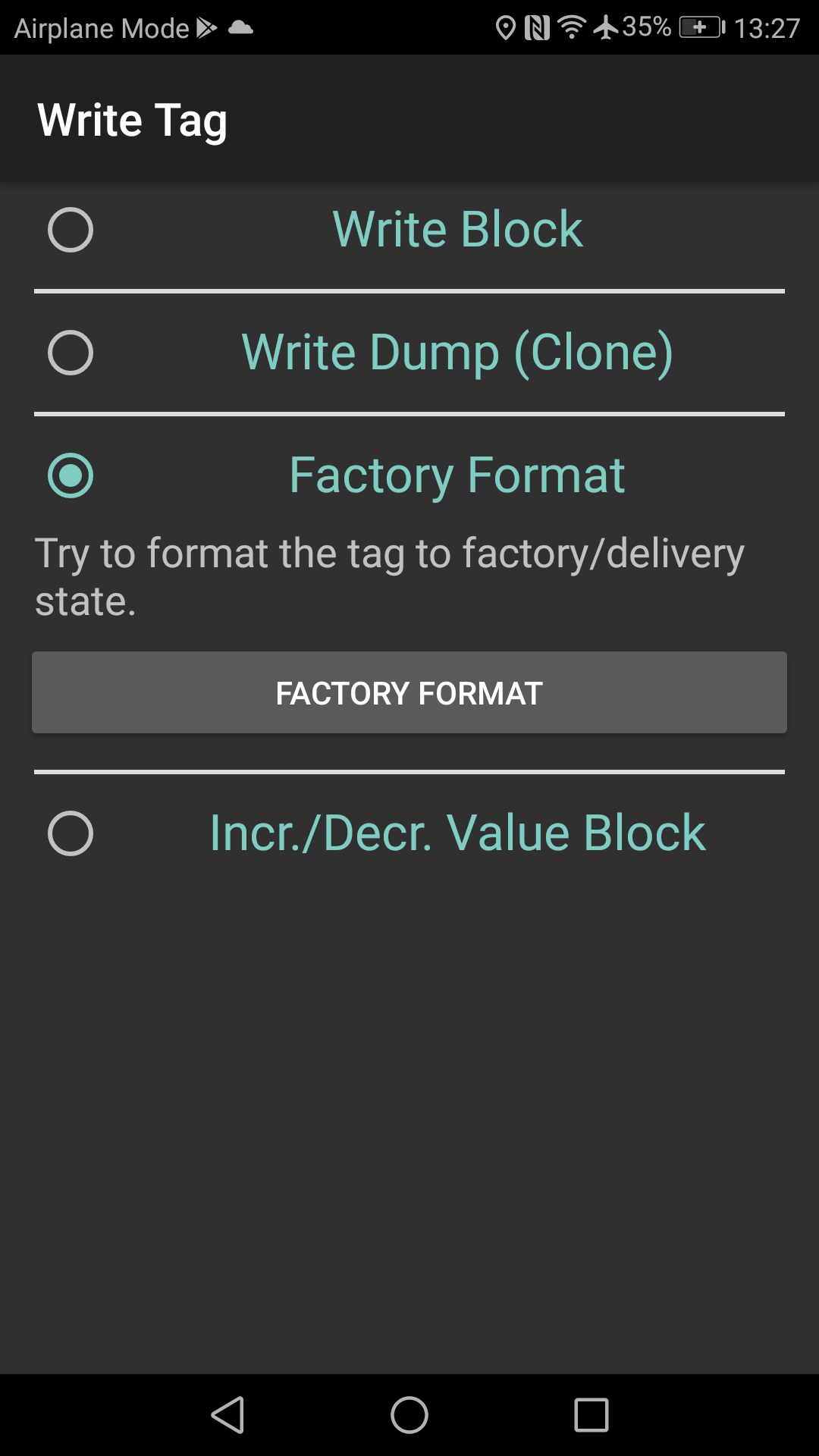

Запись

Запись в память можно осуществить из отдельного меню WRITE TAG. Помните, что любая операция записи с неверно указанными параметрами/данными может привести к выходу карты из строя.

На выбор доступны следующие варианты:

Write Block — запись данных в один блок одного сектора. Блок — минимальная единица адресации памяти Mifare Classic, поэтому для изменения даже одного байта, необходимо переписать все 16 байтов. В качестве параметров необходимо указать номер сектора (первый — сектор 0), номер блока (первый в каждом секторе — блок 0) и записываемые данные в в HEX-формате (16 байтов)

Write Dump (Clone) — запись ранее сохраненного образа на карту. Есть опция для изменения условий доступа в записываемом дампе. При записи карты, блок производителя изменен не будет, но если поставить галочку напротив Advanced: Enable writing to manufacturer block, программа попытается записать дамп полностью, вместе с блоком производителя (поддерживаются только специальные карты, использующие для записи стандартную команду WRITE).

Factory Format — процедура записи нулей во все блоки всех секторов (кроме блока изготовителя), установка условий доступа и ключей A и B в значения по умолчанию. Память карты Mifare Plus также стирается этой процедурой, однако Security Level изменен не будет: во-первых — возврат на предыдущий уровень невозможен, а во-вторых — для изменения уровня нужны команды Mifare Plus и соответствующие ключи.

Incr./Decr. Value Block — процедура увеличения/уменьшения значения, записанного в value-блок. Потребуется указать адрес блока (номер сектора и номер блока), а также число, на которое будет прибавляться/вычитаться из числа в value-блоке.

Шаг 4. Придумываем значение криптографического ключа.

На уровне безопасности SL3 вступает в силу криптография AES. Но, изначально вся память MIFARE Plus открыта, все крипто-ключи, по которым осуществляется доступ к секторам памяти, имеют открытое (транспортное) значение:

— FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF FF.

Длина ключа 16 байт.

Для того, чтобы доступ к выбранному на шаге 1 сектору был закрыт, необходимо поменять значение крипто-ключа c транспортного на ваше секретное.

Например, вот такое значение:

— 77 77 77 77 77 77 77 77 77 77 77 77 77 77 77 77

или, такое:

— AF 02 DC BB EF 88 41 FB CE 30 56 BA FC AA 22 FD.

Это очень важный момент, так как, тот, кто знает значение вашего крипто-ключа, может изготавливать копии ваших карт доступа.

Это шаг, после выполнения которого защита карты от копирования вступает в силу.

Если выполнить все предыдущие шаги, но не поменять значения крипто-ключей, то никакой защиты не будет.

От того, кто и как будет выполнять этот шаг, зависит реальная защита карты доступа от копирования.

Типичные ошибки

| Ошибка | Последствие |

|---|---|

| Значение крипто ключа придумал поставщик карт. Значение крипто ключа придумал поставщик оборудования СКУД.Значение крипто ключа придумал ваш программист или специалист по АйТи | Реальная защита зависит от добросовестности этих лиц |

| Значение крипто-ключа генерируется автоматически на сервере СКУД | Все что на сервере — это окно для мошенников. И потенциальная «дыра», через которую могут утекать секретные ключи заказчика.Как устроено программное обеспечение СКУД — заказчику неведомо. А вдруг там есть ловушка для скрытой от вас выдачи ваших крипто-ключей? |

Распространенный пример двух первых видов ошибок — это карты доступа HID iClass.

Какой-то заокеанский менеджер придумывает значение SIO, записывает это SIO на карты доступа и отправляет карты заказчикам.

А вдруг он продаст ваш SIO злоумышленнику? От вас это не зависит.

Можно привести такую аналогию. Вы закупили сейф с кодовым замком. А с завода-изготовителя сейф пришел с уже настроенной кодовой комбинацией для открывания сейфа. Т.е., кто-то на заводе-изготовителе придумал кодовую комбинацию и ввел ее в замок. И у вас нет возможности эту кодовую комбинацию поменять.

То же самое происходит и с SIO в картах iClass.

Типичный пример ошибки третьего и четвертого типа: Некоторые поставщики оборудования пишут: « … При использовании защищенного режима идентификатором является не серийный номер карты, а данные, записываемые в защищенный сектор карты. Ключи доступа к перезаписываемому сектору MIFARE задаются администратором системы …».Ключи доступа задаются администратором системы … Вот это и есть ошибка, слабое место, если не сказать «дыра». Администратор системы уволился, стер на сервере все ключи, ничего не оставил. Кому он «сольет» потом ваши секретные ключи? Как вы будете выпускать карты новым работникам, если ключ стерт на сервере и вы его не знаете?

Если продолжить аналогию с кодовым замком для сейфа, то получается, что «системный администратор» придумал кодовую комбинацию для открывания вашего сейфа и передал вам ее на листке бумаги, оставив себе копию.

Подобные формулировки вытекают либо от поверхностного отношения к проблеме защиты, либо в виду отсутствия у поставщика технических средств хранения ключей на SAM-модуле или на мастер-карте.

Для того, чтобы собственник объекта СКУД был уверен в прозрачности процесса защиты и в надежности реализации процесса защиты карт доступа от подделок, — ему следует озадачиться этим вопросом.

Самое простое и надежное — самому придумать значения крипто-ключей.

Или поручить это доверенному лицу. Очень доверенному.

Недостатки перехода на MIFARE 1K

Типичный пример. В действующей СКУД используются всем известные карты EM-Marine. Если выражаться технически более точно — Proximity-карты на частоте 125 кГц. К ним относятся и EM-Marine (на практике китайский аналог ТК4100) и HID Prox. Владелец объекта, на котором установлена СКУД, устал от копирования карт доступа и ищет новые варианты, гарантирующие защиту.

И находит. Например, MIFARE 1K. И полагает: это то, что нужно. На него сыплется информация примерно такого содержания:

- тип микросхемы — MIFARE S50, стандарт ISO14443А;

- рабочая частота — 13,56 МГц;

- время транзакции — не более 164 мс;

- поддержка антиколлизии;

- возможность перезаписи — не менее 100 000 циклов;

- объем памяти — не менее 1024 байт;

- 3-х проходная аутентификация;

- идентификатор длиной 32 бита.

Заказчик мало что понимает, но обилие «умных» терминов подсказывает ему, что это хорошо, данные карты будут защищены от копирования.

И заказывает карты доступа MIFARE 1K и соответствующие считыватели.

Какой же результат он получает? Реальная практика говорит о том, что деньги потрачены напрасно. Никакой дополнительной защиты карт доступа от копирования нет.

Почему? Потому что большинство имеющихся считывателей MIFARE 1K, применяемых в СКУД, не задействуют шифрования и криптографии при работе с картами MIFARE 1K.

Незащищенный номер чипа

Ничего из перечисленных выше технических особенностей MIFARE 1K (кроме идентификатора длиной 32 бита) считыватели MIFARE 1K не используют. То есть большинство считывателей работают с картами MIFARE 1K так же, как и с картами EM-Marine, а именно — считывают открытый номер чипа. Серийный номер чипа MIFARE 1K (часто называемый ID или UID) — это открытая последовательность цифр, ничем не защищенная. Все приведенные выше «умные» термины, характеризующие технические особенности MIFARE 1K, относятся к памяти чипа и не затрагивают его серийный номер. При считывании ID-номера ни микропроцессор, не 3-х проходная аутентификация, ни криптография не задействуются. Номер чипа ничем не защищен. И легко может быть скопирован для изготовления дубликатов карты доступа.

Дублирование номеров карт

Другой распространенный недостаток многих считывателей MIFARE E 1K — это интерфейс Wiegand-26, с помощью которого считка подключается к контроллеру СКУД. Номер чипа MIFARE 1K имеет длину 4 байта (те же 32 бита). А по интерфейсу Wiegand-26 можно передать число длиной максимум 3 байта. Соответственно, один байт отсекается.

Таблица 1. Жирным выделены три байта, которые передаются

| HEX-формат | Десятичный формат |

|---|---|

| DDFF02AC | 3724477100 |

| DDFF02AD | 3724477101 |

| DDFF02AE | 3724477102 |

Номер чипа передается через контроллер в систему не полностью. И в системе появляются одинаковые номера карт. Что в реальной практике и встречается.

Таблица 2. Появляются одинаковые номера карт

| HEX-формат | Десятичный формат |

|---|---|

| DDFF02AC | 14548738 |

| DDFF02AD | 14548738 |

| DDFF02AE | 14548738 |

Ситуация усугубляется еще и тем, что длина номера чипа MIFARE 1K может быть не 4, а 7 байт. Обусловлено это тем, что компания NXP — разработчик и собственник торговой марки MIFARE — несколько лет назад объявила, что диапазон уникальных 4-байтовых номеров исчерпан. И что в дальнейшем чипы MIFARE 1K будут выпускаться с 7-байтными уникальными номерами (UID). Чипы с 4-байтными номерами продолжают выпускаться, но 4-байтные номера больше не являются уникальными и называются NUID (Non Unique ID — с англ. «не уникальный идентификационный номер»).

Соответственно, при использовании считывателя MIFARE 1K с интерфейсом Wiegand-26 вероятность появления в системе карт с «одинаковыми» номерами повышается, так как отсекаться будут 4 байта из 7.

Можно ли получить карты доступа, защищенные от копирования, применяя MIFARE 1K?

Конечно, можно. При правильной работе с картой и использовании правильного считывателя. «Правильно» — значит с помощью всех тех технических особенностей, которые и характеризуют MIFARE 1K. А именно — необходимо задействовать память MIFARE 1K и обращаться к памяти с помощью той самой 3-х проходной аутентификации, встроенных криптографических алгоритмов.

И для этого на рынке есть технические средства.

Виды Proximity карты

Карты доступа СКУД (или бесконтактные радиочастотные идентификационные карты) – электронные носители уникального кода. Код считывается специальным приемным устройством (считывателем или ридером) на расстоянии.Общее их название – proximity (т.е. бесконтактные) карты или RFID карты (Radio Frequency IDentification – радиочастотная идентификация).Существует несколько типов и форматов бесконтактных карт, однако для всех них главным показателем является 100% гарантированность считывания корректного кода, что в большинстве случаев является определяющим для СКУД.Важная характеристика бесконтактных карт – дальность чтения. Для пассивных карт она составляет 2 – 10 см. Большую дальность считывания (до нескольких метров) обеспечивают либо активные карты (с батарейкой), либо специальные RFID считыватели, аналогичные тем, что используются в противокражных системах.Размер всех карт – 86х54 мм.Выпускаются карты разной толщины: «толстые» (1,6 – 1,8 мм) и «тонкие» (0,8 мм). Первые являются более прочными, на вторых можно осуществлять печать с помощью специальных сублимационных принтеров. Остальные характеристики карт (частотный диапазон, тип памяти) не являются определяющими для СКУД и в данном описании не рассматриваются.Для чтения кода карты необходим считыватель соответствующего формата. Поэтому при дальнейшем чтении следует иметь в виду, что при упоминании о том или ином типе карт, заведомо предполагается наличие соответствующего устройства их чтения.Как правило, формат определяется на первом этапе подбора СКУД – от этого завит тип считывателей, требования к контроллерам и, следовательно, цена системы в целом. Следует различать типы бесконтактных карт и их формат.Существует два типа proximity карт:

- Простые – имеют один уникальный код, который воспринимается устройством считывания.

- Смарт карты – имеют микросхему памяти, и в ряде случаев, процессор и хранят как уникальные коды, так и произвольные данные. Такой способ хранения данных и наличие вычислительных возможностей позволяет организовывать высочайшую степень защиты кода.

Форматов карт несколько больше, они перечислены далее.

Карты формата EM-Marin

Наиболее дешевые и наименее защищенные – карты формата EM-Marin (по имени компании EM Microelectronic-Marin).Это наиболее распространенный формат карт, используемый в СКУД. Его единственный недостаток – относительная простота клонирования – может являться определяющим только для особо охраняемых объектов. Тем более, что ряд алгоритмов СКУД (например, запрет повторного прохода) делает невозможным использование клонированной карты. Кроме того, для защиты от поддельных карт существуют специальные считыватели с функцией «антиклон».Эти карты имеют и передают устройству считывания уникальный код. Десятичной значение этого кода, как правило, указывается на самой карте. Существует однозначное соответствие между кодом, воспринимаемым контроллером СКУД и числом на карте.

Карты формата Mifare

Mifare – торговая марка семейства бесконтактных смарт-карт фирмы NXP Semiconductors.Существует ряд разновидностей карт этого формата, отличающиеся степенью защиты информации и объемом хранящихся данных. Карты этого формата широко применяются на транспорте и в банковской сфере. В СКУД их применение оправдано при необходимости получить наиболее защищенную систему. Как правило, запись и хранение информации на карте в СКУД не используется, однако возможность читать такие карты позволяет применять идентификаторы из других областей, например социальные или банковские карты.

Карты формата HID

Карты HID – бесконтактные карты компании HID Global (США). Выпускаются как обычные карты (типа Prox), так и смарт-карты (Mifare и iCLASS). Карты iCLASS имеют наиболее высокий уровень защиты из всех, используемых в СКУД самрт-карт. Обеспечивается это особой технологией шифрования и хранения данных в защищенных областях памяти. Могут создаваться уникальные ключи шифрования для конкретных организаций (т.н. программа Corporate 1000).

Карты формата Indala

Обычные бесконтактные карты компании Indala, достаточно распространенные до середины 2000-х годов. В настоящее время производством этих карт занимается HID Global.

Основные характеристики

Изготовление ключей основывается на использовании главных критериев моделей бесконтактных карт ISO 14443. Этот стандарт позволяет использовать ключ вместе с остальными технологиями доступа.

Сейчас в банковские карты массово внедряют технологию MF-идентифицирования. Также во многих современных телефонах есть встроенная программа NFC, позволяющая осуществлять беспроводную передачу данных на небольшом радиусе.

Брелок Mifare и ключ-карты Mifare – крайне удобные устройства с возможностью бесконтактного распознавания. Они характеризуются следующими преимуществами:

- Для них не нужны отдельные источники питания, которые требовали бы постоянной замены.

- Не нужно контактировать со считывающим устройством, процесс осуществляется на расстоянии до 10 см.

- Данные ключа считываются быстрее, чем за секунду.

Разновидность брелка Mifare

Иные сферы использования RFID-технологий

RFID-технологий используются в компаниях, крупных ритейлерах, магазинах одежды, спортивных и дисконтных магазинах для учета товаров и инвентаря. Осуществляется учет товаров с помощью RFID-меток, которые прикрепляются к каждой единице товара и каждая единица товара становится в итоге уникальной. На такой RFID-метки записывается вся необходимая информация о товаре, например размер, цвет и даже его изображение.

RFID-технологий заметно сокращают время затрачиваемое на проведение стандартных и каждодневных операций таких как прием или отправка товара, а также способны снизить или даже исключить ошибки вызванные человеческим фактором.

Выводы

Все представленные в сравнении считыватели соответствуют актуальным запросам рынка. Они поддерживают современную линейку ОС Windows, наиболее популярные версии ОС Linux и ОС macOS. Некоторые модели считывателей также работают с ОС Solaris, мобильной платформой Android и ОС «Аврора». Любое из устройств поддерживает современные типы смарт-карт. Что касается реализации требований безопасности, то все представленные считыватели имеют базовую защиту от взлома прошивки. Некоторые из представленных моделей используют более сложную систему безопасности, например криптографический механизм. Обеспечены вполне высокая скорость передачи данных и надёжная защита информации. Обмен данными между картой и картридерами осуществляется в соответствии с международным стандартом ISO 7816. Также согласно реалиям рынка некоторые виды считывателей предлагают опционально разъём Type-C. Представленные устройства отвечают наиболее распространённым мировым стандартам, таким как EN 60950/IEC 60950, REACH, VCCI, CE, FCC, RoHS 2 и другим.

В то же время, если брать в расчёт актуальную тему импортозамещения, то необходимо отметить, что только производители «Аладдин-РД» и АО «Актив-софт» находятся на территории России. «Аладдин-РД» выпускает собственные считыватели JCR721 и JCR731, а также ASEDrive IIIe v3 Mini по лицензии. АО «Актив-софт» выпустила «Картридер Рутокен», который в ближайшее время поступит в продажу. Добавим, что только JCR721, JCR731 и «Картридер Рутокен» в обозримом будущем должны получить сертификат ФСТЭК. При этом лишь картридеры JCR721 и JCR731 были проверены на соответствие требованиям ряда российских ГОСТов.

Представленные в сравнении устройства можно использовать в различных сферах, в том числе — в государственных структурах, банковских и финансовых учреждениях, при организации контроля доступа, в здравоохранении, в любых других организациях при внедрении усиленной аутентификации на рабочих станциях и при построении архитектуры открытых ключей.