Краткая история компьютерных вирусов, и что сулит нам будущее

Содержание:

- Другие интересные вопросы и ответы

- Шаг второй: Проверка в сторонних утилитах

- Чем отличается компьютерный вирус, троян и червь.

- Так чем же все-таки отличается компьютерный вирус от компьютерного червя?

- Самые распространенные вирусы

- В чём разница между вирусом и червем на компьютере

- Вред

- Лечащие утилиты

- Как уберечься от вирусов и червей?

- Как и с какой целью распространяются сетевые черви?

- Признаки заражения

- Компьютерный вирус червь – классификация и способы распространения

- Черви с добрыми намерениями

- Вирусная хитрость: механизмы изменения геномов

Другие интересные вопросы и ответы

Как избавить компьютер от вирусов?

Анонимный пользователь2

Проверку компьютера антивирусом желательно производить из чистой системы. Например, с загрузочного DVD или флешки, которые можно скачать с сайта антивируса. Можно подсоединить диск к другому компьютеру с антивирусом или производить проверку из другой ОС, если на компьютере их несколько. Лучше использовать антивирусы, которые умеют лечить зараженные файлы, а не только их удалять, например, DrWeb или, насколько помню, Касперский.

М.Г. Таранов1

Гость5

Естественно ловила вирусы и не один раз. Избавилась самостоятельно, потому что я не доверяю программистам, после нескольких случаев, когда ко мне приходили такие и задавали наитупейшие вопросы и спрашивали у меня же, а как же решить ту или иную проблему? Сразу назревал вопрос о том, зачем я вообще плачу такому человеку, который по телефону мне сообщает, что решит мою проблему, а на деле спрашивает это решение у меня. Возникают даже проблемы не связанные с вирусами, а скорее с программами, но опять же, решаешь всё сам. Обращаюсь я только к одному человеку, который хорош в этом деле, но только чтобы мне подсказал, если у меня возникают вопросы, решение которых, я не могу найти.Reita89

В вашем случае, правильный ответ под номером 2.

Вирус, в зависимости от вида и предназначения, может сделать всё, что угодно: воровать пароли и данные, блокировать работу приложений и компьютера в целом, загружать интернет траффик,удалять файлы до полного уничтожения всей системы, хулиганить в виде спама, графических искажений и т.п. И тут уже от вашего разрешения ничего не зависит — вирус живет своей жизнью и подчиняется только тому, кто его создал.

SkyNick1

Guest7

Да

Гость5

Чем отличается компьютерный вирус от компьютерного червя?

Гость2

Стоит сразу определиться с тем, что червь — это подкласс вируса. То есть, каждый черевь — это вирус, но не каждый вирус — червь.

Вирс размножается самостоятельно — он постепенно может заражать файлы не только в рамках одного компьютера, но и перекидываться на другие устройства. Червь же размножается без заражения других файлов — его внедряют на конкретный ПК. Такое вредоносное ПО также ищет лазейки чтобы проникнуть на другие устройства.

Главное отличие зключается в коде. У червя он самостоятельный, в то время как вирус внедряется в файлы, которые уже есть в системе

Червь создает единственную копию своего кода. В отличие от вируса, код червя самостоятелен. Другими словами, червь – это отдельный файл, в то время как вирус – это код, который внедряется в существующие файлы.

Якунин А.2

Шаг второй: Проверка в сторонних утилитах

Существует немало программ, которые позволят избавиться от троянов. Одним из лучших софтов является Norman Malware Cleaner. Единственным его недостатком является невозможность обновления баз Клинера – придется периодически скачивать и заново устанавливать приложение на свой компьютер. Также утилита поставляется исключительно на английском языке. В остальном NMC идеален: распространяется бесплатно, имеет интуитивный интерфейс и высокую скорость обработки данных.

Для очистки Виндовс от вредоносного файла при помощи данного программного решения:

- Загрузить приложение с официального сайта, запустить файл формата «.exe».

- Работа будет происходить в портативной версии, которую можно хранить на флешке. При первом запуске на ПК высветится окно пользовательского соглашения, в котором нужно нажать на клавишу «Accept», после чего пользователь попадет в утилиту.

- Зайти во вкладку «Options» и кликнуть по опции «Enable rootkit cleaning» для включения функции отчистки от так называемых «руткитов» (набора программных средств – исполняемых файлов и скриптов – к которым как раз-таки и относится Malware.Gen). Щелкнуть на «Apply».

- Зайти на вкладку «Scan» и поставить отметку напротив 4 пункта меню – «Full», чтобы просканировать каждый элемент на локальных дисках компьютера.

- Запустится процесс проверки ОС на наличие вредоносного ПО, по завершении которого на экране отобразится перечень угроз с указанием директории, в которой они находятся. Такие вирусы помечаются как «Malicious objects».

Второй мощной и бесплатной утилитой, которая позволит удалить win32 malware gen, является Spybot Search & Destroy. В отличии от Norman Malware Cleaner, софт требует установки в Windows. Для работы в нем потребуется:

Скачать утилиту с официального сайта и запустить.

В меню «Установщика» выбрать первый пункт и нажать «Далее».

При ответе на вопрос «Как Вы хотите продолжить?» кликнуть по первой опции «Я хочу быть защищенным…» и нажать «Далее».

Открыть утилиту и зайти на вкладку «Обновление». Актуализировать противовирусные базы, щелкнув левой клавишей мыши по опции «Обновление».

По завершении запущенного процесса потребуется зайти в раздел «Сканирование системы» и начать сканирование

Запустится автоматический процесс проверки Windows на наличие руткитов.

Спустя несколько минут на экране отобразится перечень угроз, для ликвидации которых важно тапнуть по клавише «Исправить отмеченное», расположенной в правом нижнем углу.

Также подойдут такие утилиты, как Plumbytes Anti-Malware, Reimage или Malwarebytes на усмотрение пользователя либо же профессиональное ПО с актуальными сигнатурами. С ноутбука будут удалены все имеющиеся вирусы, после чего можно приступить к отчистке реестра от остаточных файлов вредоносного ПО с компьютера.

Чем отличается компьютерный вирус, троян и червь.

В наши дни пользователи компьютера постоянно слышат о вирусах, троянах, червях. Однако меньшинство знает, что такие слова имеют различное значение. Есть разновидности вредоносных программ. Давайте ознакомимся с ними и узнаем, как каждая из этих разработок действует, оказавшись на компьютере жертвы.

Распространенная ошибка, которую делают владельцы ПК, троянских коней и червей причисляют к компьютерным вирусам. Здесь они, естественно, ошибаются. Вирусом является отдельный вид вредоносных программ. Черви и трояны представляют собой разновидность зловредов. Определимся с основными различиями.

Что называется вирусом?

Компьютерный вирус встраивается в программу или отдельный файл. Именно этот способ используется для распространения зловреда с одного компьютера на другой. Подобно человеческому вирусу, компьютерный иногда наносит только немного раздражающее действие (к примеру, зависание ПК), а в других случаях целиком повреждает жизненно важные файлы операционной системы. Еще вирус не способен распространяться самостоятельно без команд человека. Заразиться можно в случае обмена инфицированным приложением, через диски, флешки, вложения писем по электронной почте. Удаляют вирусы одноразовые программы.

Что называется червем?

Червя в некотором смысле можно отнести к подклассу вирусного программного обеспечения. Распространение данного зловреда происходит от одного компьютера к другому, но сравнивая с вирусами, он способен путешествовать с одного места на другое без участия человека. Наибольшая опасностью от червя — его возможность размножаться в системе. Таким образом, он создает сотни и даже тысячи прототипов самого себя.

Что называется троянским конем?

В троянском коне так много фальши, как это было с одноименным мифологическим персонажем. Внешне трояны маскируются под полезные утилиты. Однако если эти зловреды запустить на компьютере, все изменяется в худшую сторону. Программа создается с обманным алгоритмом действия. Вначале пользователю якобы доступно полезное приложение из надежного источника. Инсталлировав на компьютер троян, можно убедиться, какой вред может нанести этот программный код — от удаления файлов до уничтожения операционной системы. Существуют трояны, которые не наносят большого вреда. Они создаются для раздражающего эффекта — изменяют что-либо на компьютере собственной жертвы, при этом ничего не удаляют. Сравнивая с червями и вирусами, троянские кони не размножаются при заражении файлов и они не обладают возможностью без сторонней помощи воспроизводиться.

Способы борьбы с вредоносными программами

Зловреды, о чем уже упоминалось выше, способны нанести большой вред вашему компьютеру. Бывают ситуации, когда делают только то, что раздражает пользователя. Например, создают ярлыки на флеш-карте. Иногда они удаляют какие-то определенные файлы с компьютера. В данном случае нужно пользоваться восстановлением данных. Для надежной защиты от таких опасностей, необходимо установить хороший антивирус. Обязательное условие — его постоянно обновление. Таким образом, основную массу проблем вы исключите. Также не забудьте инсталлировать на компьютер брандмауэр. В паре с антивирусом удастся получить хорошую защиту от вредоносного программного обеспечения (вирусов, червей, троянов). Теперь вы знаете, кто и что представляет собой!

Так чем же все-таки отличается компьютерный вирус от компьютерного червя?

Отличия между двумя этими разновидностями вредоносных программ, конечно же, существуют. И вирусы, и черви способны нанести компьютеру серьезный вред. Однако, по сути, последний является подклассом первого, имеющим свои особенности. В отличие от простого вируса, червь способен быстро размножаться вообще без каких-либо действий со стороны пользователя. Другие файлы он не заражает.

То есть, проще говоря, вирус представляет собой просто фрагмент программного кода, внедряющийся в файлы. Червь же — это отдельная самостоятельная программа. Прямого вреда компьютеру он не наносит. Основная его задача — это не уничтожение или повреждение данных, как у вируса, а замусоривание памяти устройства. Размножаться компьютерные черви могут с поистине огромной скоростью. Передаются они от одного устройства к другому в основном через интернет.

Самые распространенные вирусы

Черви

В отличие от вирусов черви — это вполне самостоятельные программы. Главной их особенностью также является способность к саморазмножению, однако при этом они способны к самостоятельному распространению с использованием сетевых каналов. Для подчеркивания этого свойства иногда используют термин «сетевой червь».

Червь (сетевой червь) - это вредоносная программа, распространяющаяся по сетевым каналам и способная к самостоятельному преодолению систем защиты компьютерных сетей, а также к созданию и дальнейшему распространению своих копий, не обязательно совпадающих с оригиналом.

Типы червей в зависимости от способа проникновения в систему

После проникновения на компьютер, червь должен активироваться — иными словами запуститься. По методу активации все черви можно разделить на две большие группы — на тех, которые требуют активного участия пользователя и тех, кто его не требует

На практике это означает, что бывают черви, которым необходимо, чтобы владелец компьютера обратил на них внимание и запустил зараженный файл, но встречаются и такие, которые делают это сами, например, используя ошибки в настройке или бреши в системе безопасности операционной системы. Отличительная особенность червей из первой группы — это использование обманных методов

Это проявляется, например, когда получатель инфицированного файла вводится в заблуждение текстом письма и добровольно открывает вложение с почтовым червем, тем самым его активируя. В последнее время наметилась тенденция к совмещению этих двух технологий — такие черви наиболее опасны и часто вызывают глобальные эпидемии.

Сетевые черви могут кооперироваться с вирусами — такая пара способна самостоятельно распространяться по сети (благодаря червю) и в то же время заражать ресурсы компьютера (функции вируса).

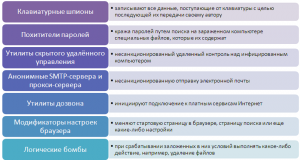

Трояны

Троян (троянский конь) - программа, основной целью которой является вредоносное воздействие по отношению к компьютерной системе.

Трояны или программы класса троянский конь, в отличие от вирусов и червей, не обязаны уметь размножаться. Это программы, написанные только с одной целью — нанести ущерб целевому компьютеру путем выполнения несанкционированных пользователем действий: кражи, порчи или удаления конфиденциальных данных, нарушения работоспособности компьютера или использования его ресурсов в неблаговидных целях.

Некоторые трояны способны к самостоятельному преодолению систем защиты компьютерной системы, с целью проникновения в нее. Однако в большинстве случаев они проникают на компьютеры вместе с вирусом либо червем — то есть такие трояны можно рассматривать как дополнительную вредоносную нагрузку, но не как самостоятельную программу. Нередко пользователи сами загружают троянские программы из Интернет.

Как уже говорилось выше, проникать в систему трояны могут двумя путями — самостоятельно и в кооперации с вирусом или сетевым червем. В первом случае обычно используется маскировка, когда троян выдает себя за полезное приложение, которое пользователь самостоятельно копирует себе на диск (например, загружает из Интернет) и запускает. При этом программа действительно может быть полезна, однако наряду с основными функциями она может выполнять действия, свойственные трояну.

После проникновения на компьютер, трояну необходима активация и здесь он похож на червя — либо требует активных действий от пользователя или же через уязвимости в программном обеспечении самостоятельно заражает систему.

Отдельно отметим, что существуют программы из класса троянов, которые наносят вред другим, удаленным компьютерам и сетям, при этом не нарушая работоспособности инфицированного компьютера. Яркие представители этой группы — организаторы DDoS-атак.

В чём разница между вирусом и червем на компьютере

Компьютерные вирусы созданы, чтобы испортить данные и программное обеспечение, в то время как червь создаётся с целью выполнения определённых действий.

Черви могут открыть доступ для несанкционированного использования информации, либо загрузить в память данные без ведома.

При заражении вирусом действия на ПК замедляются окончательно, некоторые программы не открываются, появляются файлы со странными буквами и символами в названии, с другой датой создания, где отображаются месяцы, годы следующего столетия, человек не может скопировать папки и документы в флэш-накопитель.

Вред

Любой код, предназначенный не только для распространения червя, обычно называют « полезной нагрузкой ». Типичные вредоносные полезные нагрузки могут удалять файлы в хост-системе (например, червь ExploreZip ), шифровать файлы при атаке программы- вымогателя или извлекать данные, такие как конфиденциальные документы или пароли.

Некоторые черви могут устанавливать бэкдор . Это позволяет автору червя дистанционно управлять компьютером как « зомби ». Сети таких машин часто называют ботнетами и очень часто используются для ряда злонамеренных целей, включая рассылку спама или выполнение DoS- атак.

Лечащие утилиты

Как известно, ни один антивирус не может обеспечить компьютер абсолютной безопасностью, все они потребляют немалое количество системных ресурсов и требуют постоянного обновления, что очень неудобно при работе на старых компьютерах и/или при медленном интернет-соединении. Здесь на помощь приходят бесплатные модули для поиска и ликвидации вредоносного кода, взаимодействующие с облаком. Такая программа, как правило, не требует установки и не работает в фоне. Рекомендуем загружать только официальные утилиты от разработчиков популярнейших антивирусов.

Dr. Web CureIt – как пользоваться?

- Бесплатно скачиваем программу с ее официальной странички (free.drweb.ru/cureit/how_it_works).

- Соглашаемся на отправку статистики для получения возможности бесплатного пользования программным продуктом.

- Выбираем объекты для проверки (для комплексной проверки ничего не меняем) и кликаем «Начать проверку» для запуска сканирования компьютера.

- Дожидаемся завершения проверки, которая может продлиться несколько часов, в зависимости от множества факторов (количество проверяемых файлов, их объема, мощности компьютера).

Этот процесс можно наблюдать визуально с отображением краткой статистики.

При обнаружении угроз проверяем, действительно ли найденные файлы являются таковыми и удаляем их.

Как проверить компьютер на наличие вирусов в Онлайн-сканере ESET?

Очередной утилитой для поиска и устранения вредоносным программ является бесплатный онлайн-сканер от ESET, известной своим антивирусом.

- Переходим по адресу (https://www.esetnod32.ru/support/scanner/) и жмем на синюю кнопку «Запустить Eset Online Scanner».

2. Затем вводим адрес электронной почты и жмем «Запустить»

3. В следующем окне также жмем «Запустить».

4. Далее кликаем по «Скачать Eset Smart Installer», если используете браузер, отличный от стандартного Internet Explorer.

- Принимаем условия лицензионного соглашения, отметив флажком «Да, я принимаю…» и нажав «Начать».

- Указываем параметры проверки, жмем «Начать».

- Дожидаемся обновления баз сигнатур.

- Прогресс сканирования отображается в режиме реального времени.

Как уберечься от вирусов и червей?

Самый действенный способ обезопасить свой компьютер от сетевой «заразы» – установить легальную и дорогую систему защиты, которая будет блокировать любые опасные программы при их попытке проникнуть в ОС.

Но поскольку фантазии хакеров нет предела и они постоянно плодят новых вирусов и червей, нацеленных на игнорирование защиты, нужно помнить об элементарных правилах:

- Не открывать письма от неизвестных отправителей со странными темами и вложенными файлами с расширением .exe.

- Пользоваться надежными почтовыми системами, которые сами фильтруют подозрительные сообщения.

- Отказаться от скачивания нелегального контента на сомнительных сайтах.

- Быть осторожными с торрентами.

- Дополнительно проверять съемные носители, которые подключаются к вашему компьютеру.

Эти несложные правила помогут вам уберечь свой компьютер от нежелательных программ.

Как и с какой целью распространяются сетевые черви?

Подобные вирусы распространяются хакерами для достижения разных целей. Некоторые программы созданы для перехвата управления устройством. При этом сам пользователь никогда не заметит то, что делает вирус-червь. Другие же используют зараженный компьютер как способ распространения вируса через все доступные сети, как локальные, так и глобальные.

Для распространения червя хакеры придумали достаточно много разных способов. Чаще всего встречается вирус, который изначально пользователь должен сам запустить на своем компьютере. Это может быть электронное вложение или какая-нибудь мини-программа, скачанная из Интернета. Однако есть и те, которым для заражения устройства не требуется чужого вмешательства, они самостоятельно осуществляют проникновение.

Признаки заражения

К основным признакам заражения относится увеличение исходящего интернет-трафика — правило справедливое как для индивидуальных пользователей, так и для корпоративных сетей. Если при этом не ведётся активная интернет-деятельность (например, ночью), то это означает, что её ведёт кто-то еще. И, скорее всего, — в злоумышленных целях. При наличии сетевого экрана сигналом о заражении могут являться попытки неизвестных приложений открыть интернет-соединения. Многочисленные рекламные «поп-апы» при посещении веб-сайтов могут сигнализировать о том, что в системе присутствует рекламная система (Adware).

Частые зависания и сбои в работе компьютера могут также быть вызваны фактом заражения. Однако во многих случаях причина сбоев не вирусная, а аппаратная или программная. Если же похожие симптомы проявляются сразу на нескольких (многих) компьютерах в сети, если при этом резко возрастает внутрисетевой трафик, то причина, скорее всего, кроется в распространении по сети очередного сетевого червя или троянской программы-бэкдора.

Косвенными признаками факта заражения могут являться также симптомы и не компьютерные. Например, счета за телефонные звонки или SMS-сообщения, которых на самом деле не было. Это может говорить о том, что на компьютере или в мобильном телефоне завёлся «телефонный троянец». Если зафиксированы случаи несанкционированного доступа к личному банковскому счёту или факты использования кредитной карты, то это может быть сигналом о шпионской программе, внедрённой в систему.

Компьютерный вирус червь – классификация и способы распространения

Основной параметр классификации этих «паразитов» — способ распространения. Параметры данного механизма позволяют выделить 2 группы.

Первая занимается поиском уязвимых мест программного обеспечения и ошибок администрирования. Среди подобных:

- Воспроизводство через сеть (репликация в каталогах удалённого устройства).

- Воспроизводство через бреши операционной системы (изъяны позволяют запустить код на устройство).

- Воспроизводство через ресурс общего пользования (скачивание заражённого файла с сервера).

- Синергия прочего вредоносного софта (подобные программы могут «открыть дверь» для прямого проникновения червя).

Вторая группа рассчитывает на содействие пользователя для проникновения на устройство. К таким относятся:

- Почтовые черви (Email-Worm) – пользователю достаточно скачать вложенный в письмо файл или перейти по указанной в нём ссылке.

- IM-черви (IM-Worm) – действуют аналогичным образом, но используют не электронную почту, а мессенджеры и прочие службы мгновенного обмена сообщениями.

- IRC-черви (IRC-Worm) – распространяются по чат-каналам.

- Черви файлообменных систем (P2P-Worm) – маскируются под популярный контент торрент-трекеров и прочих подобных сервисов.

- Сетевые черви (Network Worm или Net-Worm) – проникают через локальную сеть.

Некоторые черви могут иметь комбинированные способы распространения собственных копий.

Черви с добрыми намерениями

Полезным червь или анти-червь является червь разработан , чтобы сделать что — то , что его автор чувствует себя полезным, хотя и не обязательно с разрешения владельца Исполнит компьютера. Начиная с первого исследования червей в Xerox PARC , были попытки создать полезных червей. Эти черви позволили Джону Шочу и Джону Хаппу протестировать принципы работы Ethernet в своей сети компьютеров Xerox Alto . Точно так же, Нати семейство червей пытались загрузить и установить патчи с сайта компании Microsoft для исправления уязвимостей в хост — системе, эксплуатируя те же уязвимости. На практике, хотя это могло сделать эти системы более безопасными, он генерировал значительный сетевой трафик, перезагружал машину в процессе установки исправлений и выполнял свою работу без согласия владельца или пользователя компьютера. Независимо от их полезной нагрузки или намерений авторов, эксперты по безопасности рассматривают всех червей как вредоносное ПО .

В одном исследовании был предложен первый компьютерный червь, который работает на втором уровне модели OSI (уровень канала передачи данных), используя информацию о топологии, такую как таблицы адресуемой памяти (CAM) и информацию связующего дерева, хранящуюся в коммутаторах, для распространения и исследования уязвимых узлов. пока не будет покрыта корпоративная сеть.

Античервей использовались для борьбы с эффектами червей Code Red , Blaster и Santy . Welchia — пример полезного червя. Используя те же недостатки, что и червь Blaster , Welchia заразила компьютеры и автоматически начала загружать обновления безопасности Microsoft для Windows без согласия пользователей. Welchia автоматически перезагружает зараженные компьютеры после установки обновлений. Одним из этих обновлений был патч, исправляющий эксплойт.

Другими примерами полезных червей являются «Den_Zuko», «Cheeze», «CodeGreen» и «Millenium».

Вирусная хитрость: механизмы изменения геномов

Вирусы способны изменять свои свойства внутри клеток хозяев и в результате становиться заразнее и опаснее. Впрочем, не стоит пугаться. Обычно вирусная эволюция протекает в сторону снижения летальности, поскольку вирусу, который не убивает своего носителя и почти не вызывает симптомов, намного проще распространиться в популяции. Хоть геномы вирусов и изменяются с довольно высокой частотой, на деле мутации чаще оказываются нейтральными, не влекущими заметных последствий для вируса и его хозяина. Очень немногие из них действительно вносят вклад в дальнейшую эволюцию .

В основе способности вирусов к изменениям лежат мутации и/или обмен генетическим материалом между разными вирусами, результаты которых закрепляются или не закрепляются давлением естественного отбора.

— это изменение последовательности нуклеотидов в определенном участке генома, нередко приводящее к изменениям структуры и/или функций организма или вируса. Мутации могут возникать из-за ошибок работы ферментов, создающих копии геномов, или под действием среды.

Когда одну и ту же клетку заражает два родственных вируса, могут образовываться гибридные вирусы, содержащие измененный по сравнению с родительскими формами генетический материал. Этот процесс называют или , если у вирусов сегментированный геном (в частицу он упаковывается отдельными сегментами типа мини-хромосом) .

Рисунок 3. Реассортация вирусов, которая приводит к появлению штамма с измененным генетическим материалом

Благодаря мутациям и обмену генетическим материалом вирус может даже менять своего хозяина. Так SARS-CoV-1 от летучих мышей перешел в семейство виверровых (к мусангам и циветам), а затем и к людям. В начале 2000-х этот вирус вызвал эпидемию, охватившую 29 стран .

Новые генотипы могут возникать и в ходе лабораторных пассажей, когда вирусом последовательно заражают нескольких животных, выделяя из них новую чистую культуру возбудителя . Такая процедура нужна, в частности, для тестирования противовирусных лекарств и вакцин.

Свойства вируса во время пассажей меняются ступенчато. В первых пассажах в основном обнаруживают вирионы, изменившие какой-то один генетический признак. Но с увеличением числа пассажей у подавляющего большинства вирусных частиц наблюдают изменение многих генетических признаков.

Кроме рекомбинации и мутаций, изменчивость вируса может быть обусловлена влиянием хозяина (host-controlled variation). Такие модификации не затрагивают генетический материал вируса и встречаются, например, у ДНК-содержащих бактериофагов, вирусов гриппа и Сендай. Клетка может влиять на характер синтезируемых в ней вирусных компонентов. Или в вирусную частицу могут попадать хозяйские белки и липиды. Поэтому при смене клетки-хозяина в структуре оболочки вириона меняются и антигены, с помощью которых организм узнает вирус.

Итак, образование новых вирусных генотипов — совершенно обычное явление, основанное на стандартных эволюционных процессах. Однако как нам эти генотипы детектировать?