Эксплойт

Содержание:

- Последствия эксплойт-кита RIG

- Брифинг

- Nuclear Exploit kit

- Немного об уязвимостях.

- Классификация эксплойтов

- Создание и экспорт файла конфигурации

- Свойства команды «Impersonate»

- Устаревший не значит бесполезный

- Работа наборов эксплойтов и эксплойтов

- Продолжим…

- Проблемы эксплойта или абзац для любителей “на всё готовое”.

- Вернёмся к хакерам. Какие эксплойты бывают?

- Все ненужные панели инструментов и расширения браузера

- Что такое эксплойт?

- Откуда появляется эксплойт? Любители конкретики – пропускайте часть.

- Полемика

- Microsoft Silverlight

- Процесс эксплойта и его роль в атаке на компьютер.

- Angler Exploit kit

- Спрос и предложение

- Заключение

Последствия эксплойт-кита RIG

Все это привело к неприятным последствиям. Во-первых, урон от даже корявых криптолокеров и стиллеров просто немыслим, причем как для жертв, так и для распространителей (огромное количество молодых людей получили вполне заслуженные сроки уже в этом году).

Также стоит отметить новый всплеск упаковок для эксплоитов, таких как Fallout или Underminer.

Хотя они используют скудное количество эксплоитов, среди которых буквально один-два за этот год, в нынешних условиях у них есть все шансы занять свое место. Тот же Fallout имеет два свежих CVE: 2018-8174 и 2018-4878, причем непосредственно до загрузки вредоноса анализирует наличие песочниц, виртуальных сред и лишь потом загружает ПО, тем самым сводя к минимуму возможность попадания кода под нож.

Нельзя исключать, что это паки-одногодки, которые просто на время заняли рынок. Возможно, эксплоит-паки ждет еще более насыщенное будущее, чем описанное здесь прошлое.

Брифинг

Хотя игроки чаще используют проблемы, чтобы получить преимущество для себя, иногда они могут использовать их вместо того, чтобы раздражать других игроков, что называется огорчением . Одна команда игроков в Team Fortress 2 создала популярные онлайн-видео, демонстрирующие их горе, а также несколько эксплойтов, присутствующих в игре, большинство из которых мало пригодны для личной выгоды. Другой известный инцидент во время бета-теста Ultima Online: игрок убил лорда Бритиша, когда этот персонаж считался непобедимым; позже тестировщик был забанен за использование, потому что он не сообщал об обнаруженных им ошибках.

Nuclear Exploit kit

Первые версии этой связки эксплойтов появились еще в 2009 году. На сегодняшний день самый заряженный эксплойт-пак из всех представленных в обзоре и включает в себя эксплойты к двенадцати уязвимостям (стоит заметить, что далеко не все из них первой свежести).

В большинстве случаев для заражения используется трехуровневый редирект по следующей схеме: первый уровень — скомпрометированная веб-страница с внедренным iframe, второй уровень — ссылка на эксплойт-пак и третий — непосредственно сама связка.

Код эксплойт-пака очень сильно обфусцирован, присутствует большое количество объявленных в разных местах переменных и функций, которые не используются.

Для деобфускации кода при выполнении Nuclear EK использует примерно вот такие функции (думаю действия, которые выполняют эти функции, понятны без пояснений):

VV8Y6W = function(uAVnC, mhTbz) {

return uAVnC(mhTbz);

};

WL3 = function(uAVnC, mhTbz, YSu) {

return uAVnC(mhTbz, YSu);

};

Ко всему прочему код некоторых функций, в частности скрипт определения платформы и версий плагинов браузера (для определения плагинов используется JS-библиотека PluginDetect), генерируется динамически:

J_version = PluginDetect.GetVersion(«Java»);

p_version = PluginDetect.GetVersion(«AdobeReader»);

f_version = PluginDetect.GetVersion(«Flash»);

s_version = PluginDetect.GetVersion(«Silverlight»);

- 50k — 500 WMZ;

- 100k — 800 WMZ;

- 200k — 1200 WMZ;

- 300k — 1600 WMZ.

Две недели:

- 50k — 300 WMZ;

- 100k — 500 WMZ;

- 200k — 700 WMZ;

- 300k — 900 WMZ.

Одна неделя:

- 100k — 300 WMZ;

- 200k — 400 WMZ;

- 300k — 500 WMZ.

Самая старая уязвимость в нашем обзоре — CVE 2010-0188

, эксплойт к которой есть в составе Nuclear EK, позволяет с помощью специально сформированного PDF-файла выполнить произвольный код на атакуемой системе.

Немного об уязвимостях.

Модули Метаса, содержащие эксплойты, и направлены на уязвимости. У пентестеров принято формализовывать методы, по которым эти уязвимости группируются. Таким образом был создан постоянно расширяющийся словарь Common Vulnerabilities and Exposures (CVE

) – Общепринятых Уязвимостей и Обнаружений. Так что запоминайте: с аббревиатурой CVE вы не раз столкнётесь. Его цель: немецкие и китайские хакеры должны быть уверены, что говорят об одной и той же дыре в безопасности. И все они видят такие уязвимости в формате:

CVE – ГОД_ВЫПУСКА – ПРИСВОЕННЫЙ_ИДЕНТИФИКАТОР

например

CVE 2008-4250

Если вы хотите прямо сейчас взглянуть на полный список бюллетеня, прошу сюда:

На самом деле уязвимостей, которые способны раскрыть секреты хозяина, гораздо больше, чем официальный список этого бюллетеня. Да, чтобы попасть в этот словарь, уязвимости нужно место “заслужить”. И конкретной организации, которая официально этим занимается, конечно нет. Всё зависит от того, на что будет направлен будущий эксплойт – уязвимости без эксплойта не существует. Но в любом случае почти все дороги ведут на Exploit Database и указанный веше ресурс.

Отдельной строкой идут проблемы безопасности для продуктов от Майкрософт. Они формируются отдельным списком под названием Бюллетень Безопасности Майкрософт. Их уязвимости принято группировать таким макаром:

MSYY-XXX

где, YY – год обнаружения, ХХХ – присвоенный ID.

Классификация эксплойтов

Поскольку эксплойты разрабатываются для осуществления разных действий на зараженной системе, их можно классифицировать по объекту назначения:

- для браузеров и дополнений к ним;

- для операционных систем;

- для офисных программ, проигрывателей и другого прикладного программного обеспечения;

- для серверного программного обеспечения;

- для веб-сервисов, например WordPress, Joomla, Drupal;

- для аппаратных компонентов.

Эксплойты попадают в компьютер пользователя разными способами. В частности, может произойти прямое вмешательство злоумышленника в систему. Если сетевого доступа к атакуемой системе нет, то высылается письмо на электронную почту или сообщение через мессенджер со ссылкой на вредоносный код.

Создание и экспорт файла конфигурации

Прежде чем экспортировать файл конфигурации, необходимо убедиться, что у вас есть правильные параметры. Сначала настройте защиту эксплойтов на одном выделенном устройстве. Дополнительные сведения о настройке смягчения последствий см. в дополнительных сведениях о настройке защиты от эксплойтов.

При настройке защиты от эксплойта в нужное состояние (включая смягчение последствий на уровне системы и на уровне приложений) можно экспортировать файл с помощью приложения Безопасность Windows или PowerShell.

Используйте приложение Безопасность Windows для экспорта файла конфигурации

Откройте приложение Безопасность Windows, выбрав значок щита в панели задач. Или поиск меню пусков для Defender.

Выберите плитку управления & браузера (или значок приложения в левой панели меню), а затем выберите параметры защиты exploit:

В нижней части раздела Защита эксплойтов выберите параметры Экспорта

Выберите расположение и имя XML-файла, в котором необходимо сохранить конфигурацию.

Важно!

Если вы хотите использовать конфигурацию по умолчанию, используйте параметры «По умолчанию» вместо «Use Default (On)» для правильного экспорта параметров в XML-файле.

Примечание

При экспорте параметров сохраняются все параметры для смягчения на уровне приложений и системного уровня. Это означает, что вам не нужно экспортировать файл как из разделов Параметры системы, так и из параметров программы (любой раздел будет экспортировать все параметры).

Использование PowerShell для экспорта файла конфигурации

-

Введите powershell в меню , щелкните правой кнопкой мыши Windows PowerShell выберите Выполнить в качестве администратора.

-

Введите следующий cmdlet:

Измените любое имя или расположение по вашему выбору.

Пример команды:

Важно!

При развертывании конфигурации с помощью групповой политики все устройства, использующие конфигурацию, должны иметь доступ к файлу конфигурации. Убедитесь, что файл расположен в общем расположении.

Свойства команды «Impersonate»

Существует множество вариантов использования свойства Impersonate на сервере MSSQL. Некоторые из них перечислены ниже тестирование на проникновение MSSQL:

- Представьте, что клиентскому приложению необходимо получить доступ к базе данных на сервере, но клиент не работает под привилегированной учетной записью. В этом случае MSSQL impersonation позволит клиентскому приложению получить доступ к базе данных без учетных данных для доступа к ней на сервере. Это полезно при проектировании веб-сервисов или сервисов обмена файлами, где анонимные или не прошедшие аутентификацию пользователи могут загружать данные для скачивания другими пользователями. Клиентское приложение получит доступ к базе данных без предоставления учетных данных, включив имперсонацию с учетной записью анонимного пользователя. Учетные данные потребуются только для создания/удаления/репликации таблиц.

- Все строки подключения к базе данных, не предоставленные учетной записью службы, требуют использования функции «Impersonate» со стороны сервера. Администратору потребуется настроить все строки подключения за один раз и убедиться, что они были подготовлены соответствующим образом с нужными привилегиями для каждого серверного приложения.

- Другая причина использования «Impersonate» — совместимость с Active Directory Users and Computers (ADUC). ADUC — это полезный инструмент для работы с учетными записями и группами в вашем домене: вы можете создавать/удалять учетные записи, включать или отключать их, устанавливать срок действия паролей и вообще управлять пользовательскими объектами в домене Active Directory (AD). Однако ADUC не позволяет добавлять или обновлять пользовательские данные для объектов пользователей; вместо этого вы можете редактировать только данные, хранящиеся в стандартных полях, таких как имя, фамилия и т.д. Команда «Impersonate» дает возможность MSSQL представляться членом группы Domain Users в ОС при подключении к серверу. Это означает, что пользователи могут использовать ADUC без привилегий.

- «Impersonate» использует тот же метод, что и Windows, для выполнения хранимых процедур (SPs) и триггеров на удаленном сервере. Именно так поступает SQL Server при имперсонификации: он запускает user=<user> в качестве контекста TRUST на всех удаленных SP и триггерах. Это позволяет пользователям T-SQL получать доступ к базе данных, используя свои учетные данные Windows/AD, не предоставляя учетные данные SQL Server при каждом вызове.

- Она также может вызвать функцию базы данных или хранимую процедуру, которая использует определенного контекстного пользователя (например, членов роли базы данных (members of a database role)). Установив это свойство, вы можете разрешить пользователям, добавленным в эту группу, начать выдавать себя за сервер с помощью всего одного соединения.

Устаревший не значит бесполезный

Как ни удивительно, эксплойты для самых старых уязвимостей продолжают продаваться. Киберпреступники хотят использовать самый дешёвый инструмент, и в большинстве случаев использование уязвимостей нулевого дня или недавно обнаруженных является бессмысленной роскошью. В связи с этим они обращаются к более устаревшим уязвимостям, в том числе десятилетней давности. Эксплойты для уязвимостей, которые были исправлены в течение многих лет, продаются по дешёвке, что позволяет значительно снизить расходы на подготовку кампании.

Например, варианты оригинальной программы WannaCry ransomware распространены и сегодня. WannaCry опирается на EternalBlue, эксплойт для CVE-2017-0144. Компания Microsoft выпустила исправление для этой уязвимости в бюллетене безопасности MS17-010 примерно за два месяца до первой вспышки эпидемии вымогательского ПО в мае 2017 года. Учитывая, что уязвимость была исправлена, вспышка не должна была затронуть много устройств. Однако по различным причинам многие организации не применили патч до сих пор.

Как отмечается в ежегодном отчёте Trend Micro по кибербезопасности, WannaCry был самым обнаруженным семейством вредоносных программ в 2020 году. А согласно данным Shodan, по состоянию на июнь 2021 года в сети всё ещё присутствует более 650 тыс. устройств, уязвимых к WannaCry.

Работа наборов эксплойтов и эксплойтов

Эксплойты часто являются первой частью более масштабной атаки. Хакеры сканируют устаревшие системы, содержащие критически важные уязвимости, которые они затем используют, развертывая целевые вредоносные программы. Эксплойты часто включают код оболочки, который является небольшой полезной нагрузкой вредоносных программ, используемых для загрузки дополнительных вредоносных программ из управляемых злоумышленниками сетей. Shellcode позволяет хакерам заражать устройства и проникать в организации.

Наборы эксплойтов — это более комплексные средства, содержащие коллекцию эксплойтов. Эти наборы сканируют устройства для различных типов уязвимостей программного обеспечения и, если они обнаружены, развертывают дополнительные вредоносные программы для дальнейшего заражения устройства. Наборы могут использовать эксплойты, нацеленные на различные программы, в том числе Adobe Flash Player, Adobe Reader, Internet Explorer, Oracle Java и Sun Java.

Наиболее распространенный метод, используемый злоумышленниками для распространения эксплойтов и наборов эксплойтов, — это веб-страницы, но они также могут поступать в сообщения электронной почты. Некоторые веб-сайты непреднамеренно и невольно размещают вредоносный код и эксплойт в своих объявлениях.

В приведенной ниже инфографике показано, как набор эксплойтов может пытаться использовать устройство после посещения скомпрометированной веб-страницы.

Рисунок 1. Пример работы с наборами

Несколько заметных угроз, в том числе Wannacry, используют уязвимость CVE-2017-0144 для запуска вредоносных программ.

Примеры наборов эксплойтов:

-

Angler / Axpergle

Дополнительные новости об эксплойтах читайте в этом сообщении в блоге о том, как разобрать двойной образец нулевого дня, обнаруженный в совместной охоте с ESET.

Продолжим…

Итак, службу знаем, тип ОС видим. Так в базе данных и набираем: Search

-кнопка после ввода запроса:

windows rpc

Пройдём перед поиском верификацию на робота и знакомимся с результатами:

ПОВТОРЮСЬ

. Всё, что проделано выше, можно проделать быстрее. В запущенном Метасе наберите команду на поиск эксплойта из вашей Кали:

Однако ситуация, когда подходящего эксплойта в базе Метаса может и не найтись – не редкость. Так что, когда вы познакомитесь с работой эксплойтов поближе, можно себе позволить посвятить больше времени на поиск и компоновку нужного эксплойта. И в нашем случае мы подготовим скачанный эксплойт к инжектированию вручную. В терминале преобразуем его в бинарный файл (я предварительно перетащил 66.с из Загрузок

в Рабочий стол

):

Gcc 66.c -o 66

Теперь их два:

И запихиваю бинарник эксплойта прямиком в жертву XP:

./66 6 192.168.0.162

Система отозвалась. По-научному это называется Успешным результатом компрометации системы. Фактически этот компьютер уже в руках хакера. Хакер видит его, словно бы сидит за компьютером – он может управлять системой с помощью команд консоли. А теперь посмотрим, как используется эксплойт под управлением Метаса. Порты жертвы мы уже “прозвонили”с помощью Nmap. И как вы заметили, в числе прочих открыт ещё и 445

под управлением службы Microsoft-ds

. В окне Metasploit выберем подходящий эксплойт:

exploit/windows/smb/ms08_067_netapi

Возьмём его на вооружение:

Use exploit/windows/smb/ms08_067_netapi

Проверим, что нужно для его успешной реализации командой:

Show options

Строка с адресом удалённого хоста RHOST пуста. Заполним её IP адресом жертвы:

Компьютер владельцу уже не принадлежит.

Проблемы эксплойта или абзац для любителей “на всё готовое”.

Эта часть статьи заслуживает отдельной темы. Но пока отведу ей лишь абзац. Что подстерегает пентестера на пути применения эксплойта? Объясняю на пальцах (да простят профессионалы):

- первая проблема – старение уязвимости, на которую разработчики почти сразу устанавливают заплатку. Да, абсолютное большинство эксплойтов в том виде, как они существуют, не заслуживают вашего внимания. Они бесполезны – обновления систем безопасности их прикрывают. Так что выходов немного: пользуем 0day

зеро-дэй

) – если сможете найти и применить; либо включаем голову и работаем над своими; это проблема номер один – нам приходится учиться на операционных системах и программах предыдущих поколений: причина проста – разработчики “забили” на поддержку (Windows XP типичный тому пример) и не реагируют на появляющиеся уязвимости даже при официальном уведомлении (не забывая, однако, проверять не проявится ли эта уязвимость в рабочих версиях программ или ОС-ей). - вторая проблема (вытекает из первой) – если уязвимость опубликована, и существует для неё эксплойт, десятки специалистов уже работают над тем, чтобы уязвимость осталась в прошлом. Им платят. И люди, которые ищут уязвимости тоже хотят, чтобы платили им также. Так что не надейтесь на искатанную вдоль и поперёк уязвимость: прелесть кроется там, где тропинка не хожена. Если появилось то, что нужно, а ума или опыта нет – за это нужно порой платить (с риском остаться без результата и без денег). И не всегда тому виной будет пионер уязвимости и писатель эксплойта. Хотя бы потому, что есть проблема третья…

- технические моменты применения эксплойта заключаются в том, что ТО, ЧТО ПРОКАТИЛО на английской локали Windows СКОРЕЕ ВСЕГО НЕ

ПРОКАТИТ на русской. Эксплойт, написанный для американской версии Windows оправданно не сработает для русской системы. Результат применения может стать неожиданным: до безмолвной ошибки с Метасе типа Exploit seems to be failed

до отказа службы на стороне системы жертвы, что заставит её насторожиться. Тему развернём потом.

Пока всё. Итак длинно получилось. Успехов нам.

Наш журнал не назывался бы так, как он называется, если бы с завидной регулярностью мы не анализировали ситуацию в мире эксплойт-паков и drive-by-загрузок (см., например, ][ № 162). С момента последнего обзора много изменений коснулись средств для доставки вредоносного кода. В частности, люди, в чьи обязанности входит оберегать простых трудящихся от всяческих опасностей всемирной паутины, не спали, и арест небезызвестного Paunch’а — автора некогда самого популярного набора эксплойтов Black Hole — наверняка повлиял на перераспределение основных игроков на рынке эксплойт-паков.

Вернёмся к хакерам. Какие эксплойты бывают?

Условно их все можно раскидать по трём кучкам:

- эксплойт сервиса

- эксплойт клиента

- эксплойт привилегий

Эксплойт сервиса

атакует некую службу, которая, например, слушает сетевые соединения. Служба занимается тем, что собирает сетевые пакеты и ждёт, когда пользователь инициирует соединение с сетью (запускает браузер). А так может поступить и хакер, создав свои пакеты для этого сервиса и вызвать полноценный запуск службы, которая (без ведома пользователя) полезет в сеть.

Эксплойт привилегий

. Его задача – добиться усиления уже имеющихся в системе прав. Например, получить права администратора из гостевой УЗ. А там и до SYSTEM недалеко… К примеру, в Windows XP есть такая уязвимость, когда нехитрыми движениями можно . Причём уязвимость лежала на поверхности. Не поленитесь и взгляните на статью – объяснения станут излишними.

Все ненужные панели инструментов и расширения браузера

Когда вы задаетесь вопросом, какие программы стоит удалить из своей Windows 10, одним из очевидных кандидатов является мусор в вашем браузере. В то время как панели инструментов когда-то были распространенной проблемой, современные версии Chrome и других популярных браузеров, к счастью, искоренили их. Тем не менее, спам-расширения все еще находятся в тренде.

Посмотрите на список ваших программ, доступных на панели инструментов, Там вы увидите такие расширения, как поиск от Bing, Google, Ask, Yahoo!. Если вы найдете любой из этих плагинов, удалите его. После этого просмотрите установленные дополнения в вашем браузере. Убедитесь, что вы используете только нужные и надежные расширения от известных компаний.

Что такое эксплойт?

Уязвимость — это, по сути, открытая дверь, через которую может пройти эксплойт (компьютерная программа, использующая уязвимость). Другими словами, для успеха эксплойта требуются уязвимости. Эксплойты полагаются на ошибки и просчеты — устаревшее программное обеспечение, неактуальные серверы и т.д.

Как защититься от эксплойтов?

Есть несколько ключевых шагов, которые вы можете предпринять, чтобы значительно снизить возникновение потенциальных эксплойтов.

- Многофакторная аутентификация. Эта система контролирует доступ к компьютеру через мобильные устройства или специальное оборудование, где необходимо пройти более одного доказательства аутентификации. Благодаря ей, злоумышленникам придется непросто, а возможность взлома вашей системы стремиться к нулю.

- Блокировка учетных данных. Если злоумышленники будут настойчиво подбирать пароли, то, в конечном счете, они это сделают. Поэтому настоятельно рекомендуется использовать блокировку после определенного количества попыток взлома пароля.

- Непрерывный мониторинг. Это означает, что вы будете знать, когда в ваших системах происходит что-то подозрительное и принять незамедлительные меры, чтобы положить этому конец.

Любой пользователь, который часто взаимодействует с интернетом, должен понимать простые основы уязвимостей и эксплойтов. Конечно, идеальной безопасности не существует. Всегда будет появляться новая угроза. Как человек, так и машина, могут невольно открыть путь для атак. Поэтому, чтобы максимально уменьшить риски, сначала нужно минимизировать уязвимости, а затем защищаться от эксплойтов, как описано выше.

Откуда появляется эксплойт? Любители конкретики – пропускайте часть.

Где известна уязвимость, там, вероятно, может появиться и эксплойт. Уязвимость же можно толковать также по-разному. Википедия, как мне кажется, даёт немного неверное определение. Уязвимость – это не всегда ошибка или недостаток. Ахиллесова пята есть у любого механизма. Ну нельзя назвать ошибкой тот факт, что двигатель работает от топлива. Ведь, если он будет работать на воздухе, это также сразу станет его недостатком. Как и металл, из которого он собран; человек, который им управляет… Недостатки есть у всего, и профессионалам они также видны во всём.

Самое простое объяснение такой мысли – “взаимоотношения” человека и вируса. Биологического. В нашем организме всё продумано до мелочей, однако, столкнувшись с микрокодом извне, он выходит из строя на время или навсегда. Уязвимость – это просто неспособность механизма

(в том числе и программного) адекватно реагировать на некое действие со стороны, сохраняя при этом заложенные в него (механизм) характеристики и функционал

. И называется эксплойтом только если позволяет получить от уязвимости

выгоду

Не сочтите за белетристику, это важно понять сразу

Полемика

Часть игрового сообщества и игровой индустрии может рассматривать эксплуатацию как мошенничество из-за несправедливого преимущества, которое обычно получает эксплуататор. Считается ли эксплойт читом — это широко распространенные споры, которые варьируются в зависимости от жанра, игры и других факторов. Большинство разработчиков программного обеспечения для онлайн-игр запрещают использование уязвимостей в своих условиях обслуживания и часто вводят санкции против игроков, виновных в эксплуатации. Эксплуататоры утверждают, что эксплуатация не должна считаться мошенничеством, поскольку это просто использование действий, разрешенных программным обеспечением. Они рассматривают эксплуатацию как навык, потому что для поиска определенных эксплойтов требуется много времени или ловкость и время для использования. Игроки, не использующие эксплойты, считают, что эксплойты следует рассматривать как читы, с которыми разработчики должны обращаться, а злоумышленники должны быть заблокированы .

Аргументы в пользу читерства связаны с духом игры и потенциально разрушительным воздействием эксплойта на игровое сообщество. Хотя правила или игровой код не могут явно запрещать конкретный эксплойт, можно видеть, что использование этого эксплойта противоречит духу игры . Потенциальный ущерб от использования эксплойта в игре был описан менеджером сообщества World of Warcraft как «разрушительный».

В защиту такого поведения приводятся аргументы в пользу того, что правила игры это допускают и что игроки могут не знать, что они действуют вопреки намерениям дизайнера. С этой точки зрения так называемые эксплойты не являются читами, потому что они никоим образом не меняют игру и, следовательно, могут быть доступны всем игрокам, если они знают, как это делать. Игроки, использующие такие методы, могут считать их справедливыми для использования в игре в тех случаях, когда они прямо не запрещены в Условиях обслуживания или других подобных правилах, регулирующих участие.

Microsoft Silverlight

Silverlight – это веб-фреймворк, похожий на Adobe Flash, который когда-то был нужен для воспроизведения мультимедийного контента в вашем браузере. Много лет назад эти плагины были неотъемлемыми компонентами популярных сайтов. Однако теперь они устарели и больше никому не нужны. W3Techs утверждает, что по состоянию на начало 2021 года менее 0,03 процентов веб-сайтов используют Silverlight.

Chrome и Firefox не поддерживают его уже много лет, он также никогда не был совместим с Edge. Silverlight официально поддерживается только в Internet Explorer, который является частью Windows 10 по соображениям совместимости. Вы ничего не потеряете, если удалите Silverlight.

Процесс эксплойта и его роль в атаке на компьютер.

Постепенно мы подбираемся к принципу, как работает компрометация системы. Каждый из этих этапов – это очень сложный процесс, требующий многотомного руководства. Но схематично это можно отобразить так:

- потенциально уязвимая система сканируется на предмет открытых портов и запущенных сервисов

- вычленяются точки, по которым можно нанести удар

- на удалённый компьютер в эту или эти точки отправляется эксплойт известной уязвимости

- к эксплойту приклеивается пэйлоуд (он позволит контролировать систему жертвы)

- если эксплойт сработал (именно он первым и запускается) и система жертвы откликнулась, запускается пэйлоуд; по результатам исполнения кода пэйлоуда хакер получает доступ к компьютеру жертвы

- остальные действия ограничены фантазией хакера (загрузка вирусов, удаление информации или её копирование и т.д.)

Как это выглядит воочию или как работать с эксплойтом?

Для примера используем ОС Кали Линукс в качестве хозяйской и Windows XP (эксплойт древний, начиная с уже с Windows XP SP2 он уже делает это менее охотно) в качестве гостевой в VirtualBox. Нам, конечно, известно, какие характеристики имеются у гостевой машины в сети (в нашем случае виртуальной), но пусть сканер Nmap

сделает своё дело. Наведём “официальную справку” о жертве:

Nmap -v -n 192.168.0.162

где 192.168.0.162 – ip адрес жертвы. Если вы знакомы с , то поняли, что флаги:

-

– v

позволяет получить подробный отчёт об адресе -

– n

отключает реверсивные преобразования DNS

Мы видим, какие открыты порты с запущенными через них службами. Посканируем систему ещё с целью более детальной информации на предмет операционной системы и версии службы. Команда примет вид (расположение флагов по команде произвольное):

Nmap -T4 -A -v 192.168.0.162

Информации предостаточно. Выбираем место нанесения удара. Открыта целая куча портов, которые являются потенциальными лазейками в систему противника. Пусть это будет один из открытых портов 135

с запущенной службой mcrpc

(она же Microsoft Windows RPC

– ссистемная служба удаленного вызова процедур

). Нам остаётся подобрать под конкретный процесс подходящий эксплойт.

Angler Exploit kit

Лидер нашего сегодняшнего обзора. Появился в конце прошлого года, и, по некоторым данным, многие пользователи Black Hole Exploit Kit перешли на использование этого эксплойт-пака после ареста Paunch’а. На сегодняшний день имеет в своем арсенале эксплойты к двенадцати уязвимостям (причем две из них весьма свежие).

Первая (CVE 2015-0311

) позволяет выполнить произвольный код во Flash версий до 16.0.0.287 для Windows и OS X, вторая (CVE 2015-0310

) — обойти ограничения безопасности в Adobe Flash Player, отключить ASLR и выполнить произвольный код.

Перед началом своей вредоносной деятельности Angler EK проверяет, не запущена ли атакуемая машина в виртуальной среде (распознаются VMware, VirtualBox и Parallels Workstation по наличию соответствующих драйверов) и какие антивирусные средства установлены (определяются различные версии Касперского, антивирусы от Trend Micro и Symantec, антивирусная утилита AVZ). Помимо перечисленного, еще проверяется наличие web-дебаггера Fiddler.

Кстати говоря, такого рода проверки в той или иной степени нынче реализованы во многих эксплойт-паках, в том числе и из нашего сегодняшнего обзора.

Код Angler EK, как и положено, очень хорошо обфусцирован и закриптован, а авторы регулярно чистят код эксплойт-пака (по мере попадания его в антивирусные базы).

Спрос и предложение

Мы изучили объявления о продаже эксплойтов, отсеяв предположительно мошеннические или опубликованные участниками с низкой репутацией. Мы также посмотрели, какие эксплойты пользуются спросом.

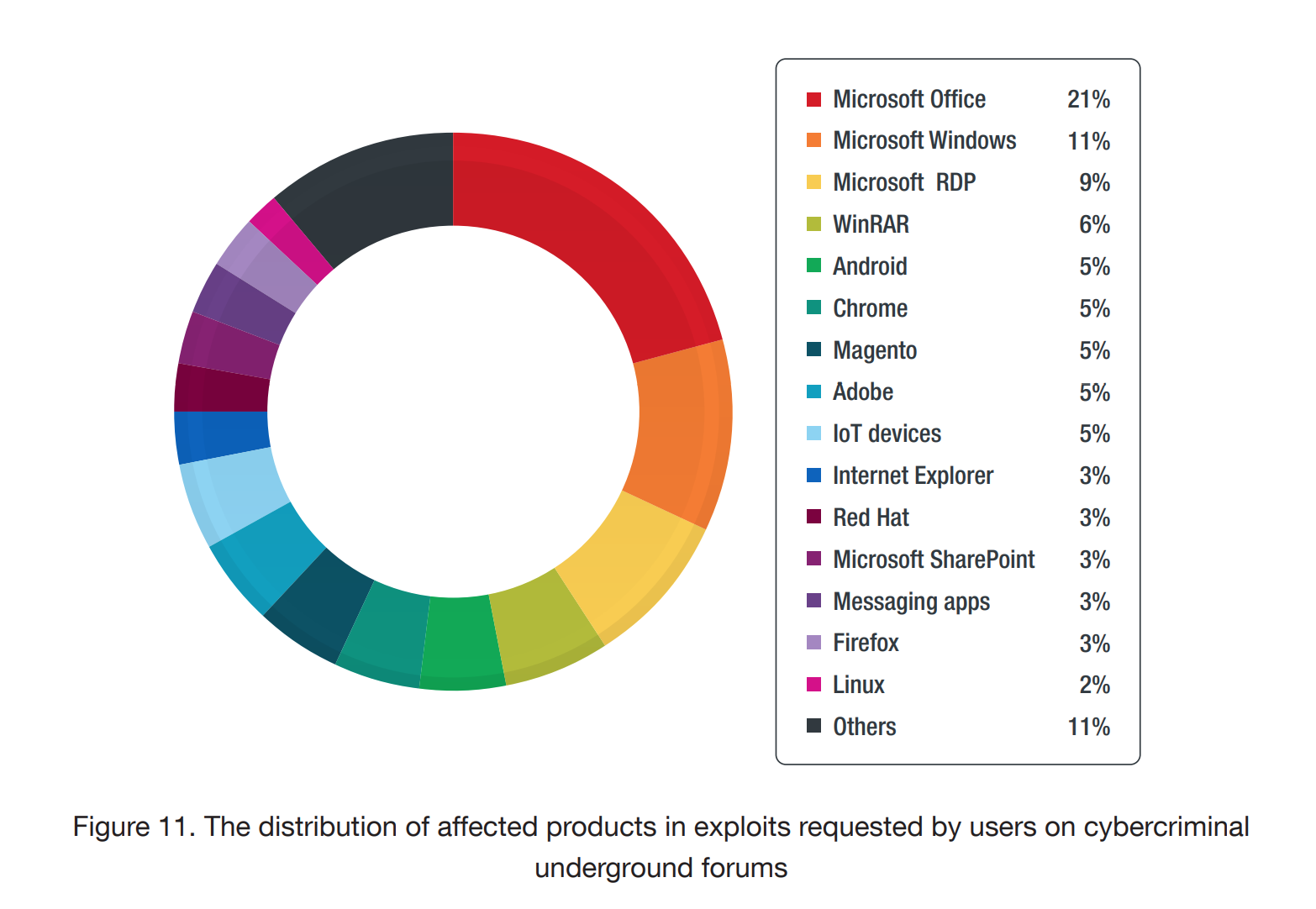

Самые востребованные эксплойты на киберфорумах

Самые востребованные эксплойты на киберфорумах

Как уже было сказано выше, самыми востребованными (47%) оказались эксплойты для продуктов Microsoft. Эксплойты для устройств интернета вещей (IoT) искали лишь 5% покупателей, однако мы ожидаем, что с ростом количества подключённых устройств этот сегмент станет более прибыльным для злоумышленников, особенно с учётом того, что многие IoT-устройства с трудом поддаются исправлению, а на некоторых установка обновлений не предусмотрена в принципе.

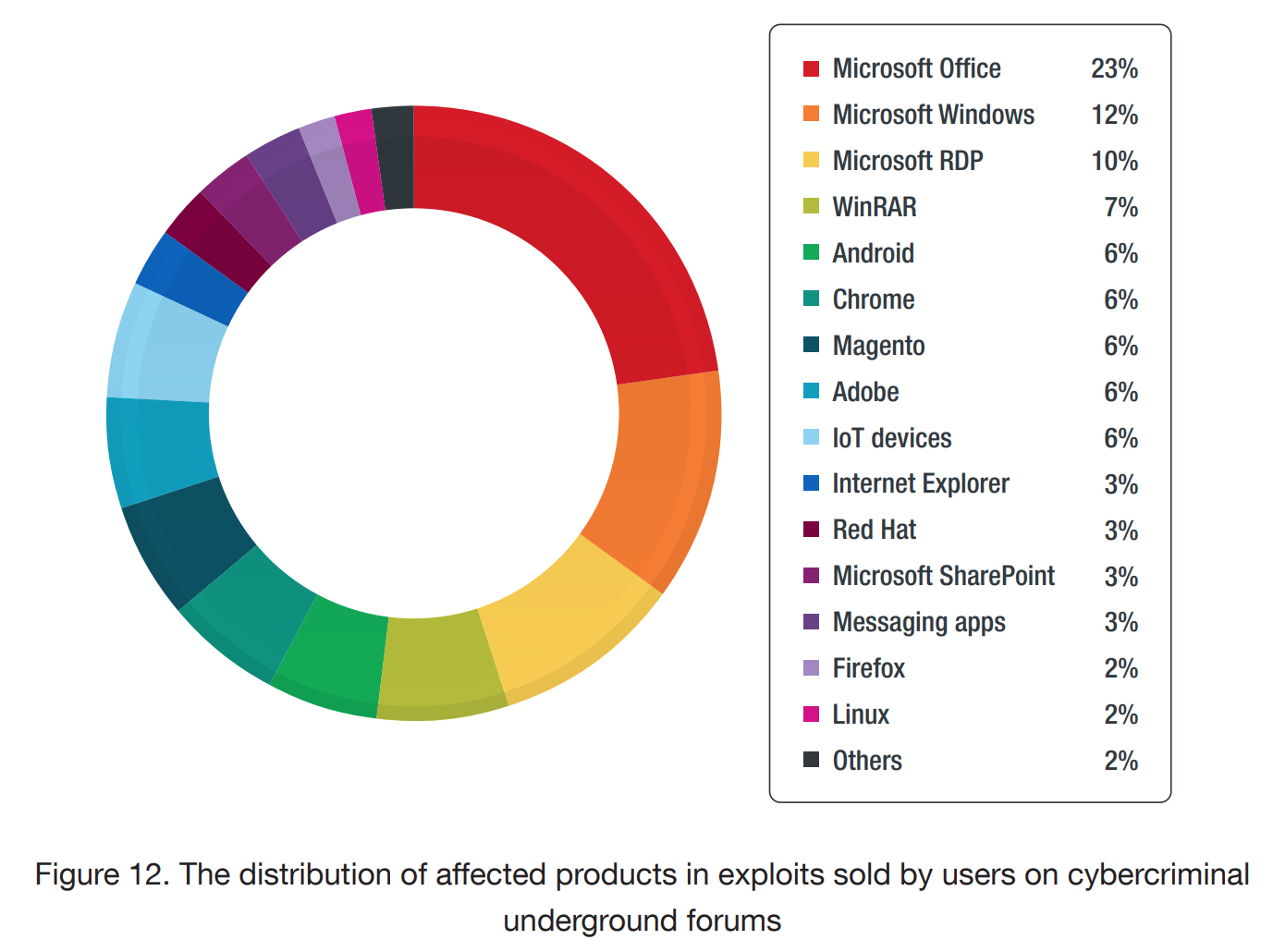

Лидером среди выставленных на продажу эксплойтов также являются продукты Microsoft: Microsoft Office, Microsoft Windows, Internet Explorer и Microsoft Remote Desktop Protocol (RDP) имели совокупную долю рынка 61%.

Предлагаемые к продаже эксплойты

Предлагаемые к продаже эксплойты

Средняя цена, которую пользователи были готовы заплатить за эксплойты, составила 2 тыс. долларов США. Но мы нашли в продаже на русскоязычных форумах несколько относительно бюджетных эксплойтов:

-

для Microsoft RDP — 200 долларов США,

-

для WinRAR — 200 долларов США;

-

для Cisco — 1000 долларов США.

На англоязычных форумах цены были ещё ниже: некоторые эксплойты для Microsoft Word и Excel стоили всего 35 долларов США.

В отличие от англоязычных форумов, где чаще всего рекламировались эксплойты для Microsoft Office и Adobe Acrobat Reader, разнообразие эксплойтов на русскоязычных форумах было значительно выше. Наибольшей популярностью пользовались «тихие» эксплойты, предназначенные для скрытного запуска в фоновом режиме при открытии файла, содержащего эксплойт, и автоматической установки вредоносного ПО без ведома жертвы. В идеале они совершенно необнаружимы во время выполнения и для антивирусных программ.

Мы также проследили, как список пожеланий потенциальных покупателей соотносится с реальными объявлениями о продаже эксплойтов для продуктов Microsoft на подпольных форумах киберпреступников. Мы заметили, что то, что запрашивалось, было более или менее похоже на то, что предлагалось, —предложение адаптировалось к тому, что требовали потребители.

Сравнение спроса и предложения на эксплойты для продуктов Microsoft

Сравнение спроса и предложения на эксплойты для продуктов Microsoft

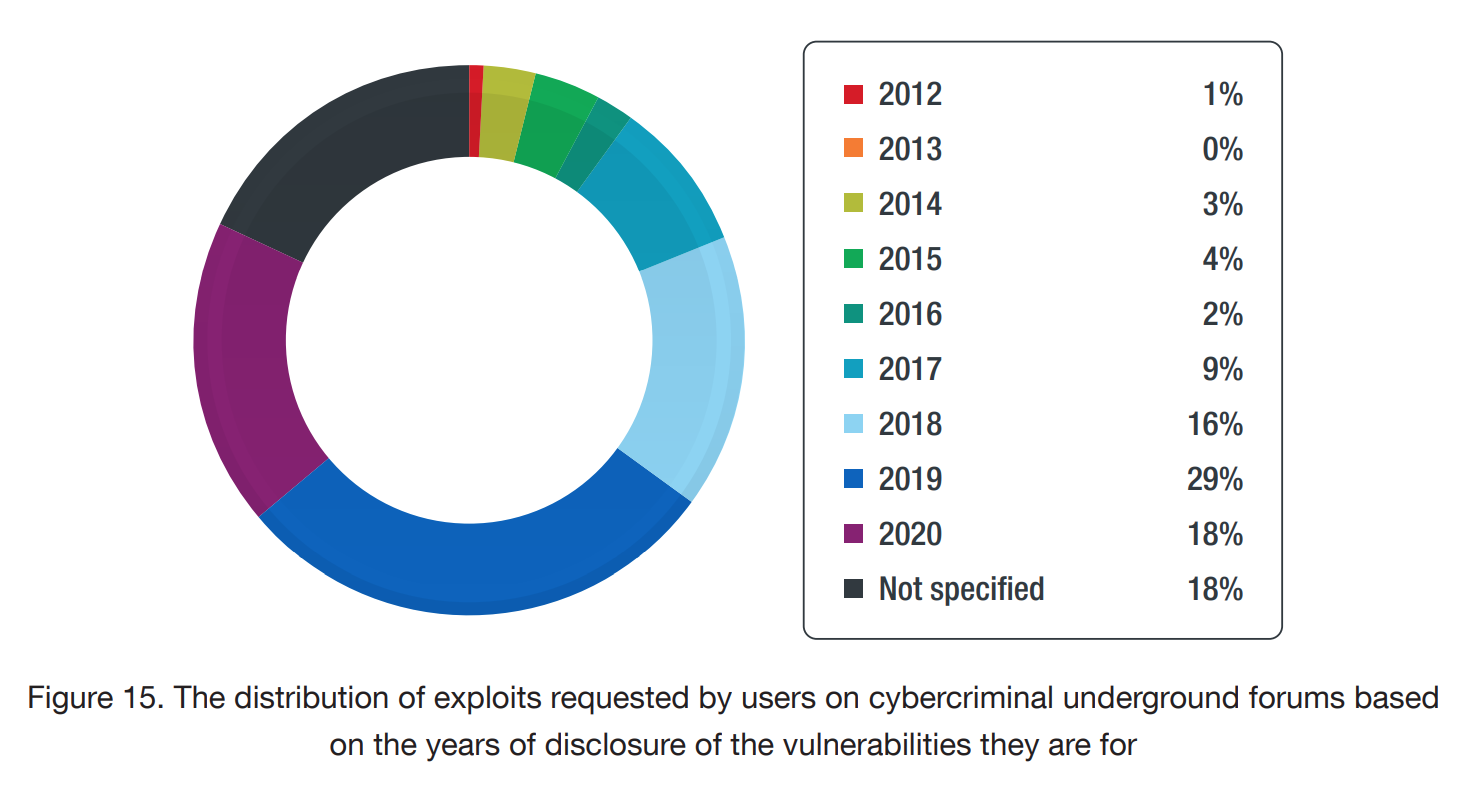

Cпрос на эксплойты и их доступность для покупки высоки, пока они относительно новые. Чуть меньше половины эксплойтов, которые ищут пользователи киберфорумов, и чуть больше половины проданных ими были предназначены для уязвимостей, которые были раскрыты в 2019 и 2020 годах. Большинство эксплойтов N-day, рекламируемых на англоязычных форумах, относятся к 2017 или 2018 годах, а те, что рекламируются на русскоязычных форумах, в основном годичной давности.

Распределение по годам эксплойтов, которые ищут пользователи киберфорумов

Распределение по годам эксплойтов, которые ищут пользователи киберфорумов

Заключение

Капитан Очевидность из своей суфлерской будки подсказывает мне, что с течением времени уязвимостей и эксплойт-паков меньше не становится. Поэтому, подводя итог, можно сделать несколько выводов:

- авторы большинства эксплойт-паков от прямой продажи перешли к аренде на своих серверах, при этом зачастую они предоставляют полный цикл услуг — от чистки до постоянной смены доменных имен и проверок на обнаружение антивирусами;

- почти во всех эксплойт-паках стали очень активно эксплуатироваться уязвимости Java и Silverlight;

- многие эксплойт-паки стали обзаводиться функциями распознавания наличия виртуальных машин, антивирусов и разных хакерских утилит;

- уязвимость CVE 2013-2551

пользуется большой популярностью и используется во всех наборах эксплойтов из нашего обзора.

WWW

Совсем недавно исходные коды RIG Exploit Kit утекли в свободный доступ. Про это можно

Эксплойт, эксплоит (exploit, эксплуатировать) – программа, фрагмент программного кода или последовательность определенных команд, использующих уязвимости в ПО и применяемые для атак на вычислительную систему. Целью атаки может быть желание получить контроль над системой или нарушить ее функциональность.

Эксплойты подразделяются на удаленные и локальные

- Удаленный эксплойт работает через сеть, используя уязвимость в защите без какого-либо предварительного доступа к уязвимой системе

- Локальны напротив запускается в уязвимой стороне и требует предварительного доступа к системе. Используется в основном для получения прав суперюзера.

- Эксплойты для ОС

- Эксплойты для прикладного ПО (медиаплейеры, офисные программы)

- Эксплойты для браузеров

- Эксплойты для интернет-продуктов (WordPress, phpBB, VBulletin)

- Эксплойты для сайтов

- Прочие эксплойты.