Компьютерные вирусы и вредоносное по: факты и часто задаваемые вопросы

Содержание:

- Вирус как оружие

- Компьютерные черви принцип функционирования

- Советы, инструкции

- Brain, или мелкий пакостник из Пакистана

- Исторический

- Что такое червь в компьютере

- История и эффекты

- Как распространяется компьютерный червь

- Что вообще такое этот вирус червь в компьютере?

- Тайваньский Чернобыль

- Компьютерный вирус и компьютерный червь: сходства и отличия

- Вред

- История

- Червь ILOVEYOU (2000 год)

- Что значит “Подхватить вирус”

- Предотвращение

- Виды червей

- Ссылки [ править ]

- Code Red, 2001

- Каковы симптомы того, что у нас могут быть компьютерные черви?

- Ещё раз о Червях. Червь атакует.

- Принцип действия червя.

Вирус как оружие

В 2010 году мировую общественность поразила находка эксперта по информационной безопасности из Беларуси Сергея Уласеня. Он обнаружил вирус, который способен не только заражать операционные системы, но и внедряться в промышленные аппараты, установленные на производствах, в аэропортах, на электростанциях. На зараженной этим вирусом АЭС, например, могла выйти из строя система охлаждения, что неминуемо привело бы к взрыву. Вирус назывался «Win32/Stuxnet» и был классифицирован как «боевой», то есть применяемый для шпионажа и диверсий.

Программа вызвала ряд международных скандалов. Страны поочередно обвиняли друг друга в распространении вируса. Одна из многих теорий: это сделали спецслужбы Израиля, чтобы подорвать ядерную промышленность Ирана. Согласно другой, во всем виноват президент США Барак Обама и АНБ. Распространяется ПО через флеш-накопители и запускается автоматически. По большинству стран мира на оборонных и промышленных предприятиях прошла лекция по компьютерной безопасности для сотрудников: флешки извне не приносить, личные устройства в рабочие компьютеры не вставлять.

Для Роберта Морриса, который, по сути, и запустил всю эту бесконечную цепочку вирусной войны, все закончилось довольно неплохо. Отец выплатил за сына штраф, поверив в его заявления о том, что юный хакер лишь хотел доказать всему миру, как ничтожны современные системы защиты. Затем Моррис отбыл 400 часов общественных работ, разбогател на нескольких IT-проектах, и устроился профессором в Массачусетский технологический институт. Сейчас он является одним из членов Национальной инженерной академии – и таким образом входит в список из двух тысяч лучших ученых США, которые консультируют президента и правительство по всем техническим вопросам.

Компьютерные черви принцип функционирования

Обычный – попадает на компьютер обычным путем (в основном через интернет или флэшку). Затем, создаёт свои многочисленные дубли. Далее, проводит поиск на компьютере списков различных электронных адресов (ваших друзей, знакомых и т.д.). Потом, по данным адресам рассылает свои многочисленные дубли.

Пакетный – ведет себя на ПК иначе. Попав на компьютер в виде специальных пакетов, пытается внедриться в оперативную память ПК. Делает он это в основном, для сбора информации, ваших личных данных. Уникален тем, что после выключения ПК не оставляет своих следов присутствия. Теперь проанализируем некоторые виды (самые распространенные) электронных червей.

Советы, инструкции

-

Новости

-

Новости сервисов

- 21.02.2020ViewSonic авторизировала федеральную сеть сервисных центров «Сеть компьютерных клиник»

- 11.12.2019Samsung запускает мобильные сервисные центры для обслуживания флагманских смартфонов

- 05.11.2019Авторизованный сервисный центр Panasonic открылся в КРОК

- 24.07.2019Новый сервисный центр Samsung Сервис Плаза открылся в Санкт-Петербурге

- 26.06.2019Сервисный департамент LG Electronics стал лауреатом ежегодной премии «Права потребителей и качество обслуживания»

-

Новости брендов

- 30.08.2021Xiaomi открывает эксклюзивный сервисный центр в Москве

- 29.07.2021Sharp NEC Display Solutions продлевает гарантию на проекторы NEC для образовательных учреждений и музеев

- 28.06.2021Новое сервисное предложение Eaton даёт возможность продлить гарантию на ИБП и дополнительное оборудование

- 31.05.2021Samsung бесплатно установит телевизор и бытовую технику

- 14.04.2021В сервисных центрах Samsung примут отслужившую технику на утилизацию

-

Новости индустрии

- 14.10.2020Россияне редко обращаются за профессиональной помощью по ремонту компьютеров

- 03.06.2019«М.Видео-Эльдорадо» и Ассоциация «СКО Электроника – Утилизация» запускают утилизацию любой использованной техники и электроники

- 30.08.2018Завтра в Берлине стартует международная выставка IFA 2018

- 01.06.2018LG представил новые геймерские модели в тульском киберспортивном стадионе Enclave Gamer Stadium

- 17.05.2018OPPO продемонстрировала первый в мире видеозвонок в сети 5G с 3D-изображением

-

Новости ритейлеров

- 04.12.2019«Связной» запускает сервис по ремонту устройств от 30 минут в собственных магазинах

- 28.11.2018«М.Видео» увеличила скидки по trade-in и начала принимать повреждённые устройства

- 10.08.2018«М.Видео» открыла авторизованные сервисные центры Apple

- 27.04.2018«М.Видео» закрыла сделку по покупке «Эльдорадо» за 45.5 млрд рублей.

- 02.11.2017«Эльдорадо» проводит расширенную «Утилизацию»

-

Новости портала

- 29.12.2018С Новым годом!

- 05.09.2018«Мой Сервис-Гид» обрел Дзен!

- 16.07.2018Итоги «Конкурса прогнозов на ЧМ по футболу!»

- 29.06.2018Конкурс прогнозов на ЧМ по футболу! Угадывай счет и выигрывай призы!

- 17.05.2018Итоги конкурса «Сделай фото своей старой техники и получи новую в подарок!»

-

Новости сервисов

-

Статьи

-

Аналитика

- 12.07.2018Инфографика: интересные факты о бытовой технике

- 22.05.2018Исследование: серия блиц-опросов о бытовой техники

- 03.05.2018Оценка качества обслуживания сервисных центров по ремонту мобильных телефонов

- 18.10.2016Портрет клиента сервисного центра

- 26.08.2016Идеальный сайт для сервисного центра. Какой он?

-

Блиц-опросы

- 05.09.2018ТЕСТ: Интересные вопросы о технике

- 23.04.2018Экспертное мнение: Как выбрать кондиционер?

- 18.04.2018ТЕСТ: Насколько у тебя крутой сервисный центр?

- 05.04.2018Что делать, если сломался принтер: советы экспертов

- 23.03.2018Что делать, если сломался сотовый телефон: советы экспертов

-

Советы, инструкции

- 27.05.2020Как получить доступ к сервису Samsung не выходя из дома

- 04.05.2020HP делится советами: как правильно дезинфицировать технику в домашних условиях

- 01.11.2019Гарантийный экспресс-ремонт мобильных телефонов Samsung, LG и HTC

- 04.09.2019Куда сдать старый телевизор?

- 19.08.2019Как работает мультиварка?

-

Репортажи

- 27.11.2018Как это работает: сервисные центры Panasonic

- 22.11.2018Какая техника популярна в других странах?

- 15.11.20188 скрытых сверхспособностей в микроволновке

- 01.11.201812 интересных фактов о мобильных телефонах

- 09.10.2018Итоги IFA 2018: комментарий Panasonic

-

Аналитика

21.02.2017 17:03

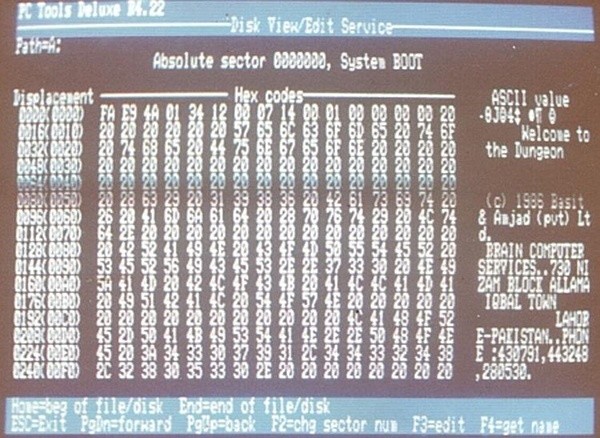

Brain, или мелкий пакостник из Пакистана

Первым массовым компьютерным вирусом в истории считается Brain. Его в 1986 году создали браться Амджат и Базит Алви из Пакистана. Молодые программисты открыли собственную фирму по разработке ПО, однако конкуренты бесконечно воровали их наработки через незащищенную сеть. Тогда братья решили написать простую программу: при попытке украсть информацию с их компьютеров, операционная система злоумышленников заражалась тем самым Brain. Он не мешал работе с устройством, однако уничтожал всю информацию на флоппи-дискетах, которые вставляли в считыватель зараженного компьютера. При запуске ОС на экране выводилась контактная информация молодых людей – адрес и телефоны.

Первым массовым компьютерным вирусом в истории считается Brain. Его в 1986 году создали браться Амджат и Базит Алви из Пакистана. Молодые программисты открыли собственную фирму по разработке ПО, однако конкуренты бесконечно воровали их наработки через незащищенную сеть. Тогда братья решили написать простую программу: при попытке украсть информацию с их компьютеров, операционная система злоумышленников заражалась тем самым Brain. Он не мешал работе с устройством, однако уничтожал всю информацию на флоппи-дискетах, которые вставляли в считыватель зараженного компьютера. При запуске ОС на экране выводилась контактная информация молодых людей – адрес и телефоны.

Вирус, предназначавшийся для одного маленького города в Пакистане, внезапно вышел за пределы страны. В 1987 году он заразил 18 тыс. компьютеров в США

Больше всего пострадал Лехайский университет – там было уничтожено содержимое нескольких сотен дискет с важной информацией

Исторический

Дискета с «червем Морриса» в Музее истории компьютеров .

Термин «червь» (от английского « червь ») был использован впервые в 1975 году британским писателем Джоном Бруннером в его романе « На ударной волне» .

В 2 ноября 1988 г., Роберт Моррис Tappan , студент компьютера, выпускались в обращение , что позже было названо червь Морриса и вызвал крах большого числа компьютеров в Интернете. Считается, что это коснулось десятой части из них. Во время судебного процесса над Моррисом суд подсчитал, что стоимость уничтожения вируса может быть оценена в сумму от 200 до 53000 долларов. Именно это событие привело к созданию Координационного центра CERT и списка рассылки Phage. Что касается Морриса, он является первым человеком, осужденным в соответствии с Законом США о компьютерном мошенничестве и злоупотреблениях .

В 1997 году первый , известный как ShareFun, и написано в WordBasic макро языка для Microsoft Word 6/7, распространение . В том же году был обнаружен первый червь, способный распространяться через IRC , который использовал программный файл mIRC .

В 1999 году почтовый червь Melissa распространился по всему миру через Outlook и привлек внимание СМИ. Появляются сложные черви, такие как Toadie, который заражает файлы DOS и Windows и распространяется через IRC и электронную почту, и W32.Babylonia, который является первым вредоносным ПО, которое обновляется.. В 2001 году появились первые черви с собственным движком SMTP

С этого момента черви больше не зависят от Microsoft Outlook (Express). Кроме того, появляются первые черви, которые могут распространяться через ICQ или одноранговые сети. Червь Code Red широко распространяются, эксплуатируя уязвимость в IIS от Microsoft. Используя уязвимости сетевых служб, затем может появиться первый стих без файлов , распространиться через дыры в безопасности и остаться в оперативной памяти, чтобы они не попали на жесткий диск .

В 2001 году появились первые черви с собственным движком SMTP . С этого момента черви больше не зависят от Microsoft Outlook (Express) . Кроме того, появляются первые черви, которые могут распространяться через ICQ или одноранговые сети . Червь Code Red широко распространяются, эксплуатируя уязвимость в IIS от Microsoft . Используя уязвимости сетевых служб, затем может появиться первый стих без файлов , распространиться через дыры в безопасности и остаться в оперативной памяти, чтобы они не попали на жесткий диск .

В 2003 году червь SQL Slammer быстро распространился, используя уязвимость системы безопасности в Microsoft SQL Server . Первый червь, поражающий людей, появляется вавгуст 2003 г. с W32.Blaster, который использует уязвимость системы безопасности в операционной системе Microsoft Windows.

В 2004 году червь Sasser использовал брешь в системе безопасности в операционных системах Windows ( , XP , Server 2003 ) для атаки на отдельные частные компьютеры. Первая версия червя Mydoom , который на сегодняшний день является самым быстрым на сегодняшний день распространением по электронной почте, распространяется по всему миру. Кроме того, SymbOS.Caribe — это первый мобильный червь, распространяющийся с помощью сетевой технологии Bluetooth на смартфоны с операционной системой Symbian OS .

В 2005 году SymbOS.Commwarrior стал первым червем, который можно было отправлять через MMS . О распространении червей для мобильных телефонов теперь сообщают несколько производителей антивирусного программного обеспечения .

В феврале 2006 года Leap стал первым червем, поражающим операционные системы Mac OS от Apple . В марте голландская исследовательская группа под руководством профессора университета Эндрю Таненбаума опубликовала первого компьютерного червя для радиочипов RFID . Инъекции SQL в Oracle базы данных программы позволяет 127 — байтная программа самостоятельно распространяться.

В 2008 году , распространение Agent.btz червя побудило Стратегическое командование Соединенных Штатов издать директиву , запрещающую использование персональных USB дисков и других съемных запоминающих устройств компьютерной сети, а также использование компьютера. AutoRun .

В 2010 году червь Stuxnet очень высокой сложности, что отражается в эксплуатации четырех уязвимостей нулевого дня для Windows и очень маленьком размере файла, используется для того, чтобы взять под контроль WinCC , программное обеспечение SCADA компании Siemens .

Что такое червь в компьютере

В каком-то смысле компьютерный червь является разновидностью вируса. Самое главное отличие заключается в том, что если вирус — лишь часть программного кода, то червь представляет собой полноценную программу, которая может распространяться на другие устройства самостоятельно, без вмешательства человека.

Червь многократно копирует сам себя, поэтому, не нанося прямого вреда безопасности компьютера, способен негативно отразиться на его работе: он сильно тормозит нормальную работу компьютера, может останавливать работу установленных программ и удалять сохраненные файлы или драйверы.

История и эффекты

Sasser был создан 30 апреля 2004 года. Этот червь получил название Sasser, потому что он распространяется, используя переполнение буфера в компоненте LSASS ( Служба подсистемы Local Security Authority ) в уязвимых операционных системах. Червь сканирует различные диапазоны IP-адресов и подключается к компьютерам жертв в основном через TCP- порт 445. Анализ червя, проведенный Microsoft, показывает, что он также может распространяться через порт 139. Несколько вариантов называются Sasser.B , Sasser.C и Sasser.D. появился в течение нескольких дней (с оригиналом под названием Sasser.A). Уязвимость LSASS была исправлена Microsoft в апреле 2004 г. в ежемесячных пакетах безопасности до выпуска червя. Некоторые технические специалисты предположили, что создатель червя перепроектировал патч, чтобы обнаружить уязвимость, которая открыла бы миллионы компьютеров, операционная система которых не была обновлена с помощью обновления безопасности.

Последствия Sasser включают в себя информационное агентство Agence France-Presse (AFP), заблокировавшее все свои спутниковые коммуникации на несколько часов, и американскую авиакомпанию Delta Air Lines , вынужденную отменить несколько трансатлантических рейсов, потому что ее компьютерные системы были захвачены червем. Скандинавская страховая компания Если и их финские владельцы Sampo Bank пришла к полной остановке и пришлось закрыть 130 отделений в Финляндии . Служба электронного картографирования Британской береговой охраны была отключена на несколько часов, и у Goldman Sachs , Deutsche Post и Европейской комиссии также были проблемы с червем. В рентгенологическом отделении университетской больницы Лунда были отключены все четырехслойные рентгеновские аппараты на несколько часов, и им пришлось перенаправлять пациентов с неотложной рентгенологией в ближайшую больницу. В ответ на червя Университет штата Миссури был вынужден «отключить» свою сеть от Интернета.

Как распространяется компьютерный червь

Компьютерный червь обычно распространяется с помощью одной из следующих тактик:

- Отправляя электронные письма с вложениями.

- Со ссылкой на веб-ресурс или FTP-ресурс.

- Через общий файл в сетях P2P.

- Отправив сообщение ICQ или IRC, содержащее ссылку.

- С помощью физических средств, таких как USB-накопитель, который вставляется непосредственно в компьютер.

Это угроза, к которой мы должны отнестись серьезно. Причина в том, что они становятся более опасными, сложными и вредными. Примером может служить WannaCry, о котором мы говорили ранее, и в результате файлы были зашифрованы. Затем пришла записка с требованием уплаты выкупа. Еще один фактор, который следует учитывать, — это то, что червь часто использует методы социальной инженерии для достижения большего распространения. По этой причине создатели компьютерного червя выбирают привлекательную тему или имя, чтобы замаскировать это вредоносное ПО.

Что вообще такое этот вирус червь в компьютере?

Червь – вредоносная программа. Хоть червь и является подклассом компьютерного вируса, всё же имеет принципиальные отличия по:

- Воспроизведению. В отличие от вируса, червь «размножаясь» не заражает другие файлы.

- Предназначению. В противовес бесконтрольному распространению вируса, червь нацелен на реализацию чётко поставленных задач (преодоление защиты, несанкционированный доступ и пр.).

- Самостоятельности. Код червя самостоятелен и не внедрён в существующий файл.

Оказавшись на устройстве, вирус червь начинает выполнение определённых вредоносных функций. Также он очень быстро репродуцирует, рассылая копии на другие узлы сети. Это приводит к её перенасыщению и дальнейшему разрушению.

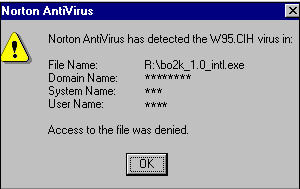

Тайваньский Чернобыль

22-летнему Чэню Инхао из Тайваня было довольно скучно учиться в университете Датун в Тайбэе. Он существенно опережал программу, поэтому пока его однокурсники делали домашние задания, Чэнь писал короткие коды, ставя себе различные задачи. Так в 1998 году появился вирус CIH – по инициалам создателя. Это безобидная на первый взгляд программа весом 1 килобайт при запуске не производила никаких манипуляций с ОС, лишь закладывая небольшую «логическую бомбу». 26 апреля (годовщина взрыва на АЭС в Чернобыле, отсюда второе название) все зараженные системы Windows 95/98 уничтожали данные с жестких дисков и повреждали содержимое микросхем BIOS, что делало компьютер непригодным для использования.

22-летнему Чэню Инхао из Тайваня было довольно скучно учиться в университете Датун в Тайбэе. Он существенно опережал программу, поэтому пока его однокурсники делали домашние задания, Чэнь писал короткие коды, ставя себе различные задачи. Так в 1998 году появился вирус CIH – по инициалам создателя. Это безобидная на первый взгляд программа весом 1 килобайт при запуске не производила никаких манипуляций с ОС, лишь закладывая небольшую «логическую бомбу». 26 апреля (годовщина взрыва на АЭС в Чернобыле, отсюда второе название) все зараженные системы Windows 95/98 уничтожали данные с жестких дисков и повреждали содержимое микросхем BIOS, что делало компьютер непригодным для использования.

По разным оценкам, вирус, который Чэнь хотел запустить лишь в своем университете, достиг 500 тыс. компьютеров по всему миру, включая Россию. Распространялся он, в основном, за счет веб-серверов с компьютерными играми. Китаец получил серьезный выговор от университета, но не попал в тюрьму – в законодательстве Тайваня не было статей о киберпреступлениях.

Вирус «Чернобыль» можно встретить и до сих пор. У него немного изменилась оболочка, но код все еще срабатывает именно 26 апреля.

Компьютерный вирус и компьютерный червь: сходства и отличия

Путешествие по всемирной паутине не столь безопасно, как может показаться на первый взгляд. Посещение непроверенных сайтов и скачивание игр и программ в сомнительных источниках может обернуться потерей файлов или даже нарушением работы компьютера.

«Лечение» компьютера после хакерских уловок может вылиться в кругленькую сумму, поэтому важно заранее позаботиться о том, чтобы пользование интернетом не привело к неблагоприятным последствиям. Пользователи, никогда не заглядывавшие «под капот» компьютера и не интересовавшихся программированием, наверняка будут уверены, что компьютерный вирус и компьютерный червь — это буквально одно и то же

Пользователи, никогда не заглядывавшие «под капот» компьютера и не интересовавшихся программированием, наверняка будут уверены, что компьютерный вирус и компьютерный червь — это буквально одно и то же.

Но это вовсе не так: несмотря на то, что оба этих вредителя способны существенно отразиться на работе устройства, между ними существуют значимые различия.

Рассмотрим, в чем отличие между двумя этими понятиями и как обезопасить свой девайс от вторжения вредоносного ПО.

Вред

Любой код, предназначенный не только для распространения червя, обычно называют « полезной нагрузкой ». Типичные вредоносные полезные нагрузки могут удалять файлы в хост-системе (например, червь ExploreZip ), шифровать файлы при атаке программы- вымогателя или извлекать данные, такие как конфиденциальные документы или пароли.

Вероятно, наиболее распространенной полезной нагрузкой для червей является установка бэкдора . Это позволяет автору червя дистанционно управлять компьютером как « зомби ». Сети таких машин часто называют ботнетами и очень часто используются для ряда злонамеренных целей, включая рассылку спама или выполнение DoS- атак.

История

Дискета с исходным кодом червя Морриса в Музее компьютерной истории

Фактический термин «червь» был впервые использован в романе Джона Бруннера 1975 года «Наездник на ударной волне» . В этом романе Николас Хафлингер разрабатывает и запускает червя для сбора данных, чтобы отомстить влиятельным людям, которые управляют национальной электронной информационной сетью, побуждающей массовое подчинение. «У вас самый большой червь в сети, и он автоматически саботирует любую попытку слежения за ним. Никогда не было червя с такой жесткой головой или таким длинным хвостом!»

2 ноября 1988 года Роберт Таппан Моррис , аспирант по информатике Корнельского университета , распространил то, что стало известно как червь Морриса , нарушивший работу многих компьютеров, которые тогда находились в Интернете, которые, как предполагалось в то время, составляли одну десятую всех подключенных. Во время процесса апелляции Морриса Апелляционный суд США оценил стоимость удаления червя из каждой установки в сумму от 200 до 53 000 долларов; эта работа подтолкнула к созданию Координационного центра CERT и списка рассылки Phage. Сам Моррис стал первым человеком, которого судили и осудили в соответствии с Законом 1986 года о компьютерном мошенничестве и злоупотреблениях .

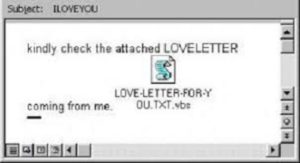

Червь ILOVEYOU (2000 год)

Червь ILOVEYOU был разослан на электронные почтовые ящики из Филиппин. Он заразил более 3 млн. компьютеров по всему миру и нанес ущерб в 10-15 млрд. долларов.

Червь ILOVEYOU

Червь ILOVEYOU

Червь ILOVEYOU вошел в Книгу рекордов Гиннесса, как самая вредоносная программа.

Что значит “Подхватить вирус”

Вирусы заражают компьютеры, внедряясь в коды программ, файлов и т.п. При запуске может вести к удалению данных, к нарушению работы компьютера.

Вирусы используются преимущественно для кражи конфиденциальной информации с целью вандализма, незаконного обогащения, шпионажа. Рассмотрим примеры самых “знаменитых” вирусов:

Предотвращение

Чтобы предотвратить заражение компьютера этим вирусом, выполните следующие действия:

-

Включим функцию брандмауэра подключения к Интернету (ICF) в Windows XP, Windows Server 2003, выпуск Standard и Windows Server 2003 выпуск Enterprise; или используйте базовый брандмауэр, Microsoft Internet Security and Acceleration (ISA) Server 2000 или сторонний брандмауэр для блокировки портов TCP 135, 139, 445 и 593; порты UDP 69 (TFTP), 135, 137 и 138; и TCP-порт 4444 для удаленной командной оболочки.

Чтобы включить ICF в Windows XP или Windows Server 2003, выполните следующие действия:

- Нажмите кнопку Пуск и выберите Панель управления.

- В панели управления дважды нажмите кнопку «Подключение к сети» и «Подключение к Интернету», а затем нажмите кнопку Подключение к сети.

- Щелкните правой кнопкой мыши подключение, в котором необходимо включить брандмауэр подключения к Интернету, а затем нажмите кнопку Свойства.

- Щелкните вкладку Advanced, а затем нажмите кнопку «Защитите мой компьютер или сеть», ограничив или предотвращая доступ к этому компьютеру из интернет-окна.

Примечание

Некоторые соединения с подключением к сети могут не отображаться в папках сетевого подключения. Например, может не отображаться подключение к диалогу AOL и MSN. В некоторых случаях можно использовать следующие действия, чтобы включить ICF для подключения, которое не появляется в папке Сетевое подключение. Если эти действия не работают, обратитесь к поставщику интернет-служб (ISP) для получения сведений о том, как брандмауэр подключения к Интернету.

- Запуск Internet Explorer.

- В меню Сервис выберите пункт Свойства обозревателя.

- Щелкните вкладку Подключения, щелкните подключение, используемое для подключения к Интернету, а затем нажмите кнопку Параметры.

- В области параметров dial-up нажмите кнопку Свойства.

- Щелкните вкладку Advanced, а затем нажмите кнопку «Защитите мой компьютер или сеть», ограничив или предотвращая доступ к этому компьютеру из интернет-окна.

Дополнительные сведения о том, как включить брандмауэр подключения к Интернету в Windows XP или в Windows Server 2003, щелкните следующий номер статьи, чтобы просмотреть статью в базе знаний Майкрософт:

Как включить или отключить брандмауэр в Windows XP

Примечание

ICF доступен только на Windows XP, Windows Server 2003, выпуск Standard и Windows Server 2003 выпуск Enterprise. Базовый брандмауэр является компонентом маршрутного и удаленного доступа, который можно включить для любого общего интерфейса на компьютере, который работает как маршруты, так и удаленный доступ, а также член семейства Windows Server 2003.

-

Этот червь использует ранее объявленную уязвимость в качестве части метода заражения. В связи с этим необходимо убедиться, что на всех компьютерах установлено исправление безопасности 823980 для устранения уязвимости, обнаруженной в microsoft Security Bulletin MS03-026. Исправление 824146 заменяет исправление безопасности 823980. Корпорация Майкрософт рекомендует установить исправление 824146 безопасности, которое также включает исправления проблем, которые устраняются в Microsoft Security Bulletin MS03-026 (823980).

-

Для обнаружения новых вирусов и их вариантов используйте последнюю подпись антивирусного поставщика.

Виды червей

В зависимости от путей проникновения в операционную систему черви делятся на:

- Почтовые черви (Mail-Worm) — черви, распространяющиеся в формате сообщений электронной почты. При этом червь отсылает либо свою копию в виде вложения в электронное письмо, либо ссылку на свой файл, расположенный на каком-либо сетевом ресурсе (например, URL на зараженный файл, расположенный на взломанном или хакерском веб-сайте). В первом случае код червя активизируется при открытии (запуске) зараженного вложения, во втором — при открытии ссылки на зараженный файл. В обоих случаях эффект одинаков — активизируется код червя.

- IM черви (IM-Worm) — черви, использующие интернет-пейджеры. Известные компьютерные черви данного типа используют единственный способ распространения — рассылку на обнаруженные контакты (из контакт-листа) сообщений, содержащих URL на файл, расположенный на каком-либо веб-сервере. Данный прием практически полностью повторяет аналогичный способ рассылки, использующийся почтовыми червями.

- P2P черви (P2P-Worm) — черви, распространяющееся при помощи пиринговых (peer-to-peer) файлообменных сетей. Механизм работы большинства подобных червей достаточно прост — для внедрения в P2P-сеть червю достаточно скопировать себя в каталог обмена файлами, который обычно расположен на локальной машине. Всю остальную работу по распространению вируса P2P-сеть берет на себя — при поиске файлов в сети она сообщит удаленным пользователям о данном файле и предоставит весь необходимый сервис для скачивания файла с зараженного компьютера. Существуют более сложные P2P-черви, которые имитируют сетевой протокол конкретной файлообменной системы и на поисковые запросы отвечают положительно — при этом червь предлагает для скачивания свою копию.

- Черви в IRC-каналах (IRC-Worm). У данного типа червей, как и у почтовых червей, существуют два способа распространения червя по IRC-каналам, повторяющие способы, описанные выше. Первый заключается в отсылке URL-ссылки на копию червя. Второй способ — отсылка зараженного файла какому-либо пользователю сети. При этом атакуемый пользователь должен подтвердить прием файла, затем сохранить его на диск и открыть (запустить на выполнение).

- Сетевые черви (Net-Worm) — прочие сетевые черви, среди которых имеет смысл дополнительно выделить интернет-черви и LAN-черви

- Интернет черви — черви, использующие для распространения протоколы Интернет. Преимущественно этот тип червей распространяется с использованием неправильной обработки некоторыми приложениями базовых пакетов стека протоколов TCP/IP

- LAN-черви — черви, распространяющиеся по протоколам локальных сетей

Ссылки [ править ]

- Барвайз, Майк. . BBC . Проверено 9 сентября 2010 года .

- Чжан, Чангван; Чжоу, Ши; Цепь, Бенджамин М. (2015-05-15). . PLOS ONE . 10 (5): e0127478. arXiv . Bibcode . DOI . ISSN . PMC . PMID .

- Марион, Жан-Ив (2012-07-28). . Философские труды Королевского общества A: математические, физические и инженерные науки . 370 (1971): 3319–3339. Bibcode . DOI . ISSN . PMID .

- Бруннер, Джон (1975). . Нью-Йорк: Ballantine Books. ISBN 978-0-06-010559-4.

- .

- . CERT / CC .

- . securitydigest.org.

- Дресслер, Дж. (2007). «Соединенные Штаты против Морриса». Дела и материалы по уголовному праву . Сент-Пол, Миннесота: Томсон / Вест. ISBN 978-0-314-17719-3.

- [+ «Компьютерный вирус против червя: в чем разница? | Avast»] .

- Йео, Сан-Су. (2012). Информатика и ее приложения: CSA 2012, Чеджу, Корея, 22-25.11.2012 . Springer. п. 515. ISBN 978-94-007-5699-1. OCLC .

- Ю, Вэй; Чжан, Нан; Фу, Синьвэнь; Чжао, Вэй (октябрь 2010 г.). «Самодисциплинарные черви и контрмеры: моделирование и анализ». Транзакции IEEE в параллельных и распределенных системах . 21 (10): 1501–1514. DOI . ISSN . S2CID .

- Брукс, Дэвид Р. (2017), «Введение в HTML», Программирование в HTML и PHP , Темы для студентов в области компьютерных наук, Springer International Publishing, стр. 1–10, doi , ISBN 978-3-319-56972-7

- Лоутон, Джордж (июнь 2009 г.). «По следу червя Conficker». Компьютер . 42 (6): 19–22. DOI . ISSN . S2CID .

- Рэй, Тирнан (18 февраля 2004 г.). . Сиэтл Таймс . Архивировано из 26 августа 2012 года . Проверено 18 мая 2007 года .

- ↑ McWilliams, Brian (9 октября 2003 г.). . Проводной .

- . www.channelnewsasia.com . 31 января 2004 года Архивировано из на 2006-02-19.

- . Hiese онлайн . 21 февраля 2004 г. Архивировано из на 2009-05-28 . Проверено 2 ноября 2012 .

- . BBC News . 23 февраля 2004 г.

- Бронк, Кристофер; Тикк-Рингас, Энекен (май 2013 г.). «Кибератака на Saudi Aramco». Выживание . 55 (2): 81–96. DOI . ISSN . S2CID .

- Линдси, Джон Р. (июль 2013 г.). «Stuxnet и пределы кибервойны». Исследования безопасности . 22 (3): 365–404. DOI . ISSN . S2CID .

- Ван, Гуанвэй; Пан, Хонг; Вентилятор, Мингю (2014). . Труды 3-й Международной конференции по компьютерным наукам и системам обслуживания . Париж, Франция: Atlantis Press. DOI . ISBN 978-94-6252-012-7.

- . Ubuntu . Проверено 10 июня 2012 .

- . Архивировано из на 2018-01-16 . Проверено 25 декабря 2018 .

- . Veracode. 2014-02-02 . Проверено 4 апреля 2015 .

- Sellke, SH; Шрофф, Н.Б .; Багчи, С. (2008). «Моделирование и автоматическое сдерживание червей». Транзакции IEEE о надежных и безопасных вычислениях . 5 (2): 71–86. DOI .

- . Newswise . Проверено 5 июля 2011 года .

- Москович, Роберт; Еловичи, Юваль; Рокач, Лиор (2008). «Обнаружение неизвестных компьютерных червей на основе поведенческой классификации хоста». Вычислительная статистика и анализ данных . 52 (9): 4544–4566. DOI .

- . Microsoft.

- Аль-Саллум, ZS; Wolthusen, SD (2010). «Самовоспроизводящийся агент обнаружения уязвимостей на канальном уровне». Симпозиум IEEE по компьютерам и коммуникациям . п. 704. DOI . ISBN 978-1-4244-7754-8. S2CID .

- ^ . 18 декабря 2003 г. с. 1 . Проверено 9 июня 2014 .

Code Red, 2001

В 2001 году родилось новое поколение компьютерных вирусов, которые пользовались уязвимостями в разных операционных системах и программах Microsoft. Самым известным из них стал Code Red, который поражал веб-серверы, работающие на основе Microsoft Internet Information Server (IIS). Этот зловред непосредственно не воздействовал на клиентские машины, но настолько замедлял интернет-трафик, что фактически блокировал доступ ко многим веб-сайтам.

«Красный код» действовал предельно просто: подключаясь к машине с запущенным IIS, он вызывал переполнение буфера и делал её неработоспособной. Кроме того, если в качестве языка такого сервера был установлен американский английский, то на главную страницу сайта выводилось сообщение, что он якобы взломан китайцами — которые на самом деле вряд ли имели отношение к Code Red.

Однако, как и во многих вирусах, в самом Code Red скрывалась ошибка: на самом деле сканируемые IP-адреса не были случайными, и в результате некоторые машины, только что очищенные от вируса, в следующую же секунду могли быть вновь заражены.

Каковы симптомы того, что у нас могут быть компьютерные черви?

Компьютерный червь обычно действует незаметно и старается быть максимально незаметным. Однако наступает время, когда мы можем наблюдать ряд симптомов, которые могут указывать на то, что что-то не так.

Одним из наиболее типичных является то, что мы видим, что наш компьютер тормозит или выходит из строя . Это происходит, когда вы потребляете слишком много ресурсов и не можете выполнять свою обычную деятельность. Другой может быть когда мы видим, что у нас заканчивается свободное место на жестком диске . Также может быть, что мы видим, что наш компьютер ведет себя хаотично и странно . Затем мы видим странные предупреждения и новые или отсутствующие файлы. В том случае, если наши контакты упоминают, что мы отправляли вам редкие и необычные сообщения . Возможно, это компьютерный почтовый червь, рассылающий сообщения нашим знакомым.

Ещё раз о Червях. Червь атакует.

Компьютерный червь – размножается (воспроизводит себя), не заражая другие файлы. В отличие от вируса, код червя самостоятелен, то есть червь – это отдельный файл, в то время как вирус – это программный код, который внедряется в существующие файлы. Вредоносные программы (черви) способны воспроизводить себя на компьютерах или через компьютерные сети. При этом, пользователь не подозревает о заражении своего компьютера. Так как каждая последующая копия компьютерного червя также способна к самовоспроизведению, заражение распространяется очень быстро. Существует очень много различных типов компьютерных червей, большинство которых обладают высокой способностью к разрушению.

Принцип действия червя.

Используя уязвимости в программном обеспечении (ПО), червь заражает компьютер и передается с пораженного компьютера на другие персональные компьютеры (ПК).

Черви применяются чаще всего для рассылки спама и сетевых атак.

Примеры самых вредоносных червей: