Понятие актуальных угроз безопасности персональных данных

Содержание:

- Классификация нарушений безопасности связи и их характеристика, порядок проведения расследований по фактам грубых нарушений безопасности связи

- Что делать при обнаружении инцидента?

- Йо-хо-хо и ворованные копии: пиратский грабёж информационных ресурсов

- Как определить тип потенциально опасных факторов?

- Классификация нарушителей

- Документы Банка России о рисках информационной безопасности

- Источники, угрожающие информационной безопасности

- Дисциплина связи и её требования.

Классификация нарушений безопасности связи и их характеристика, порядок проведения расследований по фактам грубых нарушений безопасности связи

Нарушения безопасности связи подразделяются на три категории:

1-ой категории, 2-ой категории и 3-ей категории.

1-я категория нарушения безопасности связи, приводящая к прямому разглашению и утечке секретных сведений:

— открытые или частично открытые переговоры, из которых можно установить дислокацию частей или их пунктов управления, предназначение, состав соединений (частей), маршруты и цель передвижения;

— передача сведений по открытым каналам связи о техническом устройстве и принципах работы засекречивающей аппаратуры, о ключевых документах и инструкциях по техническому обслуживанию ЗАС;

— передача секретных сведений по открытым каналам связи.

2-я категория нарушения приводящая к разглашению и утечке сведений служебного характера, а при систематизации и обобщении их – секретных сведений:

— открытая передача сведений служебного характера;

— попытки повторного использования ключевых документов к аппаратуре ЗАС;

— передача с применением аппаратуры быстродействия двух и более радиограмм на одной и той же частоте;

— переговоры по открытым радио и радиорелейным каналам частного или личного характера;

— установление радиосвязи с посторонними радиостанциями и радиолюбителями.

3-я категория — эксплуатационно-технические и другие нарушения в использовании технических средств связи, систематизация и обобщение которых приводит к разглашению сведений служебного характера.

— передача незакодированных номиналов частот, номеров радиосетей и радионаправлений при применении сменных позывных;

— передача времени очередных сеансов связи;

— передача выражений и терминов свойственных только военному времени;

— применение при вхождении в засекреченную связь кодовых или других сокращений не предусмотренных переговорными таблицами;

— отклонение технических характеристик сверх норм.

Ответственность за нарушения безопасности связи предусматривается по трем категориям.

I-й категории – привлекаются к уголовной ответственности на основании действующих законов, если эти нарушения нанесли серьезный ущерб ВС.

II-й и III-й категории – привлекаются к дисциплинарной ответственности в зависимости от характера допущенных нарушений.

Для выявления нарушений безопасности связи осуществляется технический контроль. Под контролем безопасности связи понимается комплекс организационно-технических мероприятий обеспечивающих проверку строгого выполнения требований приказов и директив по безопасности связи.

Целью контроля безопасности связи является выявление и закрытие каналов возможной утечки секретных сведений при использовании технических средств связи.

Методы контроля.

1. Метод узлового контроля – наблюдение за работой радио, радиорелейных, космических, проводных средств связи непосредственно на УС. Ведется путем подключения оконечных регистрирующих устройств к соединительным линиям радио, радиорелейных, спутниковым и проводным станциям связи.

2. Метод внешнего контроля – наблюдение каналов связи в районах развертывания УС. Ведется путем прослушивания радиопередач:

— по заранее известным радиоданным и сеансам связи;

— по заранее известным радиоданным и без расписания сеансов связи;

— без радиоданных и расписания сеансов связи.

Предупреждение и пресечение нарушений безопасности связи осуществляется через дежурную службу.

Дежурный по УКБС немедленно, не ожидая окончания передачи, докладывает о них на пункт управления связью, в ведении которых находятся контролируемые средства связи.

При получении сообщения о нарушении безопасности связи дежурный по связи обязан принять немедленные меры по пресечению выявленных нарушений:

— передача команды корреспондентам о прекращении передачи;

— выключение канала связи, где происходит нарушение;

— о принятых мерах доклад начальнику связи.

Порядок проведения расследований по фактам грубых нарушений безопасности связи осуществляется в строгом соответствии установленным порядком.

Расследование БС проводятся по указанию Начальника войск связи лицами отдела связи и УС, на котором совершено нарушение безопасности связи.

Что делать при обнаружении инцидента?

Управление аномальными событиями в сети подразумевает не только оперативное обнаружение и информирование службы информационной безопасности, но и их учет в журнале событий. В журнале автоматически указывается точное время обнаружения утечки информации, личные данные сотрудника, который обнаружил атаку, категорию события, все затронутые активы, планируемое время устранения проблемы, а также действия и работы, направленные на устранение события и его последствий.

Современным компаниям ручной способ мониторинга инцидентов уже не подходит. Так как аномалии происходят за секунды и требуется мгновенное реагирование. Для этого необходимы автоматизированные решения по информационной безопасности, которые непрерывно мониторят все, что происходит в сети организации оперативно реагируют на инциденты, позволяя принимать меры в виде блокировки доступа к данным, выявления источника события и быстрого расследования, в идеале до совершения инцидента.

После расследования, выполняя правила корреляции, которые свидетельствуют о вероятных попытках причинения вреда безопасности данных подобными способами, создается карточка данного инцидента и формируется политика безопасности. В дальнейшем подобные атаки будут подавлены и приняты меры до совершения активных действий со стороны сотрудников и внешних источников угроз.

Йо-хо-хо и ворованные копии: пиратский грабёж информационных ресурсов

Наиболее близкий абсолютному большинству пользователей фронт борьбы хакеров и корпоративной системы — пиратство. Нелегальное копирование и распространение интеллектуальной собственности, права на которую защищает буква закона любой цивилизованной (и не очень) страны, оборачивается для IT-компаний определёнными убытками. В одних случаях речь идёт лишь о крошечных потерях, а в иных счёт ведётся на миллиарды долларов США (Microsft уже который год подтверждает неутешительную для себя статистику убыли).

Простому народу, да и многим частным конторам подобные беспокойства абсолютно не интересны, ведь компьютерное пиратство предлагает всем желающим лицензионные копии одного и того же продукта, но за гораздо меньшую стоимость. А во многих случаях даже вообще не требуя какой-либо оплаты (как часто хоть кто-либо из нас сталкивался с платным торрент-трекером?!).

Однако же не будем забывать, что те самые хакерские кланы и объединения в сети Интернет — это не святые посланники, прибывшие освободить простой люд от злой тирании корпоративной системы. Они — такие же люди, как и все мы, со специфическими навыками и умениями. И не так уж часто они работают на одном лишь энтузиазме, ведь в большинстве своём трудятся они для собственной выгоды. И порою «пираты» с неутолимой жаждой наживы способны принести куда больше хлопот и затрат конечному пользователю, нежели IT-компании, столь часто критикуемые за их несовершенные технологии защиты информации.

- Нередки случаи, когда установка пиратского ПО оборачивалась кражей конфиденциальных данных, взломов почты и потерей аккаунтов на различных сетевых ресурсах.

- Существенное падение производительности компьютера. Невероятное количество пиратского контента влечёт за собой установку вирусного программного обеспечения, приносящего доход распространителю нелицензионного продукта за счёт работоспособности системы и, разумеется, комфорта самого пользователя. Не остаются незамеченными также случаи тайного внедрения в ряд пиратских программ и компьютерных игр так называемых «майнеров» — программ, которые на основе вычислительных ресурсов компьютера пользователя обогащали виртуальные кошельки распространителя криптовалют.

- И это ещё самый лучший случай, когда при использовании пиратского контента наблюдается лишь снижение производительности. Самый плачевный итог — полный крах работоспособности системы.

Хотя крупнейшие торрент-трекеры с известным именем и прочной репутацией едва ли пропустят в массы контент, не проверив его предварительно на работоспособность и безопасность для пользователей, тем не менее ни один из владельцев «пиратских бухт» никогда не берет на себя ответственность за содержимое трекера.

В любом случае следует помнить: пиратский продукт никогда не получит техническую поддержку от официального разработчика в случае возникновения сбоев и неполадок. Обновления иногда могут быть также недоступны, а закон о защите информации грозит правовой ответственностью и потерей репутации.

Как определить тип потенциально опасных факторов?

В ранее упоминаемой методике определения актуальных угроз содержится алгоритм проведения такой операции. Чтобы выяснить, какие факторы являются актуальными для ИСПД, необходимо проанализировать два фактора, а именно:

- Уровень защищенности самой системы.

- Частота реализации рассматриваемого фактора (ее вероятность).

Для начала проводится экспертиза исходной защищенность изучаемой информационной сети. Для удобства проведения такого анализа используются обобщенные показатели, зависящие от конкретных технических и эксплуатационных характеристик.

- По территориальному размещению:

- Низкий уровень защищенности: ИСПД, охватывающие несколько областей, округов, краев, административных единиц государство в целом, а также городские ИСПД (не выходящие за черту населенного пункта).

- Средний уровень защищенности: корпоративные ИСПД, охватывающие разные предприятия, находящиеся в собственности одного юридического лица, локальные (размещенные в рядом стоящих зданиях).

- Высокий уровень защищенности: размещенные в пределах одного здания.

- По наличию соединения с сетями общего доступа (выход в интернет).

Наиболее защищенными (высокий уровень) считаются сети, которые отделены от сетей общего доступа, средний уровень защищённости присваивается ИСПД, которые предусматривают одноточечный выход в сеть. Если же в рамках единого устройства возможен многоточечный выход в сети общего доступа, ИСПД считается с низким уровнем безопасности по данному критерию.

- По встроенных (легальных) операциях.

Высокий уровень присваивается системам, в которых встроено только две операции – чтение и поиск. Средним уровнем защищенности обладают ИСПД с такими легальными операциями:

- запись;

- удаление;

- сортировка.

Наименьший уровень у устройств, предусматривающих легальное распространение (передачу) и модификацию (изменение) сведений.

Подробнее об уровнях защиты и базовых моделях угроз безопасности ПД при их обработке в ИСПД читайте тут.

Вторым фактором считается частота определенной угрозы. В России на законодательном уровне (Постановление Правительства РФ от 01.11.2012 №1119) в сфере защиты информации зафиксировано три вида актуальных угроз:

- Актуальные, связанные с наличием недокументированных возможностей в программном обеспечении информационной системы.

- Актуальные, связанные с наличием недокументированных возможностей в прикладном программном обеспечении информационной системы.

- Актуальные, не связанные с наличием недокументированных возможностей в системном и прикладном программном обеспечении информационной системы.

Тип определяется в зависимости от комбинаций актуальности рисков в ИСПД. Самый высокий тип угроз – первый, самый низкий, соответственно, третий. Чтобы определить конкретный уровень понадобятся такие данные:

- Y₁ – уровень исходной защищенности.

- Y₂ – частота (вероятность) реализации изучаемой угрозы.

Коэффициент реализуемости угрозы Y определяется так:

Y = (Y₁ + Y₂ )/ 20.

Результаты анализируются по алгоритму:

- Если 0 ≤ Y ≤ 0,3, то возможность реализации угрозы признается низкой.

- Если 0,3 < Y ≤ 0,6, то возможность реализации угрозы признается средней.

- Если 0,6 < Y ≤ 0,8, то возможность реализации риска признается высокой.

- Если Y > 0,8, то возможность реализации риска признается очень высокой.

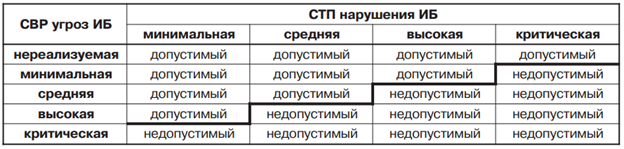

После этого оценивается опасность конкретной угрозы при помощи опроса специалистов сфере информационных технологий. На основе полученных данных составляется таблица:

| Возможность реализации угрозы | Показатель опасности угрозы | ||

| Низкая | Средняя | Высокая | |

| Низкая | Неактуальная | Неактуальная | Актуальная |

| Средняя | Неактуальная | Актуальная | Актуальная |

| Высокая | Актуальная | Актуальная | Актуальная |

| Очень высокая | Актуальная | Актуальная | Актуальная |

Классификация нарушителей

Провести анализ угроз информационной безопасности невозможно, если не опираться на понимание типов и роли нарушителей ИБ. В России существует две классификации нарушителей, они предложены регуляторами – ФСТЭК РФ и ФСБ. Объединение классификаций позволит создать оптимальную модель, учитывающую большинство рисков, и поможет разработать методику устранения большинства угроз. Если компания работает с криптографическими средствами, сертифицируемыми ФСБ РФ, ей придется учитывать в своей модели угроз характеристики нарушителя, предложенные этим ведомством. В большинстве случаев при защите персональных данных или коммерческой тайны, при анализе угроз конфиденциальности информации модель ФСТЭК окажется исчерпывающей.

Ведомство классифицирует нарушителей по их потенциалу (низкий, средний, высокий). Он влияет на набор возможностей, перечень используемых технических, программных и интеллектуальных средств.

Большинство угроз генерируется нарушителями с низким потенциалом. Они связаны с возможностью получения ресурсов для неправомерного доступа к информации только из общедоступных источников. Это инсайдеры и взломщики, использующие интернет-ресурсы, для мониторинга работоспособности системы, распространяющие вредоносные программы.

Нарушители со средним потенциалом способны проводить анализ кода прикладного программного обеспечения, кода сайта, самостоятельно находить в нем ошибки и уязвимости и использовать их для организации утечек. К этим группам ФСТЭК относит хакерские группировки, конкурентов, применяющих незаконные методы добычи информации, системных администраторов, компании, по заказу разрабатывающие программное обеспечение.

Высокий потенциал характеризуется способностью вносить «закладки» в программно-техническое обеспечение системы, организовывать научные исследования, направленные на сознательное создание уязвимостей, применять специальные средства проникновения в информационные сети для добычи информации.

Ведомство считает, что к категории нарушителей с высоким потенциалом могут относятся только иностранные разведки. Практика добавляет к ним еще и военные ведомства зарубежных стран, по чьему заказу иногда действуют хакеры.

ФСБ классифицирует нарушителей информационной безопасности по возможностям и степени нарастания угроз:

1. Атаки на данные могут проводиться только вне зоны криптозащиты.

2. Атаки организовываются без физического доступа к средствам вычислительной техники (СВТ), но в пределах зоны криптозащиты, например, при передаче данных по каналам связи.

3. Атаки реализуются при доступе к СВТ и в зоне работы криптозащиты.

4. Нарушители обладают перечисленными возможностями и могут прибегать к помощи экспертов, имеющих опыт в области анализа сигналов линейной передачи и ПЭМИН (побочных электромагнитных излучений и наводок).

5. Нарушители также могут привлечь специалистов, способных находить и использовать незадекларированные возможности (НДВ) прикладного ПО.

6. Злоумышленники работают с экспертами, способными находить и применять НДВ аппаратного и программного компонентов среды функционирования средств криптографической защиты.

Исходя из предполагаемого класса нарушителя, необходимо выбрать класс применяемых СКЗИ, они также классифицируются по уровню злоумышленников. При анализе угроз информационной безопасности и формировании модели угроз параметры ФСТЭК и ФСБ могут быть объединены.

В большинстве случаев компании не угрожают злоумышленники с высоким потенциалом по классификации ФСТЭК и из 4-6 групп по классификации ФСБ. Поэтому, анализ производится исходя из низкого или среднего потенциала инсайдеров или хакеров. Для государственных информационных систем уровень рисков окажется выше.

Иногда при анализе вероятности реализации угрозы требуется еще несколько категорий угроз конфиденциальности информации:

- по степени воздействия на ИС. При реализации пассивных угроз архитектура и наполнение системы не меняются, при активных они частично уничтожаются или модифицируются;

- по природе возникновения – естественные и искусственные. Первые крайне редки, вторые наиболее вероятны, при этом ущерб от реализации первых оказывается выше, часто проявляясь в полной гибели данных и оборудования. Такие угрозы при их вероятности, например, в сейсмоопасных районах создают необходимость постоянного резервного копирования;

- непреднамеренные и преднамеренные.

Целесообразно опираться на статистику, показывающую вероятность реализации того или иного риска.

Документы Банка России о рисках информационной безопасности

- Письмо ЦБ РФ от 7 декабря 2007 г. № 197-Т “О рисках при дистанционном банковском обслуживании”

- Указание Банка России от 10 декабря 2015 г. № 3889-У «Об определении угроз безопасности персональных данных, актуальных при обработке персональных данных в информационных системах персональных данных”

- Рекомендации в области стандартизации Банка России РС БР ИББС-2.2-2009. «Методика оценки рисков нарушения информационной безопасности»

Письмо ЦБ РФ от 7 декабря 2007 г. № 197-Т “О рисках при дистанционном банковском обслуживании”

- Осуществление DoS/DDoS атак в отношении серверов ДБО.

- Кража персональной информации клиентов банка за счет фишинга через электронную почту.

- Кражи реквизитов платежных карт при помощи скиминговый атак и фальшивых банкоматов.

- Кража реквизитов доступа клиентов к системам ДБО при помощи социальной инженерии и телефонного мошенничества.

Указание Банка России от 10 декабря 2015 г. № 3889-У „Об определении угроз безопасности персональных данных, актуальных при обработке персональных данных в информационных системах персональных данных”

- угроза несанкционированного доступа к персональным данным лицами, обладающими полномочиями в информационной системе персональных данных, в том числе в ходе создания, эксплуатации, технического обслуживания и (или) ремонта, модернизации, снятия с эксплуатации информационной системы персональных данных;

- угроза воздействия вредоносного кода, внешнего по отношению к информационной системе персональных данных;

- угроза использования методов социального инжиниринга к лицам, обладающим полномочиями в информационной системе персональных данных;

- угроза несанкционированного доступа к отчуждаемым носителям персональных данных;

- угроза утраты (потери) носителей персональных данных, включая переносные персональные компьютеры пользователей информационной системы персональных данных;

- угроза несанкционированного доступа к персональным данным лицами, не обладающими полномочиями в информационной системе персональных данных, с использованием уязвимостей в организации защиты персональных данных;

- угроза несанкционированного доступа к персональным данным лицами, не обладающими полномочиями в информационной системе персональных данных, с использованием уязвимостей в программном обеспечении информационной системы персональных данных;

- угроза несанкционированного доступа к персональным данным лицами, не обладающими полномочиями в информационной системе персональных данных, с использованием уязвимостей в обеспечении защиты сетевого взаимодействия и каналов передачи данных;

- угроза несанкционированного доступа к персональным данным лицами, не обладающими полномочиями в информационной системе персональных данных, с использованием уязвимостей в обеспечении защиты вычислительных сетей информационной системы персональных данных;

- угроза несанкционированного доступа к персональным данным лицами, не обладающими полномочиями в информационной системе персональных данных, с использованием уязвимостей, вызванных несоблюдением требований по эксплуатации средств криптографической защиты информации.

Рекомендации в области стандартизации Банка России РС БР ИББС-2.2-2009. «Методика оценки рисков нарушения информационной безопасности»Процедура 1.Процедура 2.Процедура 3.Процедура 4.Процедура 5.Процедура 6. Класс 1.Класс 2.Класс 3.Класс 4.Класс 5.Класс 6.Класс 7.

Класс 1.Класс 2.Класс 3.Класс 4.Класс 5.Класс 6.Класс 7.

Источники, угрожающие информационной безопасности

Также требуется классифицировать источники, которые угрожают информационной безопасности объекта. Принято выделять следующие критерии:

- По типу намеренности осуществления вмешательства в систему защиты: случайное вмешательство со стороны сотрудников компании и намеренное вмешательство со стороны киберпреступников для получения личных выгод.

- По природе возникновения: угрозы, спровоцированные действиями человека (искусственные) и угрозы, которые не могут быть проконтролированы информационным системам (к примеру, ставшие следствием стихийных бедствий).

- По причине возникновения. В качестве виновника могут выступать:

- люди, разглашающие конфиденциальные данные с применением подкупа ответственных лиц;

- природные факторы, ставшие причиной аварии, катастрофы, возникновения различных нарушений в функционале оборудования;

- интеграция вредоносного кода или использование неподходящего ПО, нарушающего работу системы;

- непреднамеренное удаление информации, отказ в работе ОС и т. п.

- По активности воздействия угроз на инфоресурсы (при обработке информации, при передаче данных, вне зависимости от типа работы системы в данный момент).

В организации защиты информации, конфиденциальных данных помогают специализированные программы, программное обеспечение, приложения, инструменты. К таковым относятся: антивирусное ПО, web-фильтры, IDM, IPS, PUM, защита от DDoS-атак, систематический анализ исходного кода, анализ web-приложений, управление событиями безопасности, защита АСУ ТП, шифрование, защита мобильных устройств и мобильных приложений, резервное копирование и другие решения.

Дисциплина связи и её требования.

Дисциплина связи есть точное и четкое соблюдение личным составом установленного порядка ведения обмена сообщениями в сетях проводной и радиосвязи.

Дисциплина связи достигается:

- знанием и четким выполнением личным составом правил установления связи, ведения переговоров и их регистрации;

- неукоснительным выполнением требований, изложенных в документах, регламентирующих эксплуатацию средств связи;

- установлением действенного контроля за использованием по прямому назначению средств связи и ведением переговоров.

Высокий уровень дисциплины связи обеспечивается хорошо организованным контролем и неуклонным выполнением правил обмена сообщениями.

К нарушениям дисциплины связи относятся:

- передача сведений, не подлежащих оглашению;

- переговоры частного характера;

- передача позывных большее число раз, чем предусмотрено;

- переговоры с абонентами, не назвавшими свои позывные;

- разглашение позывных и частот рабочих каналов.

Проверка связи производится с целью поддержания технических средств в постоянной готовности к действию и контроля несения службы дежурными операторами.

Проверка связи может производиться путем вызова и ответа на вызов или передачи специальных сообщений. Она может быть двусторонней и односторонней.

Эффективность контроля ведения связи достигается правильным подбором личного состава, его осуществляющим, применением для контроля тщательно проверенной аппаратуры, своевременным принятием мер к нарушителям правил ведения связи.

Должностное лицо, получившее сообщение о нарушении дисциплины связи, обязано незамедлительно принять меры по пресечению нарушения и провести расследование.

Обмен сообщениями предусматривает передачу и прием телефонограмм, радиограмм, телеграмм, графических и текстовых изображений, сигналов, команд и т.д.

По содержанию сообщения подразделяются на оперативные и служебные. Обмен оперативными сообщениями производится по вопросам управления подразделениями и службами жизнеобеспечения в их боевой деятельности. Обмен служебными сообщениями производится при установлении и проверке связи и при решении вопросов административно-хозяйственной деятельности гарнизона.

Обмен сообщениями должен быть кратким. Ведение разного рода частных запросов и частных переговоров между абонентами категорически запрещается.

Перечень вопросов, по которым производится обмен сообщениями открытым текстом, определяется соответствующим начальником.

При организации и обеспечении радиосвязи по открытым каналам ЗАПРЕЩАЕТСЯ:

- работать на передачу без разрешения дежурного по радиосвязи (командира);

- передать по радио открыто, или с применением специальной аппаратуры временной стойкости сведения, содержащие государственную и военную тайну;

- произвольно выбирать рабочие частоты и присваивать позывные не указанные в радиоданных;

- нарушать правила пользования переговорными таблицами;

- называть открыто:

- воинские звания должность и фамилии военнослужащих;

- позывные узлов связи телефонных и телеграфных станций номера боевых постов;

- условные номера воинских частей места дислокации частей и узлов связи;

- содержание оперативно-технической документации;

- тактико-технические данные аппаратуры и принципы ее работы;

- частоты;

- часовые и суточные итоги работы связи;

- состояние погоды в районе размещения узлов связи и другие сведения из которых можно установить принадлежность радиостанции к родам войск звеньям управления и определить характер выполняемых задач.