Защита персональных данных в банках

Содержание:

- Структура службы безопасности банка

- Почему в СМБ риски в сфере ИБ высоки

- Методики и публикации Microsoft по моделированию угроз

- Требования к сотрудникам

- Роль ФинЦЕРТ

- Объекты защиты

- Наличие стратегии по информационной безопасности

- Правовая основа

- Особенности систем информационной безопасности в банках

- Место службы информационной безопасности в структуре менеджмента организации

- ТИПОВАЯ МОДЕЛЬ УГРОЗ. СИСТЕМА РАЗГРАНИЧЕНИЯ ДОСТУПА

- Карьера

- Популярные каналы утечек информации

- Физические способы обеспечения информационной безопасности

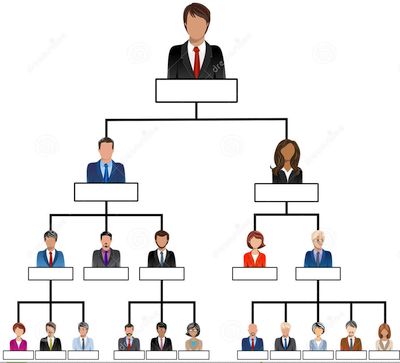

Структура службы безопасности банка

Руководит всем подразделением вице-президент по безопасности, который относится к высшему руководству банка. В его обязанности входит формирование стратегии обеспечения безопасности банка, решение текущих проблем с начальниками структурных подразделений и высшим руководством, взаимодействие с правоохранительными органами, контроль над выполнением поставленных перед всеми подразделениями задач, решение всех ее внутренних проблем и непосредственное руководство службами собственной безопасности и экспертов-консультантов.

Информационно-аналитический отдел

Отдел собирает и анализирует всю информацию: о конкурентах, их рыночной стратегии, используемых технологиях и угрозе с их стороны; о коммерческой добропорядочности, финансовой надежности клиентов и партнеров банка; об изменениях в экономической политике государства; о потенциальных угрозах криминальных структур (деятельность преступных элементов, базы хакеров, подготовка акций, направленных против банка).

А также информацию о потенциальных угрозах со стороны собственного персонала (соблюдение сотрудниками правил обеспечения безопасности, поведение сотрудников, лояльность которых вызывает сомнения, общие настроения в коллективе).

После этого формируются рекомендации для руководителей других отделов банка, аналитические отчеты об экономической и криминальной ситуации, а также информационно-обзорные бюллетени, используемые при обучении персонала и в работе психологов. Кроме этого, принимаются меры по предотвращению угрозы от одной из заинтересованных сторон.

Отдел информационной безопасности

Отдел занимается защитой компьютерных сетей и баз данных от проникновения с целью копирования и повреждения, а также защитой бумажной информации (разработка определенных правил поведения с документами).

Для выполнения поставленных задач инженерно-техническая служба совместно с компьютерной службой обеспечивает технические средства защиты и необходимый уровень защиты компьютерных сетей и баз данных банка.

Отдел физической защиты

Обеспечивает личную безопасность сотрудников, безопасность перевозок денежных средств (инкассация), безопасность здания и отдельных помещений банка (патрульно-постовая служба).

Некоторые крупные банки даже создают учебно-тренировочные центры для поддержания уровня квалификации сотрудников отдела физической защиты.

Отдел собственной безопасности

Отдел находится в подчинении вице-президента банка, призван поддерживать внутреннюю безопасность и защищать банк от сотрудников самой службы безопасности. В функции отдела входит разработка внутренних правил поведения сотрудников службы безопасности, контроль над выполнением данных правил, проведение служебных расследований в отношении сотрудников, поставивших под сомнение собственную лояльность.

Специалисты, работающие в этом отделе, проходят самый жесткий контроль при поступлении на работу и имеют самый высокий уровень заработной платы.

Почему в СМБ риски в сфере ИБ высоки

Многие руководители малого бизнеса недооценивают важность информационной безопасности, полагая, что небольшие компании не так интересны хакерам, как крупные. Это заблуждение

Малый бизнес как раз весьма привлекателен для интернет-мошенников. В первую очередь тем, что не слишком озабочен информационной безопасностью.

Не на всяком малом предприятии в штате есть специалист по информационным технологиям, зато часто встречаются нелегальное программное обеспечение, «левый» антивирус. Данные могут храниться в общедоступных папках, ключи от системы дистанционного банковского обслуживания (ДБО) – в ящике стола руководителя. Повышает риск утечки корпоративной информации и использование в работе смартфонов и планшетов.

Как показывает анализ возникающих инцидентов, злоумышленники, как правило, не охотятся на какую-то конкретную компанию, «натравливая» вирусы на всех, кто попадется под руку.

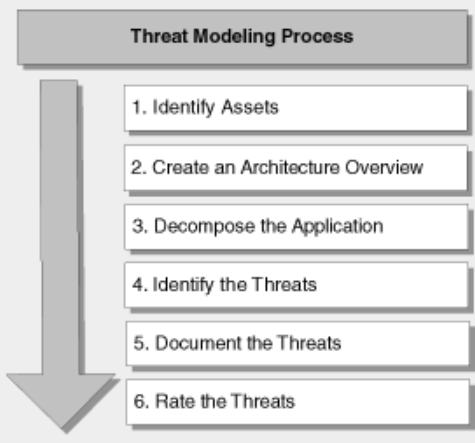

Методики и публикации Microsoft по моделированию угроз

Security Development Lifecycleкаскадной модели разработки ПО («waterfall»)

- методология STRIDE;

- использование классификаторов угроз;

- использование деревьев угроз и шаблонов атак.

Методология STRIDE

- Spoofing Identity – «подмена личности». Нарушитель выдает себя за легитимного пользователя (например, украл логин/пароль) и выполняет от его имени вредоносные действия.

- Tampering with Data – «подделка данных». Нарушитель подделывает данные, которые ему доступны при работе Web-приложения. Это могут быть cookie, элементы HTTP-запросов и т.д.

- Repudiation – «отказ от транзакций». Нарушитель может отказаться от транзакций, когда на стороне Web-приложения не ведется достаточный аудит действий пользователей.

- Information Disclosure – «раскрытие чувствительной информации». Нарушитель старается раскрыть персональные данные других пользователей, аутентификационную информацию и т.д.

- Denial of Service – «отказ в обслуживании».

- Elevation of Privilege – «повышение привилегий».

- Damage Potential – какой ущерб будет нанесен, если угроза реализуется?

- Reproducibility – насколько просто реализовать угрозу?

- Exploitability – что требуется для того, чтобы выполнить атаку?

- Affected Users – сколько пользователей может пострадать от атаки?

- Discoverability – насколько просто злоумышленник может обнаружить угрозу?

Risk_DREAD = (DAMAGE + REPRODUCIBILITY + EXPLOITABILITY + AFFECTED USERS + DISCOVERABILITY) / 5

- 0 = ущерба не будет;

- 5 = ущерб будет лишь некоторой части системы или ограниченному объему данных;

- 10 = пострадает вся система или будут уничтожены все данные.

Требования к сотрудникам

Работа в службе безопасности банка доступна только специалистам с высокой квалификацией и большим опытом работы. Поэтому всем известно, как проверяет банк соискателей на должность сотрудника отдела безопасности: изучается не только личная информация, но и ближайшее окружение претендента. Чаще всего в отдел принимают бывших сотрудников правоохранительных органов, юристов и аналитиков.

Большое значение при комплектовании отдела уделяется знаниям в области права, финансов, навыкам работы с компьютером и умению работать в коллективе.

О статье

Название

Служба безопасности банка — как организована работа

Анонс

Какие требования предъявляются к сотрудникам службы безопасности со стороны банка, какова их роль в борьбе с проблемной задолженностью.

Автор

Сайт

Инвестиции в себя

Роль ФинЦЕРТ

Особую роль в структуре Банка России играет ФинЦЕРТ – подразделение, отвечающее за мониторинг и предотвращение критических инцидентов информационной безопасности, чьи сотрудники специализируются в сфере защиты информации.

Подразделение регулятора разработало и утвердило основные принципы обеспечения информационной безопасности банковской системы на 2019-2020 годы:

- улучшение правового регулирования системы, уточнение действующих нормативных актов;

- обеспечение ИБ и кибербезопасности информационной инфраструктуры банков;

- обеспечение ИБ и кибербезопасности ПО, используемого для защиты информационных активов и персональных данных клиентов;

- соблюдение правил ИБ при разработке и внедрении технологий обработки данных;

- улучшение качества финансовых технологий;

- повышение доверия населения к финансовой системе в целом;

- использование возможностей международного сообщества.

За три года работы подразделения по этим направлениям уровень рисков и количество инцидентов кибербезопасности удалось снизить. Действия регулятора и банковского сообщества направлены на структурное и целенаправленное обеспечение безопасности в банковской системе, это позволяет гарантировать устойчивость экономики в целом.

Объекты защиты

Это один из самых интересных разделов. Он не всегда корреспондируется с перечнем информации, составляющей коммерческую тайну, и в качестве объектов предлагает более технические и относящиеся исключительно к понятиям информатизации активы. Выделяется три группы субъектов защиты:

- информационные массивы различного уровня, как защищаемые законодательством, так и просто обеспечивающие деятельность банка;

- процессы обработки информации в операционной среде банка, технологии, методики, как заимствованные, так и разработанные самими банковскими работниками;

- инфраструктура, к которой относится сама АСУ, все АРМ, каналы передачи информации, устройства удаленного доступа, устройства связи, помещения и иные объекты.

В этом разделе обязательно описывается структура всех объектов защиты, их размещение, системы связи между ними. Указание этих данных в политике требуется для обеспечения безопасности информационных ресурсов.

Защищаемые информационные базы данных делятся на группы в зависимости от уровня их важности и конфиденциальности, в политике обязательно проводится ранжирование групп и определяются уровни доступа банковского персонала для каждой группы. Обычно выделяются:

- банковская тайна;

- коммерческая тайна;

- персональные данные;

- информация, не носящая конфиденциальный характер.

Но ранжирование может производиться и по сущности сделок, по их суммам, по наличию в досье государственной тайны, если кредитуются связанные с ней проекты.

Наличие стратегии по информационной безопасности

+-----+-----+-----+-----+-----+-----+¬ ¦ ¦ ¦xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx¦ ¦ ¦ Да, формально+-----T-----T-----T-----T-----T-----T- ¦ ¦документированная стратегия+-----+-----+-----+-----+-----+-----+-¬ ¦ ¦ ¦*************************************¦ ¦ ¦ +-----T-----T-----T-----T-----T-----T-- ¦ ¦ +-----+-----+-¬ ¦ ¦ ¦ ¦ ¦ ¦ ¦xxxxxxxxxxxxx¦ ¦ ¦ ¦ ¦ ¦ ¦ Да, стратегия в процессе+-----T-----T-- ¦ ¦ ¦ ¦ ¦ ¦ согласования+-----+-----+--¬ ¦ ¦ ¦ ¦ ¦ ¦ ¦**************¦ ¦ ¦ ¦ ¦ ¦ ¦ +-----T-----T--- ¦ ¦ ¦ ¦ ¦ ¦ +-----+ ¦ ¦ ¦ ¦ ¦ ¦ ¦ ¦xxxxx¦ ¦ ¦ ¦ ¦ ¦ ¦ ¦ Нет, стратегия будет+-----+ ¦ ¦ ¦ ¦ ¦ ¦ ¦ разработана в течение года+-----+ ¦ ¦ ¦ ¦ ¦ ¦ ¦ ¦*****¦ ¦ ¦ ¦ ¦ ¦ ¦ ¦ +-----+ ¦ ¦ ¦ ¦ ¦ ¦ ¦ +---¬ ¦ ¦ ¦ ¦ ¦ ¦ ¦ ¦ ¦xxx¦ ¦ ¦ ¦ ¦ ¦ ¦ ¦ ¦ Нет+---- ¦ ¦ ¦ ¦ ¦ ¦ ¦ ¦ +--¬ ¦ ¦ ¦ ¦ ¦ ¦ ¦ ¦ ¦**¦ ¦ ¦ ¦ ¦ ¦ ¦ ¦ ¦ +--- ¦ ¦ ¦ ¦ ¦ ¦ ¦ ¦ 0 10 20 30 40 50 60 70 80

x 2008

* 2007

Рис. 2

Организация защиты АСОИБ — это единый комплекс мер, которые должны учитывать все особенности процесса обработки информации. Несмотря на возможные неудобства, причиняемые пользователю во время работы, во многих случаях средства защиты могут оказаться совершенно необходимыми для нормального функционирования системы.

Правовая основа

Любой внутренний документ коммерческой организации, утверждаемый на уровне ее органов управления, дает отсылки к законам и нормативным документам, регулирующим общие принципы затрагиваемых тем. В этой главе политики обычно ссылаются на:

- Конституцию РФ;

- нормы Гражданского и Уголовного кодексов, говорящие об ответственности за сохранность конфиденциальной информации;

- закон «О банках и банковской деятельности»;

- законодательство о защите персональных данных;

- стандарты и методики ЦБР.

Иногда дополнительно дается отсылка к стандартам ISO. Но поскольку они часто предлагают конфликтующие с политиками ЦБР нормы и правила, чаще сертификация систем банковской информационной безопасности происходит в каждой из систем отдельно. Именно в этом разделе чаще всего речь идет о том, что политика определяет методологические основы защиты информации и не распространяется на регулирование требуемых для качественной системы защиты программных и финансовых ресурсов.

Особенности систем информационной безопасности в банках

Большинство банков самостоятельно разрабатывают программное обеспечение – от общих систем до мобильных приложений. ЦБ РФ внес инициативу обязательной сертификации всех программ и обновлений, но она встретила сопротивление в финансовом сообществе. Банки отметили, что иногда обновление должно быть сделано в течение 1-2 недель после выявления ошибок в приложении, а сертификация замедлит его выход на рынок на месяцы. Сейчас в практической деятельности банков с целью предотвращения хищения средств клиентов при помощи компьютерных технологий используются следующие программные и технические средства осуществления информационной безопасности:

- программные средства защиты от внутреннего и внешнего фрода или мошенничества в сфере электронной коммерции;

- системы многофакторной аутентификации клиентов при онлайн-пользовании услугами банка;

- системы мониторинга информационных сетей и удаленных устройств, способных выявлять и реагировать на инциденты информационной безопасности;

- средства защиты банкоматов, исключающие несанкционированный доступ на физическом или информационном уровнях.

Стандартные программные средства защиты, предписанные регуляторами, ЦБ РФ, ФСТЭК, ФСБ, выбираются согласно классу системы, в которой обрабатываются персональные данные клиентов. Они обеспечивают уровень защиты информации, предписанный регулятором, но, если банк предполагает наличие риска целевых атак, защита должна быть усилена.

Пока в России не было хакерских атак на банковскую систему настолько интенсивных, чтобы была нарушена ее нормальная жизнедеятельность

Но регулярные сбои в работе банкоматов и онлайн-приложений создают напряженность в обществе, что побуждает уделять еще большее внимание информационной безопасности в финансовых системах

Место службы информационной безопасности в структуре менеджмента организации

-

Cтрах.

Руководство компании осознает, что компьютерные атаки или утечки информации могут привести к катастрофическим последствия, и предпринимает усилия для их нейтрализации. -

Обеспечение соответствия законодательным требованиям.

Действующие законодательные требования налагают на компанию обязательства по формированию СИБ, и топ-менеджмент предпринимает усилия по их исполнению.

- Постановление Правительства РФ от 01.11.2012 N 1119 «Об утверждении требований к защите персональных данных при их обработке в информационных системах персональных данных».

- «Положение о требованиях к обеспечению защиты информации при осуществлении переводов денежных средств и о порядке осуществления Банком России контроля за соблюдением требований к обеспечению защиты информации при осуществлении переводов денежных средств» (утв. Банком России 09.06.2012 N 382-П) (ред. от 14.08.2014) (Зарегистрировано в Минюсте России 14.06.2012 N 24575).

- «Положение о требованиях к защите информации в платежной системе Банка России» (утв. Банком России 24.08.2016 N 552-П) (Зарегистрировано в Минюсте России 06.12.2016 N 44582).

- Требования лицензии ФСБ России на криптографию: Постановление Правительства РФ от 16.04.2012 N 313, Приказ ФАПСИ от 13.06.2001 N 152 (СИБ, как орган криптозащиты).

- Для банков, обладающих значимыми объектами ключевой информационной инфраструктуры — Приказ ФСТЭК России от 21.12.2017 N 235 «Об утверждении Требований к созданию систем безопасности значимых объектов критической информационной инфраструктуры Российской Федерации и обеспечению их функционирования» (Зарегистрировано в Минюсте России 22.02.2018 N 50118).

Рекомендации в области стандартизации Банка России «Обеспечение информационной безопасности организаций банковской системы Российской Федерации. Ресурсное обеспечение информационной безопасности» РС БР ИББС-2.7-2015»

| Подчиненность | Особенности |

|---|---|

| СИБ в составе IT | 1. Организация защиты возможна только против внешнего злоумышленника. Основным вероятным внутренним злоумышленником является сотрудник IT. Бороться с ним в составе IT невозможно. 2. Нарушение требований Банка России. 3. Прямой диалог с IT, простое внедрение систем защиты информации |

| СИБ в составе службы безопасности | 1. Защита от действий как внутренних злоумышленников, так и внешних. 2. СБ — единая точка взаимодействия топ-менеджмента по любым вопросам безопасности. 3. Сложность взаимодействия с IT, поскольку общение происходит на уровне глав IT и СБ, а последний, как правило, обладает минимальными знаниями в IT. |

| СИБ подчиняется Председателю Правления | 1. СИБ обладает максимальными полномочиями и собственным бюджетом. 2. Для Председателя Правления создается дополнительная точка контроля и взаимодействия, требующая к себе определенного внимания. 3. Возможные конфликты СБ и СИБ по зонам ответственности при расследовании инцидентов. 4. Отдельный СИБ может «политически» уравновешивать полномочия СБ. |

-

Показать экономическую значимость

Для этого ей необходимо вести учет инцидентов и оценивать потенциальный ущерб от их реализации. Совокупный размер потенциального ущерба можно считать сэкономленными денежными средствами. Для устранения разногласий по размеру оцениваемого ущерба рекомендуется предварительно разработать и утвердить методику его оценки. -

Заниматься внутренним PR-ом

Рядовые работники организации обычно не знают, чем занимается СИБ, и считают ее сотрудников бездельниками и шарлатанами, мешающими работать, что приводит к ненужным конфликтам. Поэтому СИБ должна периодически доносить до коллег результаты своей деятельности, рассказывать об актуальных угрозах ИБ, проводить обучения и повышать их осведомленность. Любой сотрудник компании должен чувствовать, что, если у него возникнет проблема, связанная с ИБ, то он может обратиться в СИБ, и ему там помогут.

ТИПОВАЯ МОДЕЛЬ УГРОЗ. СИСТЕМА РАЗГРАНИЧЕНИЯ ДОСТУПА

Объект защиты, для которого применяется модель угроз (scope)

- Идентификации пользователей.

- Аутентификации пользователей.

- Авторизации пользователей.

- Протоколирования действий пользователей.

У1. Несанкционированное установление сеанса работы от имени легального пользователя

ПоясненияДекомпозицияПояснения У1.1.1.Пояснения У1.1.2.2.1.Пояснения У1.1.2.2.3.Пояснения У1.1.6.2.StuffCopПояснения У1.1.7.Пояснения У1.1.9.1.1Пояснения У1.1.9.3.туттутПояснения У1.1.9.4.устройствПояснения У1.1.9.5.атакиПояснения У1.1.9.6.атакиПояснения У1.1.9.7.атакиПояснения У1.1.10.Пояснения У1.1.11.

Карьера

Карьерный рост возможен, но есть свои нюансы. Можно пойти по административной лестнице, выбиться в управленцы, но это однозначно негативно отражается на качестве знаний в этой сфере. Основной обязанностью там будет оформление, проверка и подпись многочисленных бумаг и актов. Но можно пойти по другому пути, изучать новейшие способы защиты информационных корпоративных сетей, внедрять и сопровождать эти решения в банке, осваивать или разрабатывать новые способы безопасной передачи данных. Есть такие должности в вышестоящих структурах банка. И это очень престижные рабочие места, с хорошим доходом и особым отношением руководства банка. Попадают на нее немногие, но стремится надо всем.

Популярные каналы утечек информации

+--------------------------------------------------¬ ¦**************************************************¦70 % Мобильные+--------------------------------------------------- накопители+------------------------------------------------------¬ ¦//////////////////////////////////////////////////////¦74% +------------------------------------------------------- +--------------------------------------¬ ¦**************************************¦52% Электронная+--------------------------------------- почта+--------------------------------------------¬ ¦////////////////////////////////////////////¦58% +--------------------------------------------- +-------------------------------¬ ¦*******************************¦33% Интернет+--------------------------------(веб-почта, форумы)+--------------------------¬ ¦//////////////////////////¦26% +--------------------------- +-----------------------¬ ¦***********************¦23% Печатающие+------------------------ устройства+------------------¬ ¦//////////////////¦18% +------------------- +-------------¬ ¦*************¦13% Интернет-пейджеры+-------------- +-----------------¬ ¦/////////////////¦17% +------------------ +-¬ ¦*¦1%Фото-принадлежности+-- +--¬ ¦//¦2% +--- +-------¬ ¦*******¦7% Другое+-------- +-----¬ ¦/////¦5% **** 2008 г. +------ //// 2007 г.

Рис. 1 Стратегия информационной безопасности

Стратегия информационной безопасности банков существенно отличается от аналогичных стратегий других компаний и организаций. Это обусловлено прежде всего специфическим характером угроз, а также публичной деятельностью банков. Обычная компания строит свою информационную безопасность исходя лишь из узкого круга потенциальных угроз — главным образом защита информации от конкурентов (в российских реалиях основной задачей является защита информации от налоговых органов и преступного сообщества с целью уменьшения вероятности неконтролируемого роста налоговых выплат). Такая информация интересна лишь узкому кругу заинтересованных лиц и организаций и редко бывает ликвидна.

Информационная безопасность банка должна учитывать следующие специфические факторы.

- Хранимая и обрабатываемая в банковских системах информация представляет собой реальные деньги. На основании информации компьютера могут производиться выплаты, открываться кредиты, переводиться значительные суммы. Понятно, что незаконное манипулирование такой информацией может привести к серьезным убыткам. Эта особенность резко расширяет круг преступников, покушающихся именно на банки (в отличие, например, от промышленных компаний, внутренняя информация которых далеко не всегда интересна).

- Информация в банковских системах затрагивает интересы большого количества людей и организаций — клиентов банка. Как правило, она конфиденциальна, и банк несет ответственность за обеспечение требуемой степени секретности перед своими клиентами. Кроме того, обязательность защиты персональных данных и данных держателей кредитных карт прописана юридически — Федеральный закон от 27.07.2006 N 152-ФЗ «О персональных данных» (в ред. от 27.12.2009) и PCI DSS соответственно.

- Конкурентоспособность банка зависит от того, насколько клиенту удобно работать с банком, а также насколько широк спектр предоставляемых услуг, включая услуги, связанные с удаленным доступом. Поэтому клиент должен иметь возможность быстро и без утомительных процедур распоряжаться своими деньгами. Но такая легкость доступа к деньгам способствует повышению вероятности преступного проникновения в банковские системы.

- Информационная безопасность банка (в отличие от большинства компаний) должна обеспечивать высокую надежность работы компьютерных систем даже в случае нештатных ситуаций, поскольку банк несет ответственность не только за свои средства, но и за деньги клиентов.

По данным Deloitte (рис. 2), 61% компаний уже приняли стратегию информационной безопасности, а в 21% случаев этот документ находится в процессе согласования. При этом наличие такого документа де-факто ни о чем не свидетельствует — значительно важнее его содержание и частота применения. Однако с этими параметрами как раз имеются трудности, поскольку стратегия безопасности согласуется с бизнес-целями организации только в 63% случаев, а защита — это своего рода соревнование обороны и нападения: кто больше знает и предусматривает действенные меры — тот и выиграл.

Физические способы обеспечения информационной безопасности

Физические меры защиты — это разного рода механические, электро- и электронно-механические устройства и сооружения, специально предназначенные для создания физических препятствий на возможных путях проникновения и доступа потенциальных нарушителей к компонентам информационной системы и охраняемой информации. В перечень физических способов защиты информации входят:

- организация пропускного режима;

- организация учёта, хранения, использования и уничтожения документов и носителей с конфиденциальной информацией;

- распределение реквизитов разграничения доступа;

- организация скрытого контроля за деятельностью пользователей и обслуживающего персонала информационной системы;

- мероприятия, осуществляемые при проектировании, разработке, ремонте и модификациях аппаратного и программного обеспечения.

Когда физические и технические способы недоступны, применяются административные меры обеспечния информационной безопасности. Опыт функционирования организаций со сложной организацией информационной системы показал, что наилучшие результаты в достижении информационной безопасности достигаются при использовании системного подхода.