Sftp vs. ftp: understanding the difference

Содержание:

- Содержание:

- Что такое SFTP?

- Разновидности кабелей

- Сервер SFTP

- Лучшие бесплатные SFTP и FTPS серверы для Windows и Linux

- Как насчет SCP и FISH?

- Что такое TFTP?

- FTP vs. SFTP vs. FTPS

- Что лучше на роутере — DLNA, Samba или FTP?

- SCP против SFTP: Соображения

- Vulnerabilities

- Определение и RFC

- Схема протокола

- Безопасный FTP

- Что такое FTPS?

- Features to Look For!

- Настройка FileZilla

- Аутентификация на основе SSH2-ключей

- Secure File Тransfer Protocol

Содержание:

FTP против SFTP

FTP (протокол передачи файлов) — это протокол, используемый для передачи файлов между хостами в Интернете (или других сетях на основе TCP). Это протокол, основанный на модели клиент-сервер. FTP-сервер содержит файлы и базы данных, необходимые для предоставления услуг, запрашиваемых клиентами. Чаще всего FTP-сервер — это мощное устройство, способное одновременно обрабатывать несколько клиентских запросов. FTP-клиент обычно представляет собой персональный компьютер, используемый конечным пользователем или мобильным устройством, на котором запущено необходимое программное обеспечение, способное запрашивать и получать файлы через Интернет с FTP-сервера. FTP поддерживает отдельные соединения между клиентом и сервером для передачи управляющей информации и данных. За это время клиентские приложения FTP превратились из приложений командной строки в приложения с графическим пользовательским интерфейсом. SFTP (Secure File Transfer Protocol) — это протокол, используемый для передачи файлов по защищенному каналу. Он был разработан инженерной группой Интернета (IETF) как расширение протокола Secure Shell (SSH). SFTP предполагает, что канал, используемый для связи, является безопасным, и что клиент аутентифицирован сервером, а информация о клиенте доступна для использования протокола.

Что такое FTP?

FTP — это протокол, используемый для передачи файлов через Интернет. Текущая спецификация FTP содержится в RFC 959. Этот протокол работает на прикладном уровне. Как упоминалось ранее, FTP поддерживает два соединения для передачи управляющей информации и данных. Протокол FTP работает следующим образом. FTP-сервер прослушивает входящие запросы от клиентов. Клиент, который хочет связаться с сервером, может сделать это через порт 21, и это называется управляющим соединением. Управляющее соединение открывается на протяжении всего сеанса и используется для передачи административной информации. Затем FTP-сервер открывает второе соединение через порт 20 с подключенным клиентом, и это соединение называется соединением для передачи данных. Файлы передаются через соединение для передачи данных, и текущая передача может быть остановлена путем отправки сигнала прерывания через контрольное соединение.

Что такое SFTP?

SFTP — это протокол, используемый для передачи файлов по защищенному каналу. SFTP также основан на архитектуре клиент-сервер. Широко известным SFTP-сервером является OpenSSH, а SFTP-клиенты реализованы в виде программ командной строки (как в OpenSSH) или приложений с графическим интерфейсом. SFTP обеспечивает шифрование как данных, так и команд, которые передаются, обеспечивая безопасность конфиденциальной информации, такой как пароли. Кроме того, загруженные файлы с использованием SFTP связаны с атрибутами файла, такими как временная метка, что невозможно с FTP. SFTP — это не только протокол для доступа и передачи файлов, это фактически протокол файловой системы.

В чем разница между FTP и SFTP?

SFTP обеспечивает безопасный механизм передачи файлов через Интернет. SFTP предоставляет механизм для шифрования данных и команд, которые передаются между клиентом и сервером, тогда как информация, передаваемая между клиентом и сервером по FTP, представляет собой простой текст. Кроме того, загруженные файлы с использованием SFTP связаны с атрибутами файла, такими как временная метка, что невозможно с FTP. Хотя SFTP обеспечивает аналогичную (более безопасную) функциональность, что и FTP, из-за лежащих в основе различий протоколов FTP-клиент не может использоваться для связи с SFTP-сервером, а SFTP-клиент не может использоваться для связи с FTP-сервером.

Что такое SFTP?

SFTP, который означает SSH File Transfer Protocol, является сетевым протоколом, аналогичным FTP, в котором он обеспечивает доступ к файлам, их передачу и управление файлами, но через безопасный и надежный поток данных.

В отличие от FTP, он не использует отдельные каналы команд и данных. Вместо этого он передает файлы в специально отформатированных пакетах за одно соединение. SSH в названии означает протокол Secure SHell, для которого SFTP является расширением. Это обеспечивает дополнительный уровень безопасности при использовании протокола SFTP.

Вы можете использовать SFTP тем же способом, который предоставляется для FTP, самое большое различие заключается в безопасном соединении. Filezilla и Cyberduck также предлагают SFTP как часть их бесплатного пакета, который, безусловно, вы захотите использовать в своих интересах.

При подключении к SFTP-серверу предполагается, что соединение выполняется по безопасному каналу. Это устраняет необходимость аутентификации клиента, поскольку идентификация пользователя клиента становится доступной для протокола.

WordPress является отличным примером сайта, который позволяет подключаться как по FTP, так и по SFTP. При попытке добавить тему, которую вы сохранили на свой компьютер или сервер, может потребоваться перенести эту тему через FTP или SFTP.

Это сделано для того, чтобы WordPress не запрещал определенные строки кода, которые могут понадобиться вашей теме во время обычной передачи. Это относится и к другим файлам, а не только к темам.

Разновидности кабелей

Выпускаются витые пары различных конструкций, некоторые из них имеют экран. Для домашних и офисных сетей, покрывающих незначительные площади, без помех от разных источников, допускается использование кабелей без экранирования. При значительных расстояниях и на участках, куда достигают электромагнитные наводки, рекомендуется прокладка кабелей, оснащенных экраном. Защитный экран исключает электромагнитные помехи любого происхождения.

Он на протяжении всей длины присоединен к проводу, выполняющему роль дренажа без изоляции. Дренажный кабель объединяет экран, если произошло его отсоединение при перекручивании или растяжке кабеля. В сетях ЛВС, LAN, функционирующих на скорости 100 или 1000 Мбит/сек. чаще используются кабели без экранирования. Но, специалисты напоминают, что согласно утвержденных стандартов установка высокоскоростной сети 10 Гбит/с и выше подразумевает использование кабелей, имеющих защитные экраны.

- UTP или U/UTP (витая пара, у которой защитный экран отсутствует;

- FTP или F/UTP – у кабеля имеется защита в виде одного внешнего фольгированного слоя;

- STP – каждая пара проводников оснащена экраном и внешняя сторона кабеля покрыта защитным материалом, напоминающим сетку;

- SSTP или S/FTP – каждая из пар проводников покрыта слоем материала — фольги, внешне кабель защищен экраном;

- U/STP – у кабеля нет общего экрана, но каждая пара покрыта защитным слоем фольги;

- SFTP или SF/UTP – каждая отдельная пара снабжена индивидуальной защитой, кабель оснащен двумя внешними экранами – фольгированным и сеткой из меди. Между ними проложен проводник-дренаж.

Присутствие и разновидность экрана является основным отличием у витых пар. Он не допускает вмешательство помех извне, например, если невозможен монтаж пары отдельно от силовых кабелей. Производители могут включать дополнительные значения в маркировку, исходя из структурного состава кабеля, например:

- AWG (калибр) – толщина провода согласно американской системы маркировки.

- Моножила – кабель широко распространен благодаря невысокой стоимости. Ее используют для укрепления участков прокладки, которые чаще изгибаются и для создания патчкорда – части кабеля определенного размера, имеющего на концах коннекторы, соединяющие два прибора.

- Диаметр – минимальный — 0,4, максимальный — 0,64 мм. По стандартным требованиям для изготовления кабелей 5 и 6 категории применяют жилы, диметр которых не меньше 0,51 мм или 24AWG.

- Количество пар – может достигать тысячи. Для компьютерных систем достаточно 4-х парного кабеля. Причем, функционирование всех пар происходит только в том случае, если скорость передачи данных не выше 1 Гбит/с. При скорости до 100 Мбит/с можно прокладывать 2-х парный кабель.

- Качество внешних оболочек – как и в случае с остальными кабелями, у витых пар она связана с условиями электромонтажа, реализацией, поддержкой и восстановлением качества технической системы.

Разновидности оболочек:

РVС — из пластиката поливинилхлорида. Предназначен для внутреннего использования.

РР – из термопластичного полимера пропена. Предназначен для наружной проводки, выдерживает высокую температуру – до +140 градусов по Цельсию.

РЕ – из термопластичного полимера этилена. Для открытого (наружного) проведения.

FR – кабель с огнезащитой. Функционирует в условиях открытого огня в течение заданного времени. Современные стандарты выделяют три вида огнестойких покрытий, рассчитанных на полчаса, 1,5 часа и 3 часа.

LS – оболочка из материала со сниженным дымовыделением в процессе горения.

ZН – материал покрытия Зеро Галоген, не выделяющий ядовитых галогеновых газов во время горения.

В – кабель обвит броней, в качестве которой чаще применяют ленту из стали.

С – кабель с тросом, натягивающим его между зданиями или сооружениями.

Чтобы идентифицировать и указать назначение материала оболочки, производители используют различные цвета. Так, если она черного цвета, значит кабелю не страшна сырость. Материал, стойкий к горению, обычного оранжевого оттенка. А для внутреннего использования в жилых домах и офисах лучше брать светло-серые сетевые кабели, они подходят для подобного.

Если продукт отмечен маркировкой U/UTP 4 саt.5e sоlid 24АWG LSZH, то она расшифровывается следующим образом:

- у кабеля нет экранирования;

- у продукта витых пар 4, каждая состоит их двух жил;

- состоит из четырех пар по 2 проводника;

- кабель пятой категории;

- проводник типа «solid» — однопроволочный;

- жила 0,51 мм диаметра;

- оболочка выполнена из безгалогенного материала, со сниженным выделением дыма.

Сервер SFTP

Чтобы использовать SFTP, вам понадобятся как клиентская программа, так и программное обеспечение Server / Daemon. Серверное программное обеспечение либо уже установлено для вас на веб-сервере (в этом случае, если вы подключены к поставщику веб-хостинга для загрузки файлов на свой веб-сайт) или корпоративный сервер, на котором будут загружать / загружать файлы.

Чтобы правильно настроить SFTP-сервер, вам необходимо будет подключиться к веб-серверу через Интернет с настройкой «Правильный порт» (обычно это порт 22), перенаправленной на сервер с вашего брандмауэра и службы SFTP / установки Daemon и установленной в системе. После установки программного обеспечения сервера SFTP создается ключ хоста SSH, затем вы можете создать и назначить разрешения / пароли для пользователей и групп, чтобы разрешить доступ к системе.

Серверы / демоны SFTP могут быть установлены либо в Windows Systems, Unix / Linux Systems, Mac OSX и на других устройствах, поддерживающих SFTP-сервисы.

Лучшие бесплатные SFTP и FTPS серверы для Windows и Linux

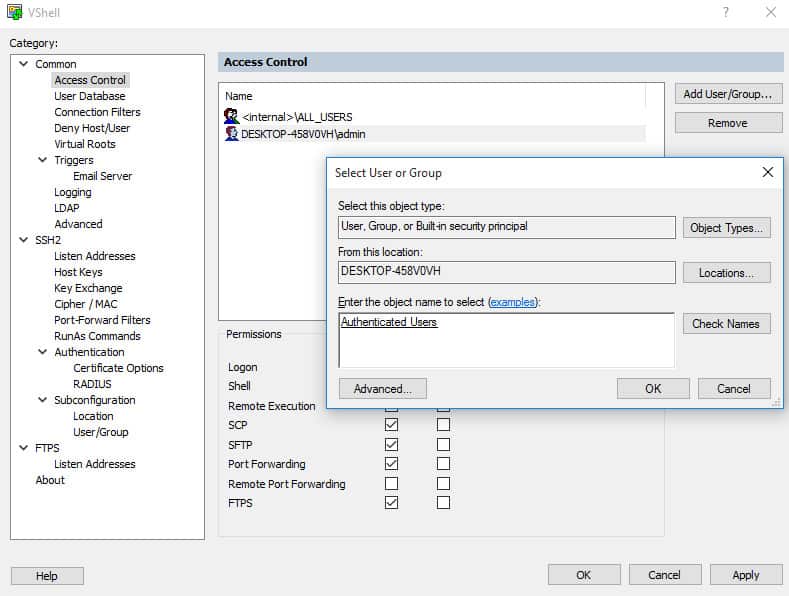

19. VandDyke VShell

VanDyke Software VSHell — это сервер SFTP и SCP корпоративного уровня для Windows и Unix. Он поддерживает SFTP, SCP и FTPS и включает очень детальный контроль доступа пользователей.

Версия для Windows может похвастаться простым в использовании графическим установщиком и может использовать различные методы аутентификации пользователей, такие как пары LDAP и открытый / закрытый ключи..

Версия Unix поддерживает виртуальные каталоги, а также детальные права доступа к файлам. Права доступа к файлам могут быть установлены для каждого пользователя или для самих виртуальных каталогов..

VShell поставляется с 30-дневной пробной версией.

Brayan Jackson Administrator

Sorry! The Author has not filled his profile.

Как насчет SCP и FISH?

Если вы изучаете протоколы передачи файлов, возможно, вы сталкивались с SCP (Secure Copy) и РЫБЫ Файлы, переданные по протоколу оболочки. Эти два протокола похожи на SFTP тем, что они используют SSH для облегчения соединения (FISH также может использовать RSH).

SCP — это популярное решение, которое может оказаться полезным, если вам просто нужно передать файлы. Однако, если вам нужно составить список удаленных каталогов, создать новые каталоги, удалить файлы или выполнить другие административные задачи, вам нужно будет использовать SFTP или FTP.

FISH не так широко используется, как SCP или SFTP, но может быть полезным, когда ресурсы и возможности установки программного обеспечения на стороне сервера сильно ограничены.

Что такое TFTP?

TFTP расшифровывается как Trivial File Transfer Protocol. TFTP намного проще, чем FTP, и выполняет передачу файлов между процессами клиента и сервера. Однако он не обеспечивает аутентификацию пользователя и другие полезные функции, поддерживаемые FTP.

В то время как FTP использует TCP, TFTP использует UDP, что делает его ненадежным протоколом и заставляет его использовать восстановление на уровне приложений с поддержкой UDP.

Как работает TFTP:

- Между заголовком UDP и данными вставлен небольшой заголовок.

- Встроенный заголовок включает в себя различные коды, включая чтение, запись и подтверждение, а также схему нумерации, которая насчитывает 512 байтов данных.

- Предоставленные номера блоков затем используются для подтверждения получения и повторной отправки данных в случае сбоев контрольной суммы.

- TFTP начинает отправку одного блока и ожидает подтверждения перед отправкой другого блока.

FTP vs. SFTP vs. FTPS

While FTPS adds a layer to the FTP protocol, SFTP is an entirely different protocol based on the network protocol SSH (Secure Shell). Unlike both FTP and FTPS, SFTP uses only one connection and encrypts both authentication information and data files being transferred.

What is SFTP?

SFTP (SSH File Transfer Protocol) is a secure FTP protocol that sends files over secure shell (SSH), providing a high level of protection for file transfers. SFTP provides two methods for authenticating connections:

SFTP Authentication: ID & Password

Like FTP, with SFTP you can simply use a user ID and password. However, unlike in FTP these credentials are encrypted, giving SFTP a major security advantage.

SFTP Authentication: SSH Keys

The other authentication method you can use with SFTP is SSH keys. This involves first generating a SSH private key and public key. You then send your SSH public key to your trading partner and they load it onto their server and associate it with your account. When they connect to your SFTP server, their client software will transmit your public key to the server for authentication. If the public key matches your private key, along with any user or password supplied, then the authentication will succeed.

User ID authentication can be used with any combination of key and/or password authentication.

Related Reading: Are SSH Keys or Passwords Better for SFTP Authentication?

Что лучше на роутере — DLNA, Samba или FTP?

Теперь, я думаю, стало понятно, в чем отличие этих вариантов создания через роутер файлового сервера внутри локальной сети. Какой же лучше для работы — FTP, Samba или DLNA?

- Если вы собираетесь использовать внешний диск только для загрузки на него видео или фото для последующего просмотра на другом устройстве, то можно остановиться на DLNA.

- Однако способ не подойдёт, если речь идёт про обмен другими документами, например текстовыми. В этом случае можно запустить FTP сервер. Он легко определяется в сетевом окружении на той же приставке Android Smart TV. Но для работы по ФТП в ряде случаев (например для Windows) нужна установка дополнительных программ.

- В итоге универсальным средством является Самба сервер, или общая папка в локальной сети. На SMB могут храниться любые типы файлов, а доступ к ним будет доступен из любого приложения со всех устройств, подключённых к WiFi сигналу роутера.

Не помогло

SCP против SFTP: Соображения

SCP — это просто функция копирования. SFTP имеет свою собственную среду. Это позволяет перемещать файлы в удаленной системе, изменять каталоги и даже создавать каталоги на удаленном хосте. Как SFTP, так и SCP используют одни и те же процедуры безопасности для обеспечения аутентификации пользователя и защиты передач с шифрованием по соединению. тем не мение, SFTP дает пользователю гораздо больший доступ к функциям для управления операционной системой. Вы будете более склонны использовать SCP для прямой передачи файлов.

В качестве обе системы требуют аутентификации пользователя, существует риск, если вы поместите любое из них в пакетное задание, потому что вам нужно будет указать имя пользователя и пароль при вызове команды. Однако вы можете ограничить вероятность того, что любой пользователь, обнаруживший учетную запись пользователя в удаленной системе, создаст учетную запись пользователя с ограниченным доступом для этого компьютера, что предотвратит доступ любого пользователя, имеющего доступ к этой учетной записи, в любой другой каталог, кроме домашнего каталога учетной записи. Однако эта стратегия сведет на нет многие функции, которые обеспечивают SFTP своими преимуществами..

безопасный перевод на удаленный хост несет меньший риск, если это выполняется с SCP потому что в этот протокол не включен командный язык. SFTP больше подходит для использования системным администратором при выполнении интерактивных ручных задач и переноса на удаленный компьютер.

Vulnerabilities

In addition to encryption and firewalls, SFTP beats FTP in terms of potential vulnerabilities, too. Any vulnerability can potentially be exploited and turned into a data breach. When it comes to inherent vulnerabilities in the file transfer process, FTP has a number of prominent ones.

The first vulnerability is that FTP is prone to human error. Sending a file to the wrong recipient or sending the wrong file altogether can lead to some serious problems for your company. With a greater level of security provided by SFTP, you can minimize the potential for human error. You can also take steps to promote a culture of security awareness within your business to reduce the potential for human error.

Intercepting data is simple with FTP, too. All it takes is the right tools and a little bit of knowledge to take advantage of these vulnerabilities. Even the most amateur hackers can intercept an FTP transfer. Sensitive data is often worth too much to risk a breach.

Again, host keys can present vulnerabilities. Unlike SFTP which uses host keys to verify a recipient’s identity before a transfer takes place, FTP does not. This is yet another way FTP transfers are less secure. All it takes is one accidental transfer to a wrong recipient for a file to be compromised.

When it comes to secure data transfers, SFTP is your best option. You can feel confident that encryption measures are up to compliance standards, and you’re avoiding the inherent vulnerabilities of FTP transfers. Plus, when you find a secure SFTP cloud file sharing solution, you’ll feel confident that you’re taking the appropriate steps to protect your data.

Which SFTP cloud file sharing option is best for your business? Download this free comparison guide to learn more about your options.

Определение и RFC

SFTP был разработан в 1990-х годах и подробно описан в этой спецификации проекта RFC . В отличие от протокола передачи файлов (FTP), STFP обменивается защищенным соединением, инициированным через SSH2, и является протоколом на основе пакетов, вместо текстового протокола, такого как FTP, который, в свою очередь, будет быстрее из-за меньшего количества данных, передаваемых по кабелю, чем Протокол на основе протокола FTP. В отличие от FTP/S, вы не можете отключить шифрование с помощью SFTP, что приятно, когда вы пытаетесь обеспечить, чтобы все соединения были обеспечены и зашифрованы для всех, кто передает файлы.

С помощью SFTP файлы передаются по сети через основное управляющее соединение, вместо того, чтобы открывать новое отдельное соединение для передач, таких как FTP. В результате преимущества этого метода — единое, эффективное и безопасное соединение, передающее данные через брандмауэр, что приводит к более быстрой скорости передачи.

Одним из наиболее упущенных преимуществ использования SFTP и его базового протокола является возможность доставки файлов со всеми их атрибутами, если это необходимо, включая разрешения, время/дату, размер и другую информацию, недоступную при использовании FTP.

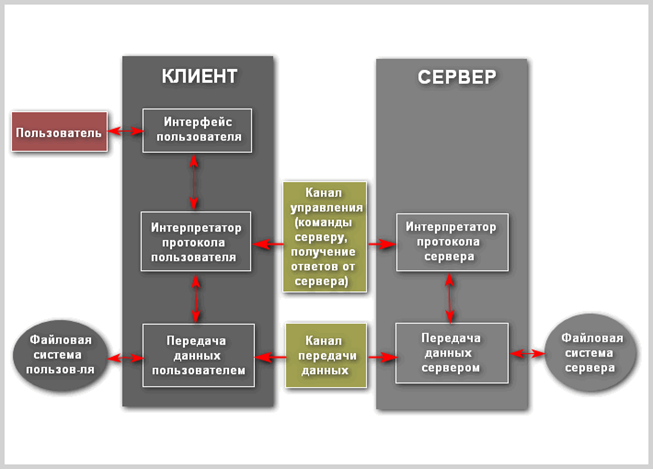

Схема протокола

Взаимодействие «клиент-сервер» при FTP-соединении можно наглядно представить следующим образом:

Безопасный FTP

FTP изначально не задумывался как защищенный, поскольку предназначался для связи между несколькими военными объектами и учреждениями. Но с развитием и распространением интернета опасность несанкционированного доступа возросла во много раз. Возникла необходимость защиты серверов от различного рода атак. В мае 1999 авторы RFC 2577 свели уязвимости в следующий список проблем:

- Скрытые атаки (bounce attacks)

- Спуф-атаки (spoof attacks)

- Атаки методом грубой силы (brute force attacks)

- Перехват пакетов, сниффинг (packet capture, sniffing)

- Захват портов (port stealing)

Обычный FTP не обладает возможностью передачи данных в зашифрованном виде, вследствие чего имена пользователей, пароли, команды и другая информация могут при желании легко и просто быть перехвачены злоумышленниками. Обычное решение этой проблемы — использовать «безопасные», TLS-защищённые версии уязвимых протокола (FTPS) или же другой, более защищённый протокол, вроде SFTP/SCP, предоставляемого с большинством реализаций протокола Secure Shell.

Что такое FTPS?

FTPS эффективно FTP с поддержкой TLS (Транспортный уровень безопасности) шифрование. В прошлом FTPS также использовал SSL (Secure Sockets Layer). SSL сегодня гораздо реже встречается в FTPS из-за множества проблем безопасности. Использование FTPS вместо стандартного FTP позволяет получить функциональность FTP, а также преимущества шифрования и сертификатов.

Существует два основных типа соединений FTPS, неявные и явные. Серверы, использующие неявный FTP, прослушивают соединения через порт 990 вместо порта 21. Как упомянутый FileZilla, неявный FTPS является устаревшим протоколом на данный момент. Это означает, что в наши дни вы не увидите, чтобы неявный FTPS использовался так же часто, как явный FTPS. Явный FTPS (например, FTPES) использует порт 21 как стандартный FTP и позволяет клиенту явно вызывать зашифрованное соединение.

Features to Look For!

When trying to finding the right FTP and SFTP client, start by looking at your data transfer requirements.

Maybe you need an FTP or SFTP client only for transferring a couple of small files once a month.

But on the other hand, you would probably need the client for scheduled automatic backups of large files.

Not all clients have the same capabilities.

Some clients don’t have scheduling capabilities, or can’t transfer files larger than 2GB.

Below are essential criteria that you need to consider when looking for an FTP or SFTP client for Windows.

1. Supported File Transfer Protocols

Regardless of your requirements, you may need something more than just FTP.

Plain FTP is not safe, so you need to consider all the file transfer methods and protocols supported by the client.

Some clients keep it simple with FTP/SFTP, while others ofter more robust support with other mechanisms like WebDAV, HTTP, and SCP.

2. Graphical User Interface (GUI) Usability

Traditional FTP utilities like the cURL, lftp, tnftp, were terrific, but they lacked a GUI. A GUI is a must-have in FTP clients, as they can improve interaction with the user.

An important feature found only in GUIs, is the drag-and-drop, which can help the user to streamline the transferring process.

Another essential element in the GUI is the tabbed interface, which allows a user to swap between multiple connected servers at the same time.

3. Cloud Storage Compatibility/Support

Having a single client perform all your data transfers within LAN, WAN, and even to remote cloud servers is a great advantage.

For now, data are commonly uploaded and downloaded to cloud servers using SSL endpoints with the HTTPS protocol.

Popular cloud server providers like AWS, also support the SFTP protocol to transfer data to their S3 storage.

4. Software License Type

Fortunately, most of the best FTP and SFTP Clients for Windows are 100% free.

Clients like WinSCP and Filezilla are free, and their license is open source.

Other tools like Solar-PuTTY and FTP Voyager, have a proprietary license but are 100% freeware.

But to get the most capabilities and features out of an FTP/SFTP client, you would have to go for a full commercial license product like WS_FTP Professional or Cute FTPv9.

5. Ensure Stable Build (not Beta)

FTP clients such as lftp have been discontinued since 1996, which is not good! Instead, go for software with stable release dates or look for a putty alternative.

A software that is updated frequently will be more secure, fast, and would probably have innovative features.

As an example, you can refer to FileZilla release version history.

6. Large File Transfers Resume/Pause

According to the ubuntuforums.org: 2007, the 2GB data transfer limit is a known bug in many FTP clients.

Make sure that the client can transfer large files, especially over 2GB. Another feature useful here is the pause/resume.

Настройка FileZilla

Если вы внимательно прочли наш обзор на FTP-клиенты, то смогли сделать вывод, что FileZilla — оптимальный вариант для большинства задач. Так что рассмотрим его базовую настройку под FTP-сервер.

Для начала установим наш клиент. Установщик предлагает пять типов установки:

- Standart — оптимальный вариант для первой установки. Этого будет достаточно для полноценной работы сервера.

- Full — установщик помимо самой программы скопирует на ваш компьютер ее исходный код. Эта опция нужна разработчикам, которые могут захотеть подстроить FileZilla под себя.

- Service only — будет установлен только FTP-сервис. Графического интерфейса для доступа к серверу не будет. Это бывает нужно, если файлохранилище расположено на этом ПК, а управлять им вы собираетесь с другого устройства.

- Interface only — противоположность предыдущего пункта. Установится не сервис, а только интерфейс для управления им.

- Custom — выберите опции, которые вам нужны, из списка, и установите только их. Этот тип установки требуется только опытным пользователям, а также при переустановке FileZilla.

Перед началом установки утилита спросит, какой порт использовать для управления сервером. По умолчанию это 14147, но лучше сразу сменить его на какой-либо другой, чтобы не подвергать опасности свой ПК.

Как только FTP-клиент FileZilla установлен, приступим к настройке сервера:

- Откройте программу и выберите меню «Файл» -> «Менеджер сайтов» (горячие клавиши по умолчанию — Ctrl+S).

- Нажмите слева внизу кнопку «Новый сайт».

- На вкладке «Общие» введите данные сервера. В поле «Хост» впишите имя сервера, «Порт» — 21 (как правило; если вы уверены, что у вас другой номер порта, укажите его). Заполните поля «Пользователь» и «Пароль». В выпадающем меню «Протокол» нужно выбрать «FTP — протокол передачи файлов», если он не выбран. Остальные ячейки можно не трогать.

- Теперь перейдите на вкладку «Настройки передачи». Установите пассивный режим передачи флажком. Остальные настройки можно не трогать. При желании ограничьте количество подключений, поставив галочку и указав соответствующее число в поле ниже.

- Нажмите «Соединиться». Настройка FTP-клиента FileZilla завершена!

Теперь вы можете закачивать файлы на сервер, скачивать их с удаленного сервера, а также изменять и удалять их (если ваш пользовательский профиль предусматривает такие возможности). Загружать файлы на сервер можно как с помощью меню «Файл» -> «Закачать на сервер», так и с помощью функции Drag’n’Drop, которая поддерживается клиентом FileZilla на всех ОС.

Аутентификация на основе SSH2-ключей

В диалоге настроек FileZilla есть отдельная встроенная страница управления ключами, что позволяет сохранить открытый (SSH) ключ и одновременно защитить и автоматизировать процесс подключения к удаленному серверу.

Требования

На данном этапе понадобится пара SSH-ключей; чтобы создать SSH-ключи, обратитесь к руководствам:

- Windows: Создание SSH-ключей для подключения к VPS с помощью PuTTY

- Mac OSX/Linux: Как настроить SSH-ключи.

Получив пару ключей, следуйте дальнейшим инструкциям руководства.

Откройте клиент FileZilla.

В верхней части главного экрана нажмите на Edit и выберите Settings.

В левой части меню разверните раздел Connection и выберите SFTP.

Затем нажмите кнопку Add keyfile… и, просмотрев каталоги на локальном компьютере, выберите файл закрытого ключа.

Теперь в верхней части главного экрана FileZilla нажмите на File и выберите Site Manager.

В завершение нажмите на кнопку New Site в левой части Site Manager и введите уникальное имя в My Sites, что в дальнейшем позволит легко определить этот конкретный удаленный сервер.

Теперь перейдите на вкладку General и заполните поля Host (укажите IP-адрес или FQDN) и Port (по умолчанию 22).

В выпадающем меню Protocol выберите SFTP-SSH File Transfer Protocol.

В выпадающем меню Logon Type выберите Interactive.

Примечание для пользователей PuTTY, открытые ключи которых защищены паролем: Если исходный файл .ppk защищен паролем, при импорте ключа FileZilla будет конвертировать этот файл в незащищенный. До версии 3.0.10 защищен паролем файл ключа не поддерживается.

При необходимости защитить файл ключа паролем FileZilla позволяет использовать инструмент PuTTY под названием Pageant.

Просто запустите Pageant. В системном трее появится значок Pageant.

Щелкните правой кнопкой мыши на иконке, выберите Add Key и укажите файл закрытого ключа (.ppk). Затем введите пароль.

В завершение запустите FileZilla и подключитесь к виртуальному выделенному серверу через SFTP с помощью SSH2, указав имя пользователя и пропустив пароль (завершив, не забудьте закрыть Pageant).

Secure File Тransfer Protocol

Итак, теперь мы знаем, как FTPS обеспечивает безопасность ваших файлов, пришло время взглянуть на SFTP (протокол безопасной передачи файлов).

SFTP был разработан как расширение SSH (Secure Shell Protocol) – ознакомьтесь с нашей статьей для полного ознакомления .

SSH – это способ удаленного входа на один компьютер с другого по незащищенной сети через защищенный канал.

Когда вы комбинируете SSH и FTP, вы получаете SFTP – метод передачи файлов по защищенному соединению. SFTP шифрует ваши файлы и данные, а затем отправляет их через защищенный поток данных оболочки.

Вы инициируете соединение, создавая или получая учетные данные, которые вам нужно будет ввести в SFTP-клиент. Это аутентифицирует вас как пользователя и позволяет начать соединение.

Вы также можете подключиться через терминал командной строки, но вам все равно нужно будет войти в систему, чтобы подтвердить себя как одобренный пользователь.