Профессия криптограф (шифровальщик)

Содержание:

Сертификаты

Верификация сертификата в операционной системе Microsoft Windows XP

Сертификаты, как правило, используются для обмена зашифрованными данными в больших сетях. Криптосистема с открытым ключом решает проблему обмена секретными ключами между участниками безопасного обмена, однако не решает проблему доверия к открытым ключам. Так как существует возможность замены злоумышленником открытого ключа и перехвата зашифрованного этим ключом сообщения с целью последующей расшифровки собственным закрытым ключом. Подробнее об этом смотрите в статье Криптография.

Идеей сертификата понимается наличие третьей стороны, которой доверяют две другие стороны информационного обмена. Предполагается, что таких третьих сторон немного, и их открытые ключи известны всем остальным пользователям заранее. Таким образом, подлог открытого ключа третьей стороны легко выявляется.

Если пользователь А сформирует сертификат со своим открытым ключом, и этот сертификат будет подписан третьей стороной С, то любой пользователь сети, доверяющий условной стороне С, сможет удостовериться в подлинности открытого ключа пользователя А. В централизованной инфраструктуре в роли стороны С выступает удостоверяющий центр. В сетях доверия С может быть любым пользователем, и следует ли доверять этому пользователю, удостоверившему ключ пользователя А, решает сам отправитель сообщения.

Структура сертификата

Перечень обязательных и необязательных требований, предъявляемых к сертификату, определяется стандартом на его формат (например, X.509). Как правило, сертификат включает в себя следующие поля:

- имя владельца сертификата (имя пользователя, которому принадлежит сертификат)

- один или более открытых ключей владельца сертификата

- имя удостоверяющего центра

- серийный номер сертификата, присвоенный удостоверяющим центром

- срок действия сертификата (дата начала действия и дата окончания действия)

- информация об использованных криптографических алгоритмах

- электронная цифровая подпись, сгенерированная с использованием секретного ключа удостоверяющего центра (подписывается результат хэширования всей информации, хранящейся в сертификате).

Верификация сертификата

Доверие любому сертификату пользователя определяется на основе цепочки сертификатов. Причем начальным элементом цепочки является сертификат центра сертификации, хранящийся в защищенном персональном справочнике пользователя.

Процедура верификации цепочки сертификатов проверяет связанность между именем владельца сертификата и его открытым ключом. Она подразумевает, что все верные цепочки начинаются с сертификатов, изданных одним доверенным центром сертификации. Под доверенным центром понимается главный ЦС, открытый ключ которого содержится в самоподписанном сертификате. Такое ограничение упрощает процедуру верификации, хотя наличие самоподписанного сертификата и его криптографическая проверка не обеспечивают безопасности. Для обеспечения доверия к открытому ключу такого сертификата должны быть применены специальные способы его распространения и хранения, так как на данном открытом ключе проверяются все остальные сертификаты.

Криптографическая система с открытыми ключами, использующая сертификаты, позволяет реализовать по настоящему защищенные системы, использующие современные технологии и сети передачи данных. Стандартизация в этой области позволяет различным приложениям взаимодействовать между собой, используя единую инфраструктуру открытых ключей.

Шифрование для всех

В прошлом из-за высоких требований к мощности компьютера RSA-шифрование было доступно только избранным — правительству, военным, крупным корпорациям. Фил Циммерман решил открыть его для всех. Он разработал программу Pretty Good Privacy (PGP) и выложил ее в свободный доступ в июне 1991-го.

Циммерман обошел высокие требования к вычислительной мощности, характерные для асимметричного шифрования, реализовав гибридный алгоритм. Сообщение шифровалось симметричным ключом, затем тот кодировался асимметричными методами и отправлялся вместе с сообщением.

Первым сотрудником, нанятым Филом Циммерманом, стал Хэл Финни. Финни первым же проявил интерес к концепции биткоина, предложенной в 2008 году неким Сатоси Сакамото.

В 1990-х ряд попыток создать частные цифровые деньги, защищенные асимметричным шифрованием, завершился провалом. Дэвид Чаум разработал DigiCash, однако все транзакции в его проекте проверялись централизованно. Проект потерпел неудачу, а компания в 1998 году объявила о банкротстве.

В 1997-м британский исследователь Адам Бек придумал HashCash. В этом проекте для создания новых монет использовался метод Proof-of-Work. HashCash провалился, поскольку монеты можно было использоваться только один раз: когда пользователь хотел что-либо купить, ему приходилось добывать новые монеты.

Хэл Финни решил проблему HashCash, предложив первую многоразовую систему Proof-of-Work (RPOW). Он попытался создать собственные цифровые деньги под названием CRASH (CRypto cASH), однако проект потерпел неудачу.

Прибор Вави

1916 год

Идея шифратора Джефферсона возродилась в России. В 1916 году подпоручиком Попазовым было изготовлено шифровальное устройство, впоследствии названное «Прибор Вави». Устройство по своей идее было адекватно «цилиндру Джефферсона», но вместо дисков на оси имелись 20 колец, надетых на цилиндр вплотную друг к другу, которые могли вращаться на нем. На ребрах (цилиндрических поверхностях) колец был нанесены смешанные алфавиты (30 букв), а на первом и последнем — 20-м кольцах были нанесены упорядоченно цифры от 1 до 30. При заданном расположении колец на цилиндре ключом шифра являлись: цифра, например, 5 и буква, например Б, а также «ключ шага» — две буквы, например, АГ. Сообщение делилось на части по 17 букв. Для зашифрования фразы «Прибор Вави Попазова …» на первом кольце отыскивалась ключевая цифра 5. Напротив этой цифры поворотом второго кольца ставилась ключевая буква Б. Затем напротив них поворотами остальных колец выставлялась фраза из 17 букв «Прибор Вави Попазов…». Эта часть текста заменялась на другие буквы с параллельных строк ключа шага АГ. А — строка, соответствующая букве А на втором кольце. Вторая аналогичная строка начиналась с буквы Г второго кольца. Буква П заменялась буквой Ж 3-го кольца на строке А, Р — буквой Э, стоящей в 3 кольце на строке Г. Таким образом шифрованные буквы брались поочередно, то со строки А, то со строки Г.

Частотный анализ

Простые шифры

Частотный анализ использует гипотезу о том, что символы или последовательности символов в тексте имеют некоторое вероятностное распределение, которое сохраняется при шифровании и дешифровании.

Этот метод один из самых простых и позволяет атаковать шифры простой замены, в которых символы в сообщении заменяются на другие согласно некоторому простому правилу соответствия.

Однако такой метод совершенно не работает, например, на шифрах перестановки. В них буквы или последовательности в сообщении просто меняются местами, но их количество всегда остается постоянным, как в анаграммах, поэтому ломаются все методы, основанные на вычислении частот появления символов.

Для полиалфавитных шифров — шифров, в которых циклически применяются простые шифры замены — подсчет символов так же не будет эффективен, поскольку для кодировки каждого символа используется разный алфавит. Число алфавитов и их распределение так же неизвестно.

Шифр Виженера

Один из наиболее известных примеров полиалфавитных шифров — шифр Виженера. Он довольно прост в понимании и построении, однако после его создания еще 300 лет не находилось способа взлома этого шифра.

Пусть исходный текст это: МИНДАЛЬВАНГОГ

-

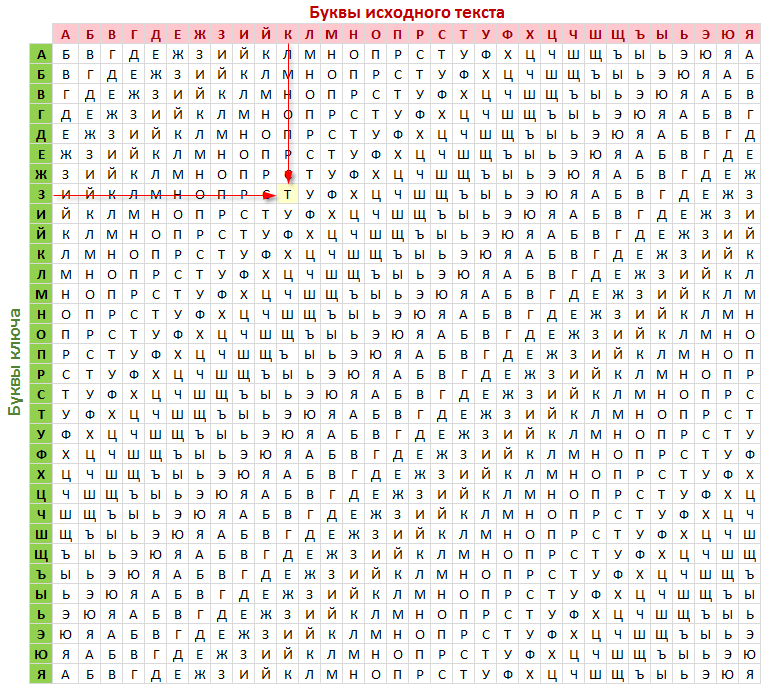

Составляется таблица шифров Цезаря по числу букв в используемом алфавите. Так, в русском алфавите 33 буквы. Значит, таблица Виженера (квадрат Виженера) будет размером 33х33, каждая i-ая строчка в ней будет представлять собой алфавит, смещенный на i символов.

-

Выбирается ключевое слово. Например, МАСЛО. Символы в ключевом слове повторяются, пока длина не достигнет длины шифруемого текста: МАСЛОМАСЛОМАС.

-

Символы зашифрованного текста определяются по квадрату Виженера: столбец соответствует символу в исходном тексте, а строка — символу в ключе. Зашифрованное сообщение: ЩЙЯРПШЭФМЬРПХ.

Этот шифр действительно труднее взломать, однако выделяющиеся особенности у него все же есть. На выходе все же не получается добиться равномерного распределения символов (чего хотелось бы в идеале), а значит потенциальный злоумышленник может найти взаимосвязь между зашифрованным сообщением и ключом. Главная проблема в шифре Виженера — это повторение ключа.

Взлом этого шифра разбивается на два этапа:

-

Поиск длины ключа. Постепенно берутся различные образцы из текста: сначала сам текст, потом текст из каждой второй буквы, потом из каждой третьей и так далее. В некоторый момент можно будет отвергнуть гипотезу о равномерном распределении букв в таком тексте — тогда длина ключа считается найденной.

-

Взлом нескольких шифров Цезаря, которые уже легко взламываются.

Поиск длины ключа — самая нетривиальная здесь часть. Введем индекс совпадений сообщения m:

где n — количество символов в алфавите и

p_i — частота появления i-го символа в сообщении. Эмпирически были найдены индексы совпадений для текстов на разных языков. Оказывается, что индекс совпадений для абсолютно случайного текста гораздо ниже, чем для осмысленного текста. С помощью этой эвристики и находится длина ключа.

Другой вариант — применить критерий хи-квадрат для проверки гипотезы о распределении букв в сообщении. Тексты, получаемые выкидыванием некоторых символов, все равно остаются выборкой из соответствующего распределения. Тогда в критерии хи-квадрат вероятности появления символов можно выбрать используя частотные таблицы языка.

Трудоустройство, зарплата, карьера

У криптографа есть множество вариантов трудоустройства. Он может занимать должность шифровальщика, инженера по криптозащите, специалиста по тайнописи и трудиться в любых смежных областях.

Места работы:

- IT-компания;

- частная или государственная фирма (отдели информационной безопасности);

- структуры Министерства обороны РФ;

- шифрорган ФСБ России.

Заработная плата у криптографа довольно высокая. Её минимальная планка находится на уровне 35 тыс. рублей, а максимальная — 220 тыс. рублей. Размер оклада зависит от места работы, квалификации специалиста, опыта и степени доверия.

Эней

400 лет до н.э.

Диск Энея

Диск Энея

Диск Энея — криптографическое устройство представляющее собой диск диаметром 10—15 см с отверстиями по числу букв алфавита. Придуман полководцем Энеем Тактиком в IV века до н. э.. Для записи сообщения использовалась нитка, которая протягивалась через отверстия в диске, соответствующее буквам сообщения. В середине диска было еще два отверстия. Для обозначения двух одинаковых букв, идущих подряд необходимо было продеть нитку через середину. Линия, образующаяся двумя отверстиями по середине, указывала на первую букву алфавита.

Линейка Энея

Первым действительно криптографическим инструментом можно назвать линейку Энея, основанным на шифре замены. Устройство представляет собой линейку с отверстиями по числу букв алфавита, катушкой и прорезью.

Книжный шифр

У Энея была еще одна техника тайнописи, названная «книжный шифр». Суть ее заключалась в незаметных пометках рядом с буквами в книге или другом документе. Обычно пометками служили игольные дырки над буквами.

Древний Египет

Зарождение

4000 до н.э.

Египетские иероглифы

Египетские иероглифы

Почти четыре тысячи лет назад в городе Менет-Хуфу на берегу Нила некий египетский писец нарисовал иероглифы, рассказавшие историю жизни его господина. Сделав это, он стал родоначальником документально зафиксированной истории криптографии.

Это не была криптография в современном смысле. В те времена классические иероглифы заменяли более редкими для красноречия. Это было умышленное преобразование письменных символов, что является одним из основных идей шифрования. Замена делала текст более важным, что восхваляло героя, о котором шло повествование.

Одним из примеров являются тексты прославления знатного вельможи Хнумхотепа II (XIX в. до н. э.), найденные в хорошо сохранившейся гробнице в местности Бени-Хасан. Тексты не были полноценным шифром. Только некоторые привычные иероглифы были заменены необычными.

Но со временем многие надписи стали преследовать другую, самую важную для криптографии цель — секретность. В некоторых случаях секретность была нужна для усиления тайны и, следовательно, колдовской силы текстов.

Итак, добавление элемента секретности в преобразование иероглифов породило криптографию. Правда, это напоминало скорее игру, поскольку преследовалась цель задержать разгадку только на самое короткое время. Поэтому криптоанализ также заключался всего лишь в раскрытии головоломки. Таким образом, древнеегипетский криптоанализ был квазинаукой, в отличие от криптоанализа современного, ставшего чрезвычайно серьезной областью научных знаний.

Страницами истории

«Тайнопись» — вот что такое криптография. Возможно, такое название придумали древние греки, так как данный термин складывается из двух греческих слов — «крифто» и «графо», то есть, «скрываю, прячу» и «пишу». Это наука, специализирующаяся на передаче секретных сообщений. Первый научный труд о криптографии принадлежит Энею Тактику. Еще самые первые древние цивилизации пытались разработать надежные системы защиты тайных посланий. Первые такие системы были созданы в Китае, а вот шифровкой данных занимались еще в Древнем Египте и Месопотамии.

Особенно активно криптография развивалась в эпоху Средневековья. Тогда шифровками пользовались купцы и дипломаты. Золотым веком тайнописи стала эпоха Возрождения, тогда Фрэнсис Бэкон изучал, что такое криптография и в чем заключается ее практическое применение. Именно он описал 7 методик скрытого текста и предложил двоичный способ шифровки. Ее аналог используется в современном программировании.

Сильно повлияло на развитие криптографии появление телеграфа

Тогда передаваемая информация перестала быть секретной, и отправители сосредоточили свое внимание на шифровании сообщений

Терминология

- Открытый (исходный) текст — данные (не обязательно текстовые), передаваемые без использования криптографии или другими словами незашифрованные данные.

- Шифротекст ,шифрованный (закрытый) текст — данные, полученные после применения криптосистемы (обычно — с некоторым указанным ключом). Другое название:криптограмма.

- Шифр ,криптосистема — семейство обратимых преобразований открытого текста в шифрованный.

- Ключ — параметр шифра, определяющий выбор конкретного преобразования данного текста. В современных шифрах криптографическая стойкость шифра целиком определяется секретностью ключа (принцип Керкгоффса). Также выделяютключ шифрования (encription key ) иключ расшифрования (decryption key )

- Шифрование — процесс нормального применения криптографического преобразования открытого текста на основе алгоритма и ключа, в результате которого возникает шифрованный текст.

- Расшифровывание — процесс нормального применения криптографического преобразования шифрованного текста в открытый.

- Асимметричный шифр ,двухключевой шифр ,шифр с открытым ключом — шифр, в котором используются два ключа, шифрующий и расшифровывающий. При этом, зная лишь ключ зашифровывания, нельзя расшифровать сообщение, и наоборот.

- Открытый ключ — тот из двух ключей асимметричной системы, который свободно распространяется. Шифрующий для секретной переписки и расшифровывающий — для электронной подписи.

- Секретный ключ ,закрытый ключ — тот из двух ключей асимметричной системы, который хранится в секрете.

- Криптоанализ — наука, изучающая математические методы нарушения конфиденциальности и целостности информации.

- Криптоаналитик — учёный, создающий и применяющий методы криптоанализа.

- Криптография и криптоанализ составляют криптологию , как единую науку о создании и взломе шифров (такое деление привнесено с запада, до этого в СССР и России не применялось специального деления ).

- Криптографическая атака — попытка криптоаналитика вызвать отклонения в атакуемой защищённой системе обмена информацией. Успешную криптографическую атаку называютвзлом иливскрытие .

- Дешифрование (дешифровка) — процесс извлечения открытого текста без знания криптографического ключа на основе известного шифрованного. Термин дешифрование обычно применяют по отношению к процессу криптоанализа шифротекста (криптоанализ сам по себе, вообще говоря, может заключаться и в анализе криптосистемы, а не только зашифрованного ею открытого сообщения).

- Криптографическая стойкость — способность криптографического алгоритма противостоять криптоанализу.

- Имитозащита — защита от навязывания ложной информации. Другими словами, текст остаётся открытым, но появляется возможность проверить, что его не изменяли ни случайно, ни намеренно. Имитозащита достигается обычно за счёт включения в пакет передаваемых данных имитовставки.

- Имитовставка — блок информации, применяемый для имитозащиты, зависящий от ключа и данных.

- Электронная цифровая подпись , илиэлектронная подпись — асимметричная имитовставка (ключ защиты отличается от ключа проверки). Другими словами, такая имитовставка, которую проверяющий не может подделать.

- Центр сертификации — сторона, чья честность неоспорима, а открытый ключ широко известен. Электронная подпись центра сертификации подтверждает подлинность открытого ключа.

- Хеш-функция — функция, которая преобразует сообщение произвольной длины в число («свёртку») фиксированной длины. Для криптографической хеш-функции (в отличие от хеш-функции общего назначения) сложно вычислить обратную и даже найти два сообщения с общей хеш-функцией.

- Гибри́дная криптосисте́ма — это система шифрования, совмещающая преимущества криптосистемы с открытым ключом с производительностью симметричных криптосистем.

А причем тут вообще шифровальные средства?

- средства имитозащиты

- средства электронной цифровой подписи

- средства кодирования

- средства изготовления криптографических ключей

- сами криптографические ключи

- системы, оборудование и компоненты, разработанные или модифицированные для выполнения криптоаналитических функций

- системы, оборудование и компоненты, разработанные или модифицированные для применения криптографических методов генерации расширяющегося кода для систем с расширяющимся спектром, включая скачкообразную перестройку кодов для систем со скачкообразной перестройкой частоты

- системы, оборудование и компоненты, разработанные или модифицированные для применения криптографических методов формирования каналов или засекречивающих кодов для модулированных по времени сверхширокополосных систем.

Тарабарщина, цифирь и другие шифры

Работы арабских ученых способствовали появлению полиалфавитных шифров, более стойких к расшифровке, в которых использовались сразу несколько алфавитов. Однако люди Средневековья продолжали пользоваться простыми шифрами, основанными на замене букв другими буквами или цифрами, неправильном написании букв и т.д. В Средние века в Европе считалось, что криптография была тесно связана с магией и каббалой.

Интересно, что в Древней Руси тоже были свои способы тайнописи, например литорея, которая делилась на простую и мудрую. В мудрой версии шифра некоторые буквы заменялись точками, палками или кругами. В простой литорее, которая еще называлась тарабарской грамотой, все согласные буквы кириллицы располагались в два ряда. Зашифровывали письмо, заменяя буквы одного ряда буквами другого.

Еще одним известным шифром Древней Руси была цифирь, когда буквы, слоги и слова заменялись цифрами. Иногда для усложнения в шифр добавлялись математические действия, и было непросто разгадать подобную загадку: «Десятерица сугубая и пятерица четверицею, единица четверицею сугубо и десятерица дващи».

Тайнопись XVI века, в основе которой числовые значения церковнославянских букв

В эпоху Возрождения криптография переживает подъем. Начинается период формальной криптографии, связанный с появлением формализованных, более надежных шифров. Над некоторыми загадками ученых Ренессанса криптографы последующих лет бились столетиями.

Около 1466 года итальянский ученый Леон Альберти изобретает шифровальный диск, состоящий из двух частей: внешней и внутренней. На неподвижном внешнем диске был написан алфавит и цифры. Внутренний подвижный диск также содержал буквы и цифры в другом порядке и являлся ключом к шифру. Для шифрования нужно было найти нужную букву текста на внешнем диске и заменить ее на букву на внутреннем, стоящую под ней. После этого внутренний диск сдвигался, и новая буква зашифровывалась уже с новой позиции. Таким образом, шифр Альберти стал одним из первых шифров многоалфавитной замены, основанных на принципе комбинаторики. Кроме того, Леон Альберти написал одну из первых научных работ по криптографии − «Трактат о шифрах».

Шифровальный диск Леона Альберти

Здесь стоит упомянуть такое явление, как стеганография, которому в работе Альберти также было уделено внимание. Если с помощью шифра пытаются утаить смысл информации, то стеганография позволяет скрыть сам факт передачи или хранения данных

То есть текст, спрятанный с помощью этого метода, вы примите за картинку, кулинарный рецепт, список покупок или, например, кроссворд. Или вообще не увидите его, если он будет написан молоком, лимонным соком или с помощью особых чернил. Часто методы стеганографии и криптографии объединялись в одном послании.

Прорывом в криптографии стала книга «Полиграфия» аббата Иоганеса Тритемия 1518 года, рассказывающая в том числе о шифрах с полиалфавитной заменой. Самым известным шифровальщиком XVI века считается дипломат и алхимик из Франции Блез де Виженер, придумавший абсолютно стойкий шифр, в котором использовалось 26 алфавитов, а порядок использования шифра определялся знанием пароля. Можно сказать, что шифр Виженера представлял собой комбинацию нескольких уже упоминавшихся шифров Цезаря.

Криптограф — профессия на все времена

05 мая 2019

5 мая люди очень редкой профессии отмечают свой профессиональный праздник.

Это шифровальщики.

В 1921 году в этот день, согласно Постановлению Совета Народных Комиссаров РСФСР, была создана криптографическая служба для защиты информации и передачи данных за пределы страны.

С появлением радио и телеграфа в 20-м веке криптографическое дело стало очень популярным.

В связи с этим были изобретены новые методы шифрования.

Один из важнейших векторов развития шифрования связан с военным делом.

Во время Второй мировой войны советские инженеры совершили прорыв в области шифрования.

С 1941 по 1947 год было передано более 1,6 миллиона зашифрованных телеграмм и кодограмм.

Нагрузка на каналы связи иногда доходила до 1,5 тыс. телеграмм в сутки.

Этот поток позволил получить наиболее важную информацию в кратчайшие сроки, что сказалось на скорости принятия решений.

Кодировщики должны были работать в исключительных условиях: под огнём, в окопах и блиндажах.

В соответствии с инструкциями Генерального штаба им была обеспечена повышенная безопасность, но случилось и так, что вместо охраны шифровальщик ставил перед собой канистру с бензином, складывал рядом гранаты и доставал из кобуры пистолет.

Жизнь была вторична.

Первично — материал, прошедший шифрование или дешифрование.

Кстати, из частично рассекреченных архивов вермахта известно, что немецкое командование обещало щедрую награду за поимку русского криптографа: железный крест, отпуск в Германию и поместье в Крыму.

В годы войны советские шифровщики проделали огромную работу.

К весне 1942 года было расшифровано около 50 тысяч немецких телеграмм и радиограмм.

Важнейшую роль сыграла советская криптографическая служба в победе советских войск в битве за Москву.

Разработчики шифров обеспечили существенную безопасность советских линий связи, а расшифровщики успешно перехватывали и расшифровывали криптограммы противника.

Героическая и напряженная работа персонала службы криптографии во время войны была высоко оценена командованием.

За образцовое выполнение правительственных заданий 54 специалиста были награждены орденами и медалями уже в начале войны.

Всего криптографическими школами подготовлено и отправлено на фронт более 5 тысяч специалистов.

В СССР криптография была полностью закрытой дисциплиной, которая использовалась исключительно для нужд обороны и государственной безопасности, и поэтому не было необходимости в публичном освещении достижений в этой области.

В архивах этого направления хранятся тысячи документов, классифицированных как «секретные», и поэтому информация о многочисленных достоинствах советской военной криптографической школы недоступна для общественности.

В настоящее время криптографы занимаются разработкой шифровальных и криптографических программных систем.

Это действительно внимательные, усердные и трудолюбивые люди.

Их работа требует максимальной концентрации, потому что даже то, что обычному человеку покажется мелочью, может сыграть свою роль.

Имена некоторых криптографов и разработчиков программ безопасности широко известны.

Среди них — Евгений Касперский, окончивший 4-й (технический) факультет Высшей школы КГБ (сейчас Институт криптографии, связи и информатики Академии ФСБ России).

Но большинство имен по понятным причинам неизвестны широкой аудитории.

Формирование отечественной криптографической службы продолжается уже много десятилетий.

Принципы и основы этой работы, её формы и методы, приёмы и методы были разработаны несколькими поколениями советских и российских криптографов.

В этой истории, как и в истории любой науки, были победы и поражения, успехи и неудачи, великие и трагические страницы.

Все они — наше национальное достояние, наша гордость, память, боль и победа.

_____

Литература

- А. Ю. Винокуров. ГОСТ не прост..,а очень прост, М., Монитор.-1995.-N1.

- А. Ю. Винокуров. Еще раз про ГОСТ., М., Монитор.-1995.-N5.

- А. Ю. Винокуров. Алгоритм шифрования ГОСТ 28147-89, его использование и реализация для компьютеров платформы Intel x86., Рукопись, 1997.

- А. Ю. Винокуров. Как устроен блочный шифр?, Рукопись, 1995.

- М. Э. Смид, Д. К. Бранстед. Стандарт шифрования данных: прошлое и будущее.

/пер. с англ./ М., Мир, ТИИЭР.-1988.-т.76.-N5.

- Системы обработки информации. Защита криптографическая. Алгоритм криптографического преобразования ГОСТ 28147-89, М., Госстандарт, 1989.

- Б. В. Березин, П. В. Дорошкевич. Цифровая подпись на основе традиционной криптографии//Защита информации, вып.2.,М.: МП «Ирбис-II»,1992.

- W.Diffie,M.E.Hellman. New Directions in cryptography// IEEE Trans.

Inform. Theory, IT-22, vol 6 (Nov. 1976), pp. 644—654.

- У.Диффи. Первые десять лет криптографии с открытым ключом. /пер. с англ./ М., Мир, ТИИЭР.-1988.-т.76.-N5.

- Водолазкий В., «Стандарт шифрования ДЕС», Монитор 03-04 1992 г. С.

- Воробьев, «Защита информации в персональных ЗВМ», изд. Мир, 1993 г.

- Ковалевский В., «Криптографические методы», Компьютер Пресс 05.93 г.

- Мафтик С., «Механизмы защиты в сетях ЭВМ», изд. Мир, 1993 г.

Хеш-функции

Хешированием (от англ. hash) называется преобразование исходного информационного массива произвольной длины в битовую строку фиксированной длины.

Алгоритмов хеш-функций немало, а различаются они своими характеристиками – криптостойкостью, разрядностью, вычислительной сложностью и т.д.

Нас интересуют криптографически стойкие хеш-функции. К таким обычно предъявляют два требования:

- Для заданного сообщения С практически невозможно подобрать другое сообщение С’ с таким же хешем

- Практически невозможно подобрать пар сообщений (СС’), имеющих одинаковый хеш.

Требования называются стойкостью к коллизиям первого рода и второго рода соответственно.

Для таких функций остается важным и другое требование: при незначительном изменении аргумента должно происходить значительное изменение самой функции. Таким образом, значение хеша не должно давать информации даже об отдельных битах аргумента.

Примеры хеш-алгоритмов

- Adler-32

- CRC

- SHA-1

- SHA-2 (SHA-224, SHA-256, SHA-384, SHA-512)

- HAVAL

- MD2

- MD4

- MD5

-

N-Hash

- RIPEMD-256

- RIPEMD-320

- Skein

- Snefru

- Tiger (TTH)

- Whirlpool

- ГОСТ Р34.11-94 (ГОСТ 34.311-95)

- IP Internet Checksum (RFC 1071)