Phishing attacks

Содержание:

- Суть фишинговых атак

- Как защитить себя от фишинга?

- Как защититься от фишинга

- Как защитить себя?

- Vishing (вишинг)

- 3. Whaling

- Какую цель преследует фишинг

- Виды фишинга

- Пример фишинга в интернете

- Что такое фишинг

- What can individuals and organizations do to prevent being targeted by phishing attacks?

- Составляющие фишинга

- Мошеннические действия

- Как обезопаситься

- Phishing techniques

- Спам письма

- Coronavirus Phishing Scams and malware threats

- Несанкционированный доступ

Суть фишинговых атак

Вся тонкая ирония, обуславливающая такой опасный вид преступления как phishing attack, заключается в прямой этимологической идентичности двух процессов.

По сути, фишингом называют обычную ловлю рыбы, где человек, пользуясь удочкой, ждёт поклёвки, подсекает и получает желаемый трофей.

Действует в киберпространстве аналогичная методика, только роль удочки выполняют специальные инструменты и подходы, а добычей “рыбака” являются ценные сведения, деньги, значимая информация.

В интернете суть фишинга такая:

- злоумышленник распространяет некую наживку с заманчивыми свойствами;

- ожидает момент “поклёвки” – пользователь очень заинтересовывается предложением/предупреждением;

- мошенник выполняет “подсечку” с завладением нужными данными.

Для подобных схем, различающихся нюансами, техниками исполнения и методами реализации, применяется реверсная инженерия, усиленная технологичными моментами, связанными с компьютерами.

Как защитить себя от фишинга?

К сожалению, нет такого инструмента, который бы гарантировал высокий уровень защиты от такого рода мошенников. Чтобы их избежать, нужно использовать несколько элементов. Наиболее важными из них являются здравый смысл и ограниченная уверенность в каждом сообщении. Помните, мы на переднем крае борьбы с преступниками и только от вас зависит, насколько эффективно вы сможете им противостоять.

Также рекомендуется использовать антивирусные программы, несмотря на то, что они не смогут указать, что просматриваемая электронная почта является фишинговой, но они смогут заблокировать некоторые небезопасные сайты и вложения. Уверен, что антивирусное ПО обязательно поможет вам защитить компьютеры и персональные данные.

Также важно использовать актуальное программное обеспечение, в частности операционные системы, потому что новые уязвимости и проблемы безопасности постоянно обнаруживаются разработчиками и обезвреживаются. Помните, что только использование самых последних версий ОС гарантирует получение своевременных обновлений безопасности

Хорошей практикой также является использование двухэтапной проверки личности пользователя в web-сервисах. Она широко используется в электронном банкинге, но доступна во все большем количестве сервисов и веб-сайтов. Двухэтапная (или двухкомпонентная) проверка состоит в вводе дополнительного кода в дополнение к традиционному паролю и логину

Код для входа может быть отправлен вам по электронной почте, в SMS или сгенерирован приложением, предоставленным поставщиком услуг. Существуют также сторонние программы, которые позволяют связывать учетные записи со многими веб-сайтами и создавать коды в одном месте, например, на вашем смартфоне.

Однако наиболее удобной формой двухэтапной проверки являются физические ключи безопасности U2F, которые устраняют необходимость переписывать пароли и коды в блокнот. Просто вставляете ключ в USB-порт компьютера, тем самым связываясь с поддерживаемыми службами для авторизации.

Фишинг представляет собой огромную угрозу, поскольку, согласно некоторым исследованиям, он является не только причиной потери денег многими пользователями, но и основной причиной утечки данных компаний. Однако, как мы показали в этой статье, в большинстве случаев намерения киберпреступников легко распознать и предотвратить их.

Как защититься от фишинга

Прежде всего, следует научиться вычислять фишинг самостоятельно, а при получении писем, в которых содержится просьба «подтвердить» учетную запись, незамедлительно связаться с компанией, с целью установления подлинности сообщения.

Вместо того, чтобы использовать гиперссылки, следует вручную вводить URL-адрес компании в браузере. Подавляющее большинство сообщений, приходящих от реальных сервисов, содержит в себе определенную информацию, недоступную для начинающих фишеров, такую как имя, либо последние цифры счета, хотя это лишь несколько снижает риски. Стоит отметить, что ссылка на фишинговый сайт может содержаться и в сообщениях от друзей, аккаунт которых подвергся взлому.

Как защитить себя?

Когда вам нужно укрепить цепь, вы должны сначала найти самое слабое звено и укрепить его. Таким образом, в цепочке кибербезопасности, прежде всего, вы должны укреплять пользователя осведомленностью и знаниями о рисках и их смягчении. Вот несколько советов, которые каждый должен применять на практике:

Будьте осторожны со всеми коммуникациями

Любая ссылка или вложение, будь то по электронной почте, через WhatsApp, через службу обмена сообщениями, через SMS или даже через физическое устройство (например, Pendrive), потенциально опасно. Прежде чем открыть или щелкнуть по нему, дважды проверьте его через альтернативный носитель, как описано ниже.

Наиболее распространенные фишинговые сообщения притворяются известными источниками, такими как банк, компания, предоставляющая финансовые услуги, или службой, основанной на подписке, и сообщают вам о необходимости обновить свои учетные данные или подписку. Первое, что вы должны спросить себя: я клиент этой компании? Если нет, просто отклоните сообщение или лучше отправьте его в правоохранительные органы.

Также не отвечайте на подозрительные сообщения из неизвестных источников. Например, у вас может возникнуть соблазн спросить: «Кто вы?» когда вы получаете интригующее сообщение от неизвестного номера через WhatsApp. Просто задавая этот вопрос, вы сообщаете фишерам, что ваш номер активен и кто-то его использует, и могут последовать более целенаправленные фишинговые атаки.

Перепроверить через альтернативную среду

Фишеры не могут контролировать все средства коммуникации. Это слабость, которую мы можем использовать против них, используя разные средства массовой информации, чтобы перепроверить любое подозрительное сообщение. Например, если вы получили письмо от коллеги с просьбой нажать на ссылку, позвоните ему по телефону и спросите, что это за ссылка и почему вы должны нажать на нее.

Последнее, но не менее важное: защити себя Чтобы защитить себя от фишинговых атак, вы должны принять те же меры предосторожности, что и для защиты себя от любой другой угрозы в цифровом мире : обновляйте свои устройства, желательно с помощью автоматического обновления; использовать последние версии проверенных антивирусных программ и утилит безопасности ; правильно настроить фильтры электронной почты; сделайте резервную копию ваших данных; периодически меняйте свои пароли; научитесь отличать законные предупреждения от ложных и внимательно читайте настоящие предупреждения

Vishing (вишинг)

Vishing (вишинг), иначе известный как voice phishing (голосовой фишинг), похож на смишинг в том, что телефон используется в качестве средства для атаки, но вместо того, чтобы использовать текстовые сообщения, атака проводится с помощью телефонного звонка. Вишинг-звонок часто передает автоматическое голосовое сообщение якобы от легитимной организации (например, ваш банк или государственное учреждение).

Злоумышленники могут заявить, что вы задолжали большую сумму денег, срок действия вашей автостраховки истек или ваша кредитная карта имеет подозрительную активность, которую необходимо немедленно исправить. В этот момент жертве обычно говорят, что она должна предоставить личную информацию, такую как учетные данные кредитной карты или номер социального страхования, чтобы подтвердить свою личность, прежде чем получить дополнительную информацию и предпринять какие-либо действия.

Пример вишинга

В сентябре 2020 года медицинская организация Spectrum Health System сообщила о вишинг-атаке, в рамках которой пациенты получали телефонные звонки от лиц, маскирующихся под ее сотрудников. Злоумышленники намеревались извлечь персональные данные пациентов и членов Spectrum Health, включая идентификационные номера членов и другие личные медицинские данные, связанные с их учетными записями. Spectrum Health сообщила, что злоумышленники использовали такие меры, как лесть или даже угрозы, чтобы заставить жертв передать свои данные, деньги или доступ к их личным устройствам.

3. Whaling

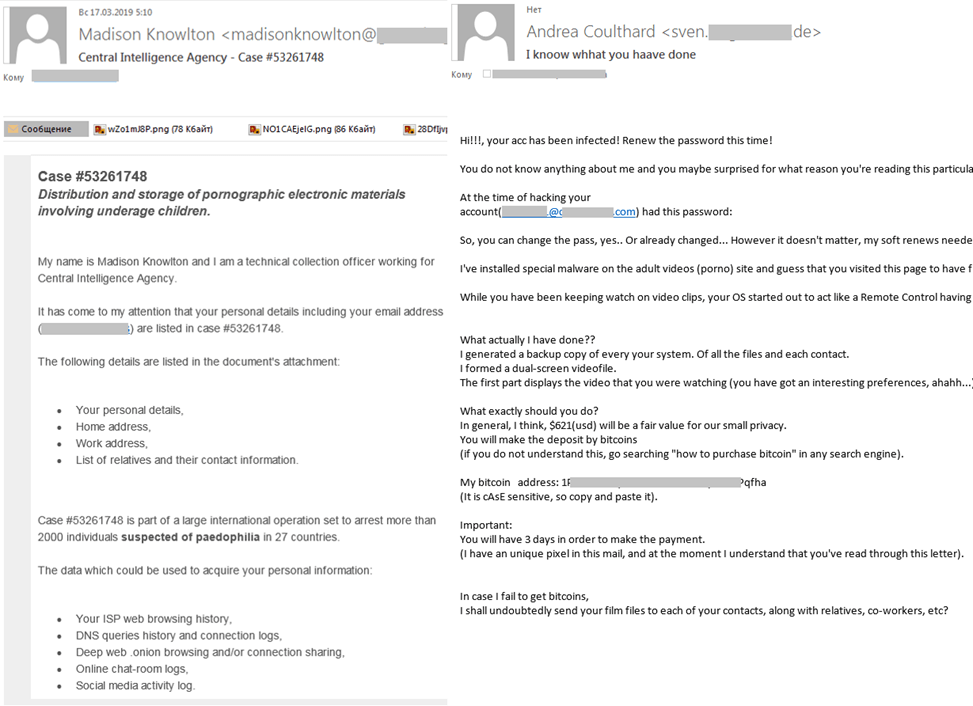

This is another sophisticated and advanced type of phishing, only this one targets one specific group of people—high-profile business executives like managers or CEOs.

They would sometimes address the target directly in the salutation and the message could be in the form of a subpoena, a legal complaint, or something that requires urgent action to avoid bankruptcy, getting fired, or legal fees.

Attackers would spend a lot of time doing extensive research about the person and crafting a specialized message to target key people in an organization who would normally have access to funds or sensitive information.

The target will be sent links to a convincing login page where access codes or login information will be harvested by hackers. Some cybercriminals would also ask victims to download an attachment to supposedly view the rest of the subpoena or letter. These attachments come with malware that can gain access to the computer.

Какую цель преследует фишинг

Фишинговые атаки могут быть направлены как на частных лиц, так и на отдельные компании. Целью атак на физических лиц, организованных мошенниками, как правило, является получение доступа к логинам, паролям и номерам счетов пользователей банковских сервисов, платежных систем, различных провайдеров, соцсетей или почтовых сервисов. Кроме этого целью фишинговой атаки может быть установка вредоносного ПО на компьютер жертвы.

Не все фишеры самостоятельно обналичивают счета, к которым они получают доступ. Обналичивание счетов — сложно осуществимый процесс с практической точки зрения. К тому же человека, который занимается обналичиванием, легче поймать и привлечь преступную группу к ответственности. Поэтому, получив конфиденциальные данные, часть фишеров продает их другим мошенникам, использующим отработанные схемы снятия денег со счетов.

В случаях, когда фишинговые атаки направлены на компании, целью киберпреступников является получение данных учетной записи какого-либо сотрудника и последующая расширенная атака на компанию.

Виды фишинга

Классическая фишинговая атака — это электронное письмо от имени доверенного отправителя. Такое письмо содержит вредоносный файл или ссылку: если пользователь их откроет, запустится вредоносная программа, которая позволит атакующему удаленно управлять компьютером жертвы.

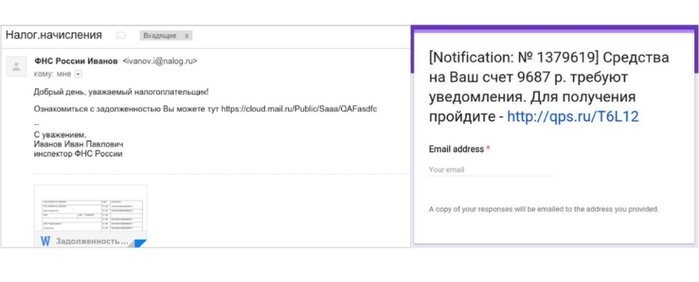

Например, злоумышленники могут использовать страх лишиться денег или, наоборот, жадность. В таких случаях отправитель может предупреждать вас о якобы существующей задолженности или предлагать получить неожиданную выплату.

Примеры эксплуатации эмоций пользователя в мошеннических письмах

Атакующие всегда притворяются кем-то, кому мы привыкли доверять, — представителями банков, сотрудниками технической поддержки, а иногда и вовсе знакомыми или друзьями. В случае атаки на компанию сотруднику может прийти письмо или поступить звонок якобы от партнеров, подрядчиков или от коллеги из соседнего отдела. Под видом доверенных лиц мошенники получают необходимую информацию для заражения систем и взлома компаний.

Уязвимыми оказываются даже самые крупные технологические компании. К примеру, недавний громкий взлом Twitter был возможен благодаря голосовому фишингу. И тут напрашивается простой вопрос: если даже со своей армией специалистов безопасности пала жертвой простого фишинга, то что делать?

Ответ очевиден — нужно работать над тем, чтобы ваши коллеги или сотрудники всегда были начеку и знали, с чем они могут столкнуться, чтобы не попасться на удочку.

Пример фишинга в интернете

Для понятной демонстрации того, как работают мошеннические схемы с фишингом, нужно разобрать общий пример.

Этапы в популярных атаках приблизительно такие:

Что в этой ситуации произошло? В данном примере Коля “клюнул” на ловко организованную фишинговую атаку. С настоящего магазина никаких писем не отправляли. Всё сделали кибер-преступники, которые обманом выудили требуемые для кражи денег данные.

Коля попался на “наживку” в виде сообщения о важной проверке аккаунта. Хотя он мог всего этого избежать, если проявил бы внимательность и последовал специальным правилам защиты от фишинга

Что важно запомнить?

Сейчас фишинговые атаки активно задействуется мошенниками не только в интернете. Схожий принцип выполняется через телефонный разговор

Детали и истории крайне разнообразные, но важно запомнить общий принцип работы фишинговых атак

- Мошенники после подготовки или ситуационно находят уязвимые места у потенциальной жертвы – проблемы с детьми, склонность к азартным развлечениям, интерес к финансам, увлечённость адалт-сайтами и проч.

- Устанавливают связь с пользователем, напористо и уверенно цепляя за “больную” тему. Выполняется запугивание, завлечение уникальной выгодой, пробуждение любопытства, вызов сочувствия или внушение опасений.

- С потерявшего спокойствие, разумность мышления либо запуганного человека тут же мошенниками выманиваются необходимые им сведения.

- Выполняется кража денег или информации.

Здесь необходимо запомнить то, что сразу на первой фазе, где поступает какое-то сообщение или звонок, следует отдельным запросом обратиться к официальному источнику.

После связи на легитимном сайте либо через прямой звонок выяснить подробности ситуации. Объяснить причину обращения с подробным описанием полученных угроз/предупреждений.

В 99% случаев сразу раскрывается обман и потери денег или данных моментально предотвращаются.

Что такое фишинг

Термин «фишинг» происходит от английского слова «fishing», то есть рыбалки. Таким образом, под данным понятием подразумевается Интернет-мошенничество для получения доступа к конфиденциальным пользовательским данным, чаще всего логинам и паролям.

Реализуется такая схема через массовую рассылку электронных писем от имени известных компаний и брендов, личных сообщений в процессе пользования сервисами, соцсетями и программами. В таком опасном письме всегда есть прямая ссылка на сайт, и часто ее нельзя отличить от оригинала. Именно поэтомy пользователям настоятельно не рекомендуют открывать странные электронные письма или переходить по неизвестным ссылкам.

Когда пользователь переходит по такой поддельной ссылке, мошенники тут же применяют психологические способы влияния и побуждения раскрыть данные логина и пароля, тем самым получают желаемое; секретную информацию для входа в аккаунты и банковские счета.

Фишинг является разновидностью социальной инженерии, основанной на том, что люди не знают ключевых правил Интернет-безопасности. И самое простое и очевидное – ни один сервис никогда не присылает клиенту письмо с просьбой сообщить данные по учетной записи, пароль и другую конфиденциальную информацию.

Все браузеры с целью предотвращать фишинг-атаки договорились о применении общих способов информирования пользователей о посещении подозрительного сайта.

У фишеров есть несколько ключевых целей для атаки:

- банковские клиенты и электронные платежные письма – целенаправленная рассылка писем-ловушек позволяет мошенникам быстро ловить на удочку людей и красть их приватные данные;

- социальные сети – происходит сбор личной информации пользователей.

С каждым днем фишинг становится все более активным и масштабным, нанося большой ущерб пользователям Интернет-сети и многим компаниям.

Суть фишинговой атаки в том, что создается дублирующая копия или клон популярного сайта, чтобы украсть пароли и защищенную информацию пользователей.

Фишинг всегда проявляется именно в массовой рассылке писем на электронную почту, поэтому важно не спешить открывать сообщения и всегда проверять его содержимое

What can individuals and organizations do to prevent being targeted by phishing attacks?

- Review the email address of senders and look out for impersonations of trusted brands or people (Check out our blog CEO Fraud Email Attacks: How to Recognize & Block Emails that Impersonate Executives for more information.)

- Always inspect URLs in emails for legitimacy by hovering over them before clicking

- Beware of URL redirects and pay attention to subtle differences in website content

- Genuine brands and professionals generally won’t ask you to reply divulging sensitive personal information. If you’ve been prompted to, investigate and contact the brand or person directly, rather than hitting reply

But, humans shouldn’t be the last line of defense. That’s why organizations need to invest in technology and other solutions to prevent successful phishing attacks. But, given the frequency of attacks year-on-year, it’s clear that spam filters, antivirus software, and other legacy security solutions aren’t enough.

Further reading:

Составляющие фишинга

Фишинг — это не простое мошенничество, а целый комплекс элементов, собранных вместе. Именно из-за подобного симбиоза сложно победить фишинг раз и навсегда.

Психологические факторы

Главная цель мошенников — вывести человека из эмоционального равновесия. Для этого могут использоваться различные трогательные истории, оповещения о самой выгодной распродаже, запугивания блокировкой и так далее.

Под подобным психологическим давлением человек и переходит по необходимой мошенникам ссылке.

Побуждение к действию

Другим побуждением может быть — кредит с повышенной ставкой, блокировка аккаунта, проблемы с налоговой службой, беспрецедентные скидки, необходимость пройти тест, голосование или опрос и так далее.

Поддельные ссылки

Без этого не обойдется ни один фишинг. Поскольку эти поддельные ссылки, которые максимально похожие на настоящие, ведут на поддельные сайты, которые так же максимально похожи на настоящие.

Обход фильтров

Почтовые системы имеют отдельную папку под названием «Спам». Обычно все подозрительные фишинговые письма попадают туда, и пользователь о них даже не догадывается.

Фильтр не может просканировать изображение, поэтому отправляет письмо напрямую к пользователю.

Мошеннические действия

Мошеннические действия, как угроза информационной безопасности, подразумевает использование IT-технологий в различных сферах человеческой деятельности с целью присвоения финансовых средств или какой-либо ценной информации.

Из самых распространенных мошеннических действий можно выделить:

- фишинг;

- скимминг;

- социальную инженерию;

- «письма нигерийских олигархов»;

- и др.

В результате таких действий мошенники получают доступ к личным данным пользователей или конфиденциальным данным компании. Самым распространенным действием является фишинг — это когда мошенники создают поддельные веб-ресурсы (сайты и приложения) очень похожие на оригинальные. Пользователь не замечает подмены и вводит на фишинговом сайте логин и пароль или совершает финансовую операцию, думая, что находится на оригинальном сайте. Злоумышленники в ответ получают данные для входа на оригинальный сайт от имени пользователя, банковские реквизиты или финансовые средства, которые сразу ушли на их счета.

Как обезопаситься

- Всегда проверять URL-адрес, по которому советуют перейти, или который уже открылся. Если есть хоть какие-то, даже самые незначительные ошибки, личные данные водить не рекомендуется.

- Использовать только защищенные https-соединения. Если в ссылке стоит просто «http» без S, то нет никакой причины доверять этому сайту.

- Подвергать сомнению любые ссылки и вложения в письмах. Даже если письмо пришло от друга, то это не исключает вредоносности содержимого, ведь друг мог быть взломан.

- Вводить URL-адрес необходимого сайта самостоятельно или пользоваться закладками. К сожалению, от фарминга даже это не спасет.

- Если получено письмо с подозрительным содержимым, то необходимо связаться с отправителем другим способом и уточнить, он ли его послал.

- Не входить в онлайн-банкинг и другие финансовые сети через открытые Wi-Fi-сети. Эти сети могут быть изначально созданы мошенниками. Даже если это не так, то взломать открытую сеть Вай-Фая все равно несложно.

- Везде, где это возможно, подключать двухфакторную аутентификацию. Это может спасти аккаунт, даже если основной пароль был похищен злоумышленниками.

- Своевременно обновлять браузеры, поскольку они имеют встроенную систему защиты, которая тоже требуют обновления.

- Использовать антивирусы.

- Обновлять операционную систему, поскольку это поможет закрыть ее уязвимости.

- Использовать несколько почтовых ящиков — отдельно для работы и друзей.

- Сразу удалять подозрительные письма.

Если возникли подозрения, то любой сайт можно проверить на наличие вирусных скриптов и спам-рассылки с помощью специальных сторонних сервисов из списка ниже:

1. Urlvoid.com. 2. Unmaskparasites.com. 3. Phishtank.com. 4. Unshorten.it. 5. AVG Threatlabs. 6. Kaspersky VirusDesk. 7. ScanURL. 8. PhishTank. 9. Google Transparency Report. 10. Antiphishing.ru.

Эти меры безопасности помогут предотвратить утечку личных данных. Их можно объединить одним понятием — антифишинг. Простыми словами определение антифишинга будет звучать так: защита от фишинга.

Phishing techniques

Link Spoofing

One common deception attackers use is making a malicious URL appear similar to an authentic URL, increasing the likelihood that a user will not notice the slight difference(s) and click the malicious URL. While some of these manipulated links can be easily identified by targeted users who know to “check before they click” (e.g. authentic URL thelegitbank.com vs. shady URL theleg1tbank.com), things like homograph attacks, which take advantage of characters that look alike, can reduce the efficacy of visual detection.

Website Spoofing

Links aren’t the only item that attackers can spoof. Websites can be spoofed or forged to appear as if they are the authentic, legitimate site by utilizing things such as Flash or JavaScript, allowing attackers to control how the URL is displayed to the targeted user. This means that the site could show the legitimate URL even though the user is actually visiting the malicious website. Cross-Site Scripting (XSS) takes this attack one step further: XSS attacks exploit vulnerabilities in the legitimate website itself, which allows the attacker to present the actual website (showing the legitimate URL, legitimate security certificates, etc.) and then quietly steal the credentials the user provides.

Malicious and Covert Redirects

Redirects are a way attackers can force a user’s browser to interact with an unexpected website. Malicious redirects typically involve a website that is normally/willfully visited by the targeted user, but then forcibly redirects all visitors to the undesired, attacker-controlled website. An attacker can accomplish this by compromising a website with their own redirection code or by discovering an existing bug on the target website that allows a forced redirect through specially crafted URLs, for example.

As the name implies, covert redirects make it less obvious to the target user that they are interacting with an attacker’s site. A common scenario of a covert redirect would be where an attacker compromises an existing website by giving a new action to an existing “Log in with your Social Media account” button that a user might click in order to leave a comment. This new action collects the social media login credentials the user provided and sends them to the attacker’s website before proceeding to the actual social media website, leaving the targeted user none the wiser.

Спам письма

Если фильтр электронной почты обнаружит, что сообщение предположительно отправлено очень известной компанией, например Microsoft (например), но адрес источника отличается от Microsoft, он пометит сообщение как вредоносное. Но если слово «Microsoft» не появляется ни в одной части сообщения, фильтр пропустит его.

Злоумышленники могут обмануть фильтры электронной почты, вставив скрытый текст в название компании таким образом, чтобы любой читатель мог подумать, что он исходит от этой компании, хотя фильтр электронной почты — нет.

Другой похожий трюк состоит в том, чтобы напечатать сообщение белым текстом на белом фоне, нечитаемым для людей, но не для сканеров электронной почты, которые вводят в заблуждение, полагая, что сообщение исходит из надежного источника.

Coronavirus/COVID-19 phishing scams are the latest to weaponize fear for cybertheft. One of the most notable is the Ginp banking trojan which infects your device and opens a web page with a “coronavirus finder” offer. It baits people into paying to learn who is infected nearby. This scam ends with criminals taking off with your credit card info.

- Verify the sender by checking their email address — WHO sender addresses use the person@who.int pattern. NOT Gmail, etc.

- Check the link, before you click — make sure the links start with https:// and not http://

- Be careful when providing personal information — never provide your credentials to third parties, not even the WHO.

- Do not rush or panic react — scammers use this in order to pressure you into clicking links or opening attachments.

- If you gave sensitive information, don’t panic — reset your credentials on sites you’ve used them. Change your passwords and contact your bank immediately.

- Report all scams — Go to https://www.who.int/about/report_scam/en/

Несанкционированный доступ

Под таким видом угрозы информационной безопасности понимается вероятность получения доступа к обработке данных, хранящихся на защищенных устройствах и накопителях. Как правило, такой доступ получают посредством подбора или воровства доступа, или фальсификации прав и полномочий по управлению данными.

Например, управление данными доверено небольшому кругу доверенных лиц. Но злоумышленники могут подобрать, перехватить или украсть права доступа одного из доверенных лиц и воспользоваться данными по своему усмотрению. Иногда несанкционированный доступ можно осуществить из-за бреши в системе безопасности или проблем с операционной системой или другим используемым софтом.