Использование динамического шифрования aes-128 и службы доставки ключей

Содержание:

- RSA-2048/AES-128 ransomware automated removal and data recovery

- Можно ли восстановить расширенный ключ, зная какой-либо из раундовых?

- Проверка NIST / CSEC

- Неужели алгоритм шифрования AES-256 не может быть взломан?

- Почему была разработана AES?

- Параметры AES

- Is AES secure?

- Зачем нам шифрование?

- Симметричные криптоалгоритмы

- Внутри раунда. Операция 3: MixColumns

- AES Encryption and Decryption in Angular

- Most Search For AES Encryption as

- What is Encryption?

- Common uses of AES

RSA-2048/AES-128 ransomware automated removal and data recovery

When faced with ransomware like RSA-2048/AES-128, one of the best shortcuts in terms of removal is to use Combo Cleaner, a lightweight and incredibly effective application with PC security and optimization features under the hood. It detects and thoroughly deletes threats while giving you insights into the overall health of your computer.

This program’s protection power spans modules that forestall all known types of malware, including ransomware and browser hijackers, and take your online security to the next level by blocking phishing sites and other suspicious web pages. Follow these simple steps to eliminate the infection for good:

1. Download Combo Cleaner installer.

Combo Cleaner scans your PC with no strings attached, but you’ll have to buy its fully functional version to remove the threats it detects. The disk optimization tools that find large files and duplicates are free to use.

2. Open the CCSetup.exe file to get started. Several subsequent screens will allow you to make initial customizations so that the program works exactly as you need from the get-go.

3. The installation will be followed by an update of malware signatures. Once this process is through, click the Start Scan button in the left-hand sidebar.

4. Combo Cleaner will then check system locations that are most often polluted by Windows malware. The first scan can take a while to finish.

5. Combo Cleaner will display a system tray notification as soon as the scan is over. Click the Resolve found threats button to view the results.

6. The scan summary shows the names and types of the detected threats as well as their statuses and locations. Click the Remove all threats button and follow further on-screen prompts to get rid of these items.

Data recovery toolkit to the rescue

Some strains of ransomware are known to delete the original files after the encryption routine has been completed. As hostile as this activity appears, it can play into your hands. There are applications designed to revive the information that was obliterated because of malfunctioning hardware or due to accidental removal. The tool called Stellar Data Recovery features this type of a capability and therefore it can be applied in ransom attack scenarios to at least get the most important files back. So use the app to get an idea of what data can be restored and let it do the recovery job. Here is a step-by-step walkthrough:

1. Download and install Stellar Data Recovery.

2. Open the application, select the types of recoverable files to look for, and click Next.

3. Choose the areas you want the tool to recover from and click the Scan button.

4. Having scanned the specified locations, the program will display a notification about the total amount of recoverable data. Close the dialog and click the Recover button. This will hopefully help you get some of your valuable files back.

Можно ли восстановить расширенный ключ, зная какой-либо из раундовых?

Достаточно интересный вопрос, возникший у меня при написании этой статьи.

Для ответа на него давайте рассмотрим расширенный ключ как ряд 32-х битных слов: w, w1, w2, w3, …, w40, w41, w42, w43, где w, w1, w2, w3 — 128-битный ключ AES, а w40, w41, w42, w43 — последний раундовый ключ. Процесс расширения ключа определяется как wi = wi-4 xor Fi(wi-1), где Fi — это рассмотренная выше функция, определяемая процедурой KeyExpansion. Начиная с w, w1, w2, w3 этот процесс позволяет вычислить остальную часть расширенного ключа.

Теперь давайте предположим, что злоумышленнику известен последний раундовый ключ шифрования AES-128. Он может переписать процесс расширения ключа следующим образом: wj = wj+4 xor Fj+4(wj+3). Это получается простой заменой j = i — 4 и переупорядочиванием. Таким образом, злоумышленник, имея в распоряжении w40, w41, w42, w43 ,cможет восстановить все слова вплоть до w.

Эта проблема становится не столь критичной в случае с AES-192 и AES-256. Действительно, если атакующему удается получить один раундовый ключ из 256-битного ключа AES, это уменьшает количество возможных вариантов AES ключей с 2256 до 2128, в таком случае восстановить полный ключ все еще невозможно с вычислительной точки зрения.

Проверка NIST / CSEC

Программа проверки криптографических модулей (CMVP) осуществляется совместно Национальным институтом стандартов и технологий (NIST) правительства США и Управлением безопасности связи (CSE) правительства Канады. Правительство США требует использования криптографических модулей, утвержденных в соответствии с NIST FIPS 140-2, для шифрования всех данных, имеющих классификацию «Чувствительные, но неклассифицированные» (SBU) или выше. Из NSTISSP № 11, Национальная политика, регулирующая получение информации: «Продукты шифрования для защиты секретной информации будут сертифицированы NSA, а продукты шифрования, предназначенные для защиты конфиденциальной информации, будут сертифицированы в соответствии с NIST FIPS 140-2».

Правительство Канады также рекомендует использовать утвержденные FIPS 140 криптографические модули в несекретных приложениях своих ведомств.

Хотя публикация NIST 197 («FIPS 197») является уникальным документом, охватывающим алгоритм AES, поставщики обычно обращаются к CMVP в соответствии с FIPS 140 и просят одновременно проверить несколько алгоритмов (например, Triple DES или SHA1 ). Следовательно, редко можно найти криптографические модули, которые однозначно проверены FIPS 197, а сам NIST обычно не тратит время на то, чтобы перечислить проверенные модули FIPS 197 отдельно на своем общедоступном веб-сайте. Вместо этого проверка FIPS 197 обычно просто указывается как нотация «Утверждено FIPS: AES» (с конкретным номером сертификата FIPS 197) в текущем списке проверенных криптографических модулей FIPS 140.

Программа проверки криптографических алгоритмов (CAVP) позволяет проводить независимую проверку правильности реализации алгоритма AES. Успешная проверка приводит к появлению в списке на странице проверок NIST. Это тестирование является предварительным условием для проверки модуля FIPS 140-2, описанной ниже. Однако успешная проверка CAVP никоим образом не означает, что криптографический модуль, реализующий алгоритм, безопасен. Криптографический модуль без проверки FIPS 140-2 или специального одобрения NSA не считается безопасным правительством США и не может использоваться для защиты правительственных данных.

Проверка FIPS 140-2 является сложной задачей как с технической, так и с финансовой точки зрения. Существует стандартная батарея тестов, а также элемент проверки исходного кода, который необходимо пройти в течение нескольких недель. Стоимость проведения этих тестов в утвержденной лаборатории может быть значительной (например, более 30 000 долларов США) и не включает время, необходимое для написания, тестирования, документирования и подготовки модуля для проверки. После проверки модули должны быть повторно представлены и повторно оценены, если они каким-либо образом изменены. Это может варьироваться от простых обновлений документов, если функциональные возможности безопасности не изменились, до более существенного набора повторных проверок, если на функциональные возможности безопасности это изменение повлияло.

Неужели алгоритм шифрования AES-256 не может быть взломан?

Еще не было ни одного случая взлома AES-256, но не потому что не было предпринято никаких попыток. Первая атака «biclique» была совершена в 2011 году, против шифрования AES-128, которая провалилась. Атаке потребовалось бы более миллиарда лет, чтобы проложить себе путь через 128-битный ключ, не говоря уже о AES-256.

256-битное шифрование не оставляет никаких шансов для злоумышленников. Для того, чтобы убедиться в этом, приведем пример. Допустим, один миллиард суперкомпьютеров со всего мира решили объединить свои усилия для уничтожения алгоритма шифрования AES. Также предположим, что они могут «подбирать» 250 ключей в секунду, что очень серьезно, так как это сделает их способными перебирать примерно один квадриллион ключей в секунду. В годах это около 31 557 600.

Это означает, что с миллиардом суперкомпьютеров, вычисляющих в нон-стопе в течение года, они смогут проверить только около 275 ключей. Другими словами потребуется 234 года, чтобы было обработано 0,1% от всех возможных вариантов. Поэтому военные могут быть уверены, что никто не станет красть их данные в ближайшее время. Сколько будет существовать такая защита, неизвестно. Но когда AES-шифрование устареет, то, возможно станет доступна и для различных организаций.

Является ли шифрование военного уровня необходимым?

Конечно, существуют и другие алгоритмы шифрования, которые также отлично выполняют свою работу по защите личных данных. Но в отличии от AES они не гарантируют на 100% защиту от атак. Поэтому не рекомендуется применять ничего, кроме AES шифрования для безопасности своих данных.

Почему была разработана AES?

Самые ранние типы шифрования были простыми, используя такие приемы, как замена каждой буквы в предложении на ту, которая идет после нее в алфавите. Под этим видом кода предыдущее предложение становится:

Как видите, этот простой код делает его полностью нечитаемым. Несмотря на начальную нечитаемость, если бы у вас было время и вы знали, что это был код, а не просто набор символов, выбрасываемых на страницу, было бы не слишком сложно со временем разобраться.

Как люди стали лучше взламывать коды, шифрование должно было стать более сложным таким образом сообщения могут быть держится в секрете. Эта гонка вооружений, в которой использовались все более и более изощренные методы, в то время как другие старались сломать их, привела к все более сложным методам, такие как машина Enigma, изобретенная немцами в Первой мировой войне.

Рост электронных коммуникаций также стал благом для шифрования. В 1970-х годах Национальное бюро стандартов США (NBS) начал поиск стандартных средств, которые можно было бы использовать для шифрования конфиденциальной правительственной информации. Результатом их поиска стало использование алгоритма симметричного ключа, разработанного в IBM, который сейчас называется Стандарт шифрования данных (DES). В течение следующих нескольких десятилетий DES служил своей цели относительно хорошо, но в девяностые годы некоторые проблемы безопасности начали появляться.

DES только имеет 56-битный ключ (по сравнению с максимум 256 бит в AES, но мы вернемся к этому позже), так как технологии и методы взлома улучшились, атаки на него стали более практичными. Первое зашифрованное сообщение DES было взломано в 1997 году Проектом DESCHALL в Конкурс, спонсируемый RSA Security.

В следующем году Фонд Electronic Frontier Foundation (EFF) создал взломщик DES, который мог перехватить ключ всего за два дня. В 1999 году EFF и первый компьютерный коллектив интернета, distributed.net, сотрудничал, чтобы сократить это время до 24 часов.

Хотя эти атаки были дорогостоящими и непрактичными для монтажа, они начали показывать, что господство DES как стандарта шифрования go-to подходит к концу. С вычислительной мощностью экспоненциально возрастающий в соответствии с Закон Мура, это был только вопрос времени, когда на DES больше нельзя было положиться.

Правительство США отправилось в пятилетнюю миссию для оценки различных методов шифрования, чтобы найти новый стандарт, который был бы безопасным. Национальный институт стандартов и технологий (NIST) объявил, что наконец сделал свой выбор в конце 2001 года.

Их выбор был определенным подмножеством блочного шифра Rijndael с фиксированным размером блока 128 бит и ключами 128, 192 и 256 бит. Его разработали Джоан Деймен и Винсент Раймен, два криптографа из Бельгии. В мае 2002 года AES был утвержден, чтобы стать Федеральный стандарт США и быстро стал стандартным алгоритмом шифрования для остального мира, а также.

Связанный: Руководство для начинающих по криптографии

Параметры AES

В алгоритме AES нам нужны три параметра: входные данные, секретный ключ и IV. IV не используется в режиме ЕЦБ.

4.2. Секретный ключ

Существует два способа создания секретного ключа в AES: генерация случайного числа или получение данного пароля.

В первом подходе секретный ключ должен быть создан из криптографически безопасного (Псевдо-)Генератора случайных чисел, как БезопасныйРандом класс.

Для создания секретного ключа мы можем использовать Ключевой генерал класс. Давайте определим метод генерации ключа AES с размером n (128, 192 и 256) битов:

public static SecretKey generateKey(int n) throws NoSuchAlgorithmException {

KeyGenerator keyGenerator = KeyGenerator.getInstance("AES");

keyGenerator.init(n);

SecretKey key = keyGenerator.generateKey();

return key;

}

Во втором подходе секретный ключ AES может быть получен из данного пароля с помощью функции производного ключа на основе пароля, такой как PBKDF2 . Нам также нужно значение соли для превращения пароля в секретный ключ. Соль также является случайным значением.

Мы можем использовать SecretKeyFactory класс с PBKDF2WithHmacSHA256 алгоритм генерации ключа из данного пароля.

Давайте определим метод генерации ключа AES из данного пароля с 65 536 итерациями и длиной ключа 256 битов:

public static SecretKey getKeyFromPassword(String password, String salt)

throws NoSuchAlgorithmException, InvalidKeySpecException {

SecretKeyFactory factory = SecretKeyFactory.getInstance("PBKDF2WithHmacSHA256");

KeySpec spec = new PBEKeySpec(password.toCharArray(), salt.getBytes(), 65536, 256);

SecretKey secret = new SecretKeySpec(factory.generateSecret(spec)

.getEncoded(), "AES");

return secret;

}

4.3. Вектор инициализации (IV)

IV является псевдо-случайным значением и имеет тот же размер, что и зашифрованный блок. Мы можем использовать БезопасныйРандом класса для создания случайного IV.

Давайте определим метод генерации IV:

public static IvParameterSpec generateIv() {

byte[] iv = new byte;

new SecureRandom().nextBytes(iv);

return new IvParameterSpec(iv);

}

Is AES secure?

Considering everything you’ve learned by going through this guide, we think that you can be the judge of whether or not AES is a safe encryption standard.

AES has been around since 2001, and since its introduction, there were numerous attempts to break it, which makes it safe to say that it stood the test of time, and it’s still a solid choice when it comes to encryption algorithms.

The sheer amount of steps the algorithmic process goes through in order to make the data unreadable is tremendous, and it would take literally billions of years to crack AES, even with today’s computation power and technology advancements.

So, to answer your question considering all of the above: yes, AES is secure. Even AES-128 proved to be downright impossible to crack, not to mention its more powerful counterparts, AES-192, and AES-256.

Зачем нам шифрование?

Теперь, когда мы рассмотрели технические детали AES, важно обсудить, почему шифрование важно. На самом базовом уровне шифрование позволяет нам кодировать информацию, так что дешифровать данные могут только те, кто имеет доступ к ключу

Без ключа это похоже на бред. С ключом, беспорядочно кажущихся случайных символов превращается обратно в свое первоначальное сообщение.

Шифрование использовалось правительствами и военными на протяжении тысячелетий чтобы не допустить попадания конфиденциальной информации в чужие руки. С годами он все больше и больше проникал в повседневную жизнь, особенно после того, как большая часть наших личных, социальных и рабочих отношений перешла в онлайн-мир..

Просто подумай обо всех данные, которые вы вводите в свои устройства: пароли, банковские реквизиты, ваш личные сообщения и многое другое. Без какого-либо шифрования эту информацию будет намного легче перехватить любому, будь то преступники, сумасшедшие сталкеры или правительство.

Так много наша информация ценна или чувствительна, поэтому ясно, что он должен быть защищен таким образом, чтобы к нему могли получить доступ только мы и те, кого мы уполномочиваем. Вот почему нам нужно шифрование. Без этого онлайн-мир просто не мог бы функционировать. Мы были бы полностью лишены какой-либо конфиденциальности и безопасности, отправив нашу онлайн жизнь в абсолютный хаос.

«Взлом, киберпреступность» по лицензии jaydeep_ под СС0

Brayan Jackson Administrator

Sorry! The Author has not filled his profile.

Симметричные криптоалгоритмы

Если говорить упрощённо, то симметричные алгоритмы шифрования применяют один ключ для шифрования и дешифрования. Таких алгоритмов много, и на практике обычно применяют те, которые имеют достаточную длину ключа и ещё не были скомпрометированы. Симметричные алгоритмы делятся на блочные (DES, RC2, Blowfish, AES, «Кузнечик» и т. д.) и потоковые (RC4, SEAL, CryptMT и другие).

Стойкость к взлому у всех блочных криптографических алгоритмов во многом определяется длиной ключа. Если она составляет 128 бит и более, шифрование считается сильным, так как для расшифровки информации без ключа потребуются годы работы на мощных компьютерах. Кому любопытно — об алгоритмах шифрования с точки зрения длины ключа можно прочитать в посте на Хабре.

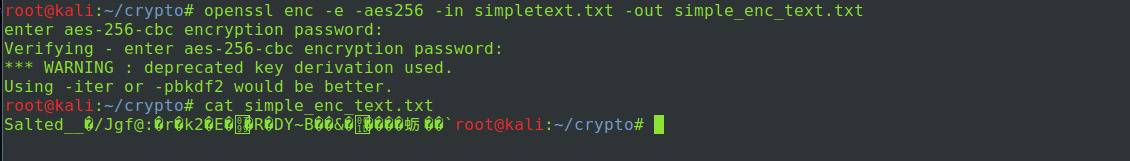

Попрактикуемся: при помощи пакета openssl зашифруем созданный нами ранее текстовый файл. Для этого используем команду:

openssl enc -e -aes256 -in simpletext.txt -out simple_enc_text.txt

где:

- enc — указывает модуль для шифрования;

- -e — указывает, что файлы нужно шифровать;

- -aes256 — алгоритм шифрования;

- -in — указывает на исходный файл;

- -out — указывает на зашифрованный файл.

Выглядит это так:

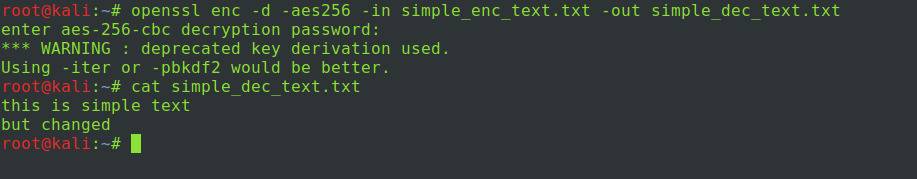

Для расшифровки нужно указать введённый при шифровании ключ и используемый алгоритм. Команда примерно следующая:

openssl enc -d-aes256 -in simple_enc_text.txt -out simpletext.txt

где:

- enc — указывает модуль для шифрования;

- -d — указывает, что файлы нужно расшифровать;

- -aes256 — алгоритм шифрования;

- -in — указывает на исходный файл;

- -out — указывает на расшифрованный файл.

При шифровании симметричными алгоритмами есть несколько интересных проблем.

- Длина ключа. Как уже упоминали, желательно не менее 128 бит

- Сложность использования при большом количестве шифруемых объектов — приходится запоминать много параметров.

- Сложность обмена параметрами шифрования (паролями, алгоритмами и подобным) — необходимо обеспечить их надёжную передачу адресату.

Такие проблемы обычно решают при помощи асимметричных алгоритмов шифрования.

Внутри раунда. Операция 3: MixColumns

Когда мы переставили байты из одних столбцов в другие, мы собираемся взять каждый из столбцов и смешать все их элементы.

Мы возьмем первый столбец и смешаем байты в нем, а потом отдельно второй, третий и так далее. Так что это операция производится в пределах столбца. Этот байт переместился сюда, а затем перемешался с другими элементами в этом столбце. Этот передвинулся сюда и перемешался с другими элементами в этом столбце. Таким образом, эти две операции в тандеме хорошенько всё перемешивают, если представить это с технической точки зрения. Здесь используется матричное умножение.

Давай просто оторвем еще один листочек. Нам сегодня нужно много бумаги. Возьмем один столбец с элементами, например, С0, С1, С2, С3 и умножим его как вектор на матрицу.

Только что мы столкнулись с тем, как происходят серьезные изменения в компьютерном файле, но мы не будем углубляться. Так вот в этой специальной матрице у нас

| 2 | 3 | 1 | 1 |

| 1 | 2 | 3 | 1 |

| 1 | 1 | 2 | 3 |

| 3 | 1 | 1 | 2 |

Эти числа достаточно велики и настолько перемешаны, что здесь происходят довольно интересные процессы, но одновременно эти числа и достаточно малы, чтобы процессы происходили быстро, как в более сложных реализациях и тому подобное. Если бы в матрице вместо 2 было бы 50, все происходило бы медленнее.

Так вот, если вы помните линейную алгебру, в результате матричного умножения получается новый вектор, который заменит наш столбец другим, так что получится некая комбинация всех этих элементов. Итак, получаем:

(2 x С0)

(3 x С1)

(1 x С2)

(1 x C3)

Мы повторяем этот процесс, чтобы получить все остальные значения.

В конце концов после всех перемешиваний, перемещений и переставлений мы получаем новый столбец с битами и байтами.

Есть также матрица для обратного преобразования InvMixColumns, и она служит для расшифрования. Хотя все элементы как следует перемешиваются, на самом деле, мы также можем пройти обратный путь. Единственное, что следует упомянуть, что речь, конечно, идет не об обычном умножении, потому что мы находимся внутри конечного поля.

Наша операция сложения – это XOR, а умножение – это умножение внутри конечного поля по модулю многочлена. Остальные подробности мы обсудим как-нибудь в другой раз.

AES Encryption and Decryption in Angular

It is very easy to implement the AES encryption and decryption in Angular 8 with the help of crypto-js.

Install a crypto.js file, by the below command.

npm install crypto-js —save

Optional: For better responsive UI, install bootstrap by the below command.

npm install bootstrap —save

Now, open “app.component.html” file and replace the existing code with the following code.

app.component.html

Now, open “app.component.ts” file and write the following code

app.component.ts

Most Search For AES Encryption as

aes encryption | aes encryption online | aes decryption | aes decrypt online | advanced encryption standard | data encryption standard | aes encryption algorithm | aes key generation | aes 256 encryption | 256 bit encryption | aes 256 bit encryption | 128 bit encryption | aes encryption in java | encrypt and decrypt string in c# | python aes encryption | aes 256 | aes 128 | aes ecb | aes ctr | aes 256 encryption online | ontools aes decryption function | ontools aes encryption function | aes decryption function ontools | aes encryption function ontools | ontools crc function | ontools sha hash function |aes decryption function on tools | aes encryption function on tools | on tools aes decryption function | on tools aes encryption function | aes online | online aes encryption function ontools | online aes decryption function ontools | crc hash function ontools | ontools crc hash function |

What is Encryption?

Encryption is the process of converting information or message or data or file or image into a special format or secret code or unreadable format (ie hiding the actual information’s meaning), so that only authorized persons can read and access it.

To unlock the message, both the sender and the recipient have to use a secret key or password.

This helps protect the confidentiality of digital data either stored on cloud servers or computer systems or mobile phones or transmitted over network like the internet.

Encrypted data is commonly referred to as ciphertext, while unencrypted data is called plaintext.

Encryption can help protect data you send, receive, and store, using a device. That can include text messages stored on your smartphone, running logs saved on your fitness watch, and banking information sent through your online account.

Common uses of AES

Despite the fact that we already mentioned that AES is generally used everywhere it’s supported, there are a few examples where there are higher odds to encounter it. Namely:

-

VPNs

The way that VPNs work revolves around re-routing your traffic, but not before encrypting it so that others can’t see it in the event that they’re monitoring your connection. More so, the traffic needs to be decrypted at its exit point, which involves the need for an encryption standard. AES-256 is used by default by several VPN providers, including NordVPN, Surfshark, and ExpressVPN.

-

Password managers

Password managers work by letting you put all of your passwords in them and protecting them with a single password through means of encryption. Various password management software solutions on the market have chosen AES as their operative encryption standard, considering it’s easy to implement, fast, and secure.

-

Wi-Fi networks

Without traffic encryption, attackers could just sit outside of your wireless network, capture unencrypted packets using an appropriate WiFi adapter, and monitor your entire online whereabouts without a care in the world. Thankfully, AES encryption, usually alongside additional security standards (WPA2 is the most popular at the time being) can prevent that from happening.

-

Web browsers

You probably already know that for a while now web browsers have encrypted their users’ connections, to protect them against various cyber threats such as MITM (Man-In-The-Middle) attacks, spoofing, or traffic monitoring.

-

Disk encryption

Although this feature is mostly used on portable devices such as smartphones and tablets, encrypting your disk is not unheard of if you want to boost your privacy and security. AES is currently one of the most popular methods used to encrypt and decrypt disk content.

-

File compression software

Whether it’s WinRar, WinZip, or 7z we’re talking about, all these archiving and file compression/decompression utilities on the market use AES as their go-to encryption standard to prevent accidental data leaks while handling your files.

-

Communication apps

WhatsApp, Signal, Telegram, Snapchat, Messenger, but also others we haven’t mentioned, use AES encryption to make sure that you’ll benefit from complete privacy, whether you’re sending photos, videos, documents, or plain text messages through these apps.

-

Programming language libraries

If you’re a programmer, you should probably know that libraries of certain programming languages, including but not limited to C++, Java, and Python make use of AES encryption to help you protect your data and projects against unauthorized access.

-

OS components

In order to add an additional layer of security, some operating systems have added AES encryption to some of their components.