Срочно проверьте, не отправляет ли ваш компьютер личные данные

Содержание:

- Как организовать удалённый рабочий процесс?

- Для чего нужно управление другим компьютером через интернет

- GSM коды для проверки телефона на слежку

- Можно ли узнать на какие сайты заходили через Wi-Fi

- Что такое шпионская программа?

- Каким образом проверить смартфон на шпионские программы?

- Безопасность и эффективность

- Видит ли провайдер, какие сайты я посещаю?

- Как проверить телефон на прослушку

- Существует ли 100-процентная защита?

- Проверяем, что искали в Google

- Remote Desktop Protocol

- Методы проникновения Spyware в компьютерные системы

- Как заблокировать неизвестные устройства?

- Как обнаружить программу-шпиона на телефоне (Android и iOS)

- Способ понять, что за вами смотрят в Интернете

Как организовать удалённый рабочий процесс?

Важно понимать: какие бы инструменты слежки за работающими из дома сотрудниками работодатель ни использовал, они всё равно остаются лишь инструментами. Об этом мы писали в статье о плюсах и минусах мониторинга сотрудников

Кроме контроля, вам нужно позаботиться о следующих моментах:

- Техническое оснащение. У каждого специалиста должно быть всё, что нужно ему для выполнения своих обязанностей. Обычно это компьютер с необходимым ПО, смартфон и стабильный доступ в интернет;

-

Чёткое понимание работниками своих задач и сроков по ним. Если в офисе сотрудник постоянно вовлечён в рабочий процесс – он контактирует с начальством и коллегами, участвует в совещаниях и т. д. – то при работе из дома человек оказывается от остальной компании на некоей дистанции. Чтобы эту дистанцию сократить, вам нужно:

- Организовать рабочую среду для команды/отдела/департамента/всей компании – например, использовать сервисы вроде Asana и Trello;

- Позаботиться о коммуникациях – чат в Telegram, конференции в Zoom и т. д.;

- Постоянно держать руку на пульсе. Вы должны внимательно следить за состоянием каждого сотрудника, за его вовлечённостью и мотивированностью (именно поэтому, кстати, сейчас одной из основных компетенций руководителя является эмоциональный интеллект). Чтобы сохранять необходимый для такого контроля контакт, вам нужно общаться со своими подчинёнными – планёрки и коллективные совещания становятся даже более важными, чем при работе в офисе.

Ещё один важный момент – тактичность и деликатность со стороны руководителя. Постоянный микроконтроль (ситуация, когда за 5-минутным чтением новостей в рабочее время сразу следует звонок начальника) демотивирует любого сотрудника, истощает его силы постоянным стрессом и ощущением слежки. Поэтому начальник должен постоянно держать руку на пульсе, но напрямую показывать свою информированность подчинённым только в исключительных случаях.

В остальное время будет достаточно автоматических уведомлений о нарушениях, которые поддерживают все крупные системы учёта рабочего времени. Они деперсонализируют замечание, не создают ощущения «стеклянного колпака» и не вызывают у сотрудника лишнего негатива. Более того, на основе таких уведомлений можно построить новый KPI, простой и понятный.

Например, в системе учета рабочего времени Kickidler есть отчёты по количеству предупреждений, выданных сотруднику системой за определённый период. Объявите работникам, что вы лояльно к ним относитесь, верите в их ответственность и мотивированность, поэтому предлагаете специалистам пользоваться модулями самоконтроля. Но если кто-то получит больше 5 предупреждений за день, вы будете вынуждены уделить ему больше внимания.

Главный вывод, который можно сделать из практики: чем менее заметно наблюдение работодателя за работающими из дома сотрудниками, тем лучше. В идеале вы должны получать полную информацию о каждом чихе своих работников, а они должны об этом знать, но не замечать такого контроля на практике. Собирайте данные, автоматизируйте уведомления о нарушениях и не давите на своих подчинённых – это самый эффективный подход.

Для чего нужно управление другим компьютером через интернет

Конечно же перво-наперво для того, чтобы кто-то более опытный и разбирающийся в компьютерной технике, например, Ваш друг или родственник, живущий далеко от Вас, смог в случае необходимости помочь Вам решить проблемы с Вашим ПК дистанционно.

Да даже необязательно проблемы, а просто настроить какую-то программу или помочь то же заявление на загранпаспорт через интернет оформить. Или другой случай: Вы уже достаточно опытный пользователь и Вам необходимо, находясь в отъезде, из своего “дорожного” ноутбука иногда заглянуть на домашний ПК.

Хотя бы для того чтобы документик какой-то распечатать, который только там и есть. Или ещё зачем-то, мало ли? Вот тут-то и понадобиться управление другим, то есть своим домашним компьютером через интернет.

Или взять предприятие, имеющее свою локальную сеть. Представляете как придётся бегать системному администратору, если понадобиться где –то программу запустить или другой ПК из зависания вывести. А если там сотня компьютеров и не одна, да в разных корпусах? Тут спринтером надо быть. И то, через некоторое время ноги до одного места сотрёшь. Надеюсь я развеял Ваши сомнения в ненадобности этого дела?

GSM коды для проверки телефона на слежку

Ниже мы приводим таблицу, в которой собраны наиболее полезные GSM коды, работающие на любых мобильных телефонах стандарта GSM. С помощью набора этих кодов вы можете выяснять сведения о своем сотовом телефоне, отключать или подключать специальные защитных функции. Самое главное, вы сможете выяснить – подключился ли кто-то на ваш номер мобильного с помощью переадресации.

##002#

Отменить все переадресации

##004#

Отменить все условные переадресации

**004*Номер телефона#

Активировать все условные переадресации

*#21#

Проверить наличие переадресации на номере

*21#

Включить переадресацию всех звонков

**21*Номер телефона#

Включить и активировать переадресацию всех звонков

#21#

Деактивировать переадресацию всех звонков

##21#

Выключить и деактивировать переадресацию всех звонков

*#61#

Проверить наличие переадресации

*61#

Включить переадресацию

**61*Номер телефона#

Включить и активировать переадресацию

#61#

Деактивировать переадресацию

##61#

Выключить и деактивировать переадресацию

*#62#

Проверить переадресацию

*62#

Включить переадресацию

**62*Номер телефона#

Включить и активировать переадресацию

#62#

Деактивировать переадресацию

##62#

Выключить и деактивировать переадресацию

*#67#

Проверить переадресацию

*67#

Включить переадресацию

**67*Номер телефона #

Включить и активировать переадресацию

#67#

Деактивировать переадресацию

##67#

Выключить и деактивировать переадресацию

Проверка запрета на вызовы

*#330#

Проверить запрет всех звонков

*#33#

Проверить запрет всех исходящих звонков

*#331#

Проверить запрет всех исходящих международных звонков

*#333#

Проверить запрет всех исходящих звонков

*#353#

Проверить запрет всех входящих звонков

*#351#

Проверить запрет всех входящих звонков при роуминге

*#43#

Проверить ожидание вызова

#43#

Деактивировать ожидание вызова

*43#

Активировать ожидание вызова

*#77#

Проверить АОН (отображение номера звонящего вам телефона, если он закрыл его)

*77#

Разрешить АОН

#77#

Запретить АОН

*#06#

Узнать IMEI телефона (идентификационный номер)

Данные коды GSM работают на любом телефоне и с их помощью вы легко сможете узнать, подключил ли кто-нибудь переадресацию на номер вашего мобильного. Если такое произошло – скорее всего это сделал недоброжелатель или вы случайно подключили такую переадресацию сами. В интернете довольно много коротких номеров и некоторые из них могут тайно от вас подключать на ваш номер телефона дополнительные услуги, в том числе и переадресацию вызовов.

Но кроме переадресации вызовов на номер другого телефона за вами могут следить вплоть до установления слежки за вашим нахождением с помощью специальных услуг от мобильного оператора.

Можно ли узнать на какие сайты заходили через Wi-Fi

Пользователи часто спрашивают о том, можно ли через вай-фай узнать историю посещений. Это особенно актуально, если у одного компьютера одновременно несколько пользователей, например, в офисе или в семье, где гаджетами пользуются и дети, и родители.

Дети не всегда говорят правду о том, какие сайты они смотрят, и это может быть небезопасно.

В случае утечки персональных данных или виртуального мошенничества владелец компьютера может задуматься над вопросом: как узнать какие сайты посещают через мой Wi-Fi роутер. Этот вопрос действительно важен и актуален, так как на некоторых сайтах можно обнаружить вредоносные программы, сбивающие нормальную работу программного обеспечения.

Следует отметить, что в настоящий момент, к сожалению, только несколько моделей маршрутизаторов сохраняют в истории посещенные пользователями сайты и могут выдавать эту информацию по запросу.

Например, эта функция предусмотрена у следующих производителей:

- MikroTik;

- Asus;

- TP-Link.

При помощи маршрутизатора фирмы MikroTik можно увидеть, кто и когда входил в интернет, сколько времени длился каждый сеанс подключения, и какие сайты посещались. Но для этого надо выполнить большое количество сложных настроек, поэтому рядовой пользователь вряд ли сможет справиться с этой подготовительной работой.

Система логирования должна выстраиваться отдельно, поэтому чаще всего владельцы таких роутеров обращаются к специалистам для настройки истории посещений.

Роутеры Asus делятся на две группы — старые и новые. У новых хорошая прошивка, поэтому можно легко зайти в историю посещений. Для этого используется опция «Адаптивный сервис».

Полезным функционалом обладают устройства TP-Link

У маршрутизаторов TP-Link для того, чтобы заходить в историю, используется опция «Родительский контроль». Здесь можно сформировать одну группу, в которую входят все устройства ребенка, например, смартфон и ноутбук, а потом запросить устройство, чтобы оно выдало статистику посещений этой группы.

Данные можно просматривать как с компьютера, так и через специальное мобильное приложение. Однако, есть один серьезный недостаток: для того, чтобы просматривать все посещения веб-сайтов и социальных сетей в подробностях, нужно оформить платную подписку, которая действует в течение ограниченного периода времени.

У оборудования для выхода в интернет известных компания Билайн и МТС тоже есть подобная опция.

Если есть риск доступа к компьютеру третьих лиц, ни в коем случае нельзя сохранять в интернете свои платежные данные, например, номера карт и электронных счетов.

Если пренебрегать этим правилом, посторонний человек, пользуясь этими данными, может совершить покупку от имени пользователя или хищение денежных средств.

История посещений — полезная и важная функция.

Что такое шпионская программа?

Начнем с того, что шпионские приложения, или исполняемые апплеты, обычно называемые Spyware (spy по-английски «шпион»), в обычном смысле вирусами, как таковыми, не являются. То есть они не оказывают практически никакого воздействия на систему в плане ее целостности или работоспособности, хотя при заражении компьютеров способны постоянно находиться в оперативной памяти и потреблять часть системных ресурсов. Но, как правило, на быстродействии ОС это особо не сказывается.

Но вот основным их назначением является именно отслеживание работы пользователя, а по возможности — кража конфиденциальных данных, подмена электронной почты с целью рассылки спама, анализ запросов в Интернете и перенаправление на сайты, содержащие вредоносное ПО, анализ информации на винчестере и т. д. Само собой разумеется, что у любого юзера должен быть установлен хотя бы примитивный антивирусный пакет для защиты. Правда, в большинстве своем ни бесплатные антивирусы, ни тем более встроенный брэндмауэр Windows полной уверенности в безопасности не дают. Некоторые приложения могут просто не распознаваться. Вот тут и возникает вполне закономерный вопрос: «А какой же тогда должна быть защита компьютера от шпионских программ?» Попробуем рассмотреть основные аспекты и понятия.

Каким образом проверить смартфон на шпионские программы?

Некоторые шпионские приложения очень легко обнаружить на Айфоне и Андроиде. Если вы пользуетесь рабочим смартфоном, то оно наверняка содержит специальную программу для слежки за вами. Это нужно для того, чтобы начальство могло контролировать корпоративное имущество.

Также с помощью простого осмотра списка приложений в телефоне можно увидеть, есть ли на устройстве программы «Родительский контроль»

Следует также обратить внимание на софт «Couple Tracker». Это специальные программы, созданные для отслеживания возлюбленных

Удаляйте на всякий случай приложения со словом «Spy» в названии. Вполне возможно, что вы имеете дело с не очень сообразительным злоумышленником.

Какие существуют способы проверить телефон с ОС Андроид или Айфон на наличие шпионских программ:

| Способы проверки: | Пояснение: |

|---|---|

| Через компьютер. | Подключите телефон к ПК по USB. Чтобы отобразить память устройства в виде съемных дисков, выбирайте конфигурацию MTP. Затем проведите сканирование с помощью десктопных программ. |

| Посредством специальных мобильных приложений. | Скачивайте их только из официального магазина Гугл Плэй. |

| В онлайне. | Например, с помощью сервиса opentip.kaspersky. Однако этот способ позволяет проверять на шпионское ПО только отдельные файлы. |

Используйте для сканирования телефона программы, специально разработанные для борьбы с вредоносным ПО.

Например:

- Malwarebytes Security. Это известная программа, разработчики которой создали собственную страницу в магазине Google Play.

- Kaspersky Mobile Antivirus. Российский производитель антивирусного ПО Касперский также продвигает свои программные решения для смартфонов на площадке Гугл Плэй.

- Dr.Web Light. Еще один популярный создатель антивирусов Доктор Веб поможет просканировать ваш смартфон с помощью специального приложения. Отправляйтесь на страницу разработчика в Google Play, чтобы его скачать.

Самый простой метод борьбы со шпионским ПО на устройствах Андроид и Айфон:

- Скопируйте нужные вам файлы на посторонний носитель.

- Сбросьте операционную систему к заводским настройкам.

- Просканируйте антивирусом носитель.

- Снова загрузите файлы на свой телефон.

Периодически обновляйте антивирусы и проверяйте настройки. Устаревшая защита бесполезна. Также не забывайте проводить обновление операционной системы смартфона до последней версии. Защита современных Android может сравниться с решениями компании Apple.

Существуют также программы, проверяющие на добросовестность скачанные пользователем приложения. Например, Privacy Scanner из Google Store. Не все подобные программы работают безошибочно. Однако индустрия развивается. Со временем может появиться больше хороших сканеров.

Безопасность и эффективность

Bossware собирают данные о цифровой активности сотрудника от нажатых клавиш и сделанных кликов до видеозаписи всего, что происходит на его экране. Мониторинг активности сотрудников: отслеживание времени работы, продуктивности, соблюдения информационной безопасности компании, предотвращение разглашения рабочих тайн — основная цель таких программ.

С обеспечением безопасности все более или менее ясно: зная, что его действия записываются, сотрудник с меньшей вероятностью захочет украсть ценные данные или совершить другую махинацию. Однако не все следят за своими сотрудниками в открытую. Некоторые bossware-компании предлагают работодателям программы, которые можно «бесшумно и удаленно установить, чтобы проводить тайные расследования деятельности сотрудников и собирать доказательства нарушений, не оповещая об этом подозреваемого злоумышленника».

Надо еще понимать, что каждый работодатель понимает безопасность по-своему. Например, Amazon разрабатывает собственный bossware, предназначенный в том числе для слежки за попытками работников компании объединиться в группу, чтобы вместе потребовать, например, улучшения условий труда. Формально, профсоюзы не угрожают безопасности компании. Но, судя по всему, владелец Amazon Джефф Безос считает требование повысить зарплаты угрозой.

С повышением эффективности труда все еще сложнее. Например, точный подсчет времени, проведенного за работой, позволяет платить работникам только за активно проведенное в определенных программах время. В реальных офисах работникам часто приходилось чекиниться, когда они пришли и ушли с работы, а цифровые офисы могут проверять их каждые десять минут. Целый ряд программ позволяют веб-камере автоматически снимать сотрудника через определенные — иногда рандомные — промежутки времени. Если в момент снимка работника нет за компьютером — юнит рабочего времени не засчитывается.

Видит ли провайдер, какие сайты я посещаю?

Если ответить кратко — да, видит, но не следит за этим денно и нощно. Да и данные о посещенных сайтах провайдер сохраняет не в виде списка URL, а в так называемых логах — они содержат IP-адреса серверов, которые посещал пользователь. Также доступ к трафику регулируется целым набором законов. Так, согласно постановлению РФ № 445, провайдер обязан хранить поисковые данные своих клиентов за последние 30 дней (хотя конкретный объем трафика в этом документе не указан и зависит от загрузки провайдера в определенный период).

А в соответствии с пунктом 1.1 Федерального закона от 07.07.2003 N 126-ФЗ (ред. от 05.12.2017) «О связи» оператор обязан предоставить доступ к данным о трафике государственным органам РФ по соответствующему запросу.

По своему личному желанию работники провайдера не будут сидеть и следить, смотрите ли вы на котиков в Инстаграм или качаете пиратский фильм. Но если к ним обратятся, например, сотрудники ФСБ, то они обязаны будут дать им доступ к вашим логам

Несложно догадаться, что история браузера обычного мирного пользователя никому не нужна — только если он занимаются незаконной деятельностью или каким-то образом привлек внимание спецслужб.

А теперь давайте разберем более конкретные вопросы.

Как проверить телефон на прослушку

Температура батареи высокая

Какое-то время не играйте в игры и не используйте активно свой телефон. После этого прикоснитесь к нему со стороны батареи. Если вы почувствуете тепло, возможно, он тайно используется для передачи данных. Однако это не всегда является явным признаком слежки.

Получение необычных сообщений

Получаете ли вы странные текстовые сообщения, содержащие случайные числа или символы? Функция дистанционного управления шпионских программ отправляет секретные текстовые сообщения на ваш телефон, и в некоторых случаях это можно увидеть, особенно если программное обеспечение телефона работает неправильно. Если это случается регулярно, то на вашем телефоне возможно установлено приложение-шпион.

Увеличение объема использованных данных

Некоторые из менее надежных приложений-шпионов используют дополнительные данные для отправки информации, собранной с вашего телефона, поэтому обратите внимание на любое необъяснимое увеличение ежемесячного использования данных. Более продвинутые шпионские программы существенно уменьшили количество использованных данных, и их почти невозможно обнаружить

Однако старые программы все еще можно обнаружить благодаря значительному увеличению объема месячного трафика.

Существует ли 100-процентная защита?

Если посмотреть внимательно на то, как проникают шпионские программы на компьютер и что они делают впоследствии, о 100-процентной защите можно сказать только одно: ее не существует. Даже при задействовании всего арсенала средств в безопасности можно быть уверенным процентов на 80, не более. Однако и со стороны самого пользователя должны отсутствовать провоцирующие действия в виде посещения сомнительных сайтов, установки небезопасного программного обеспечения, игнорирование предупреждений антивируса, открытие вложений электронной почты из неизвестных источников и т. д.

Проверяем, что искали в Google

Компания Google очень аккуратно собирает всю историю ваших действий во всех его сервисах и приложениях. И вы, как владелец этих персональных данных, можете проверить всю свою историю в любой момент. Собственно, как и удалить ее, или даже запретить Google сохранять все эти данные.

Среди всей хранимой в Google информации можно найти как поисковые запросы и посещенные сайты, так и открываемые приложения на телефонах.

Если кто-то в ваше отсутствие пользовался компьютером и использовал сервисы Google под вашей учетной записью, то вы легко сможете увидеть, что именно просматривалось, куда заходил этот человек, какие поисковые запросы вводил и многое другое.

Найти и изучить всю эту информацию вы можете в специальном разделе «Отслеживание действий».

Remote Desktop Protocol

Для создания удаленного подключения к другому компьютеру под управлением Windows, операционная система ПК, к которому осуществляется подключение, должна поддерживать функцию «Хост удаленного рабочего стола» («Remote Desktop Host»). В стандартной версии Windows эта функция не предусмотрена; для этого на ПК, к которому осуществляется подключение, должна быть установлена Windows Pro или Windows Enterprise. Удаленное управление невозможно и на компьютере с версией Home Edition, а также на планшете, работающем на «урезанной» RT-версии.

Наберите в строке поиска панели задач первые буквы «уда». В перечне результатов отображается пункт «Подключение к удаленному рабочему столу». Щелкните по нему для запуска компонента. После этого автоматически загружается рабочий стол и появляется диалоговое окно «Подключение к удаленному рабочему столу».

В дальнейшем мы исходим из того, что компьютеры принадлежат одной и той же сети. Для подключения к другой системе введите в поле «Компьютер» IP-адрес или имя компьютера, с которым необходимо создать соединение, и нажмите «Подключить».

Если ПК, к которому вы хотите подключиться, работает на ОС Windows, то появится диалоговое окно «Безопасности Windows». Выберите аккаунт пользователя, под которым вы хотите войти в систему, и подтвердите кнопкой «Подключить». Введите имя пользователя и пароль, а затем щелкните «ОК».

Возможно, в новом окне появится предупреждение о сертификате. Закройте это сообщение, нажав «Да». Если вы по-прежнему получаете сообщения об ошибке, проверьте, разрешена ли в системе, к которой происходит подключение, возможность использования удаленного управления. Соответствующие настройки находятся в разделе «Панель управления | Система и безопасность | Разрешить удаленный доступ».

Щелкнув в первом диалоговом окне («Подключение к удаленному рабочему столу») по опции «Показать параметры», можно изменить стандартные настройки соединения, например, разрешение экрана и необходимую скорость соединения, или задать программы, которые должны автоматически запускаться при подключении.

Если вы предпочитаете работать на планшете, установите приложение Remotedesktop из магазина Windows Store. Запустите его, введите IP-адрес или имя целевой системы, коснитесь кнопки «Подключить», укажите данные для входа и создайте удаленное подключение.

- Организуем домашнюю сеть за полчаса: ничего сложного

- Нужно ли заклеивать камеру на ноутбуке?

Методы проникновения Spyware в компьютерные системы

Сегодня в связи с неимоверным развитием интернет-технологий Всемирная паутина является основным открытым и слабозащищенным каналом, который угрозы такого типа используют для внедрения в локальные компьютерные системы или сети.

В некоторых случаях шпионские программы на компьютер устанавливает сам пользователь, как ни парадоксально это звучит. В большинстве случаев он об этом даже не догадывается. А все банально просто. Например, скачали вы из Интернета вроде бы интересную программу и запустили установку. На первых стадиях все выглядит, как обычно. Но вот потом иногда появляются окна с предложением инсталляции какого-то дополнительного программного продукта или надстройки к Интернет-браузеру. Обычно все это написано мелким шрифтом. Пользователь, стремясь побыстрее завершить процесс установки и приступить к работе с новым приложением, зачастую не обращает на это внимания, соглашается со всеми условиями и… в итоге получает внедренного «агента» по сбору информации.

Иногда шпионские программы на компьютер устанавливаются в фоновом режиме, маскируясь потом по важные системные процессы. Вариантов тут может быть предостаточно: инсталляция непроверенного ПО, загрузка контента из Интернета, открытие сомнительных вложений электронной почты и даже простое посещение некоторых небезопасных ресурсов в Сети. Как уже понятно, отследить такую установку без специальной защиты просто невозможно.

Как заблокировать неизвестные устройства?

Самый простой способ избавиться от неизвестных устройств в домашней сети — сменить пароль на Wi-Fi. При изменении ключа безопасности все гаджеты будут отключены от беспроводного Интернета, а для повторного подключения понадобится ввести новый код, который будете знать только вы.

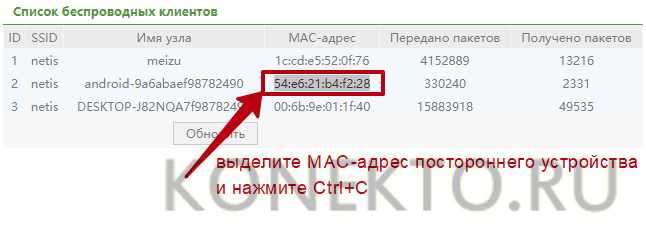

Если вы хотите навсегда заблокировать определенное устройство, чтобы с него нельзя было войти в сеть, даже зная пароль, вам нужно выполнить следующие действия:

Войти в панель управления роутера через браузер и открыть список подключенных пользователей (как это сделать — показано выше). Скопировать MAC-адрес устройства, которое вы хотите заблокировать, выделив его и нажав Ctrl + C на клавиатуре.

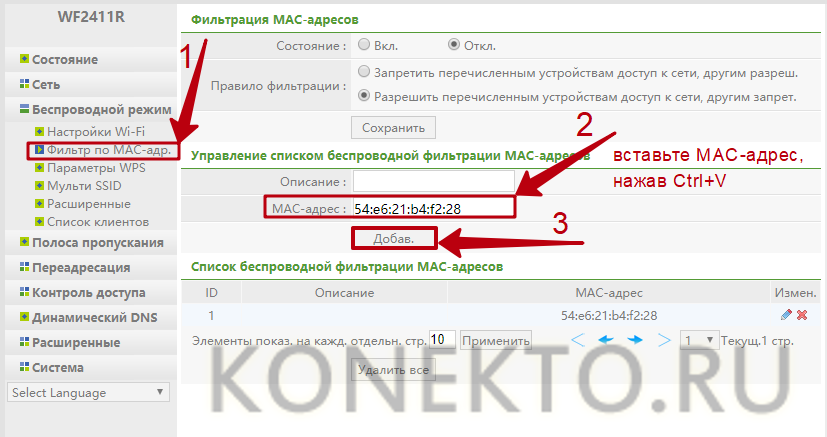

Открыть раздел «Фильтр по MAC-адресам» в настройках беспроводного режима. Вставить скопированный MAC-адрес в одноименное поле при помощи клавиш Ctrl + V и кликнуть «Добавить».

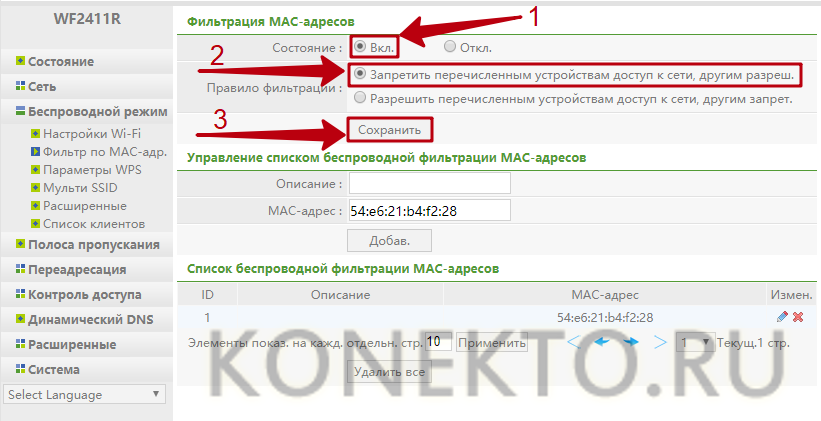

Включить фильтрацию, поставив отметку «Вкл.» в поле «Состояние». В строке «Правило фильтрации» выбрать вариант «Запретить перечисленным устройствам доступ к сети» и нажать «Сохранить».

Как обнаружить программу-шпиона на телефоне (Android и iOS)

Программа шпион для Андроид (Android)

Шпионское ПО на Android можно обнаружить, заглянув в файлы на телефоне. Откройте «Настройки» – «Приложения» – «Управление приложениями» или «Запуск служб», и вы сможете обнаружить подозрительные файлы. Хорошие программы-шпионы обычно маскируют имена файлов, чтобы они не выделялись, но иногда они могут содержать такие термины, как spy, monitor, stealth и так далее. Некоторые из менее продвинутых программ по-прежнему довольно легко обнаружить.

Не волнуйтесь — если вы всего лишь ищете подтверждение наличия шпионского программного обеспечения, вы не нанесете ущерб телефону, но лучше не удалять неизвестные вам файлы. Если вы обнаружите подозрительное программное обеспечение, рекомендуется отнести ваше устройство тому, кто знает свое дело и может помочь объяснить наличие тех или иных программ.

Программа шпион для iPhone

Как правило, если у вас есть iPhone, и кто-то хочет установить шпионское ПО, им сначала нужно взломать ваш телефон. Эти уязвимости были обнаружены в прошлом, что позволило кому-то с доступом к сети, используемой устройством, загрузить значительное количество персональных данных. Эти пробелы были исправлены, но вы никогда не можете быть слишком уверенными в полной безопасности вашего устройства.

Иногда вы можете найти программное обеспечение на своем iPhone, о загрузке которого вы не помните. Вы можете проверить Apple store и посмотреть, есть ли там данное приложение. Если нет, скорее всего, ваш телефон был взломан.

Копаться глубоко в iPhone сложнее, чем в Android, но есть простой способ удалить с него шпионское ПО. Просто обновите программное обеспечение до последней версии через iTunes. Обновление удалит программу-шпиона и любую другую программу, установленную извне. Но, прежде чем делать это, обязательно создайте резервные копии важных данных на своем телефоне.

Прослушка мобильного телефона

Возврат к заводским настройкам

Сброс телефона на заводские настройки, будь то Android или iPhone, приведет к удалению любого шпионского программного обеспечения, но опять же обязательно создайте резервные копии ваших данных, таких как контакты, фотографии и музыку, иначе вы их потеряете.

Если вы это сделаете, вам также понадобится надежный код доступа для предотвращения несанкционированного проникновения к вашему устройству в будущем. Для Android-устройств вы также можете установить приложение, такое как AppNotifier, который отправит вам по электронной почте уведомление, что все программы загружены на ваш телефон, предупреждая вас, если кто-то пытается сделать что-то, чего они не должны.

Вы только что обнаружили, что кто-то шпионит за вами?

Это может шокировать. Большинство жертв даже не подозревает, что такой вид программного обеспечения существует. Если вы обнаружили необычное поведение своего телефона, то, по крайней мере, стоит его проверить. Помните, сегодня существует множество очень мощных шпионских программ.

Способ понять, что за вами смотрят в Интернете

Разобрав, способен ли кто-то увидеть, что я посещаю в Интернете, разберём способы, позволяющие понять, что вас отслеживают. Иногда довольно сложно понять, что за вами следят. Тем не менее, есть определённые признаки, которые сигнализируют о слежке.

Они таковы:

- Реклама, которую вы видите в сети, совпадает с вашими интересами;

- Вам предлагают оценить места, которые вы посещаете;

-

Файлы на вашем телефоне (ПК) пропадают, или меняют своё расположение;

- Ваша веб-камера включается без вашего участия;

-

Вам приходят странные письма, или на ваше устройство самостоятельно загружаются подозрительные файлы;

- Вам поступают уведомления о вашей активности, которую вы не совершали;

-

Общий объём использованных данных намного выше обычного;

- Вы оказываетесь подписаны на карты-лояльности и другие аналогичные программы;

-

Ваше местоположение и язык определяются браузером или веб-сайтом автоматически.

Перечисленные пункты – это самые заметные признаки, на которые стоит обратить ваше внимание. Если вы встретились с несколькими из них, это значит, что ваша активность в сети отслеживается

Что же делать?