Принцип действия и преимущества gsm-автосигнализации

Содержание:

- Введение в сотовые сети

- Сотовая связь будущего

- 2.8 Handover

- Датчики, извещатели

- Как работают охранные датчики GSM

- Способы взлома спутниковой сигнализации и методы защиты

- Дополнительные услуги

- Возможно, вам также будет интересно

- Какие стандарты мобильной связи бывают

- 2.6 Frequency Hopping

- Покрытие сети

- Передача данных с подтверждением в командном режиме

- Особенности передачи данных в сети GPRS

- Безопасность и конфиденциальность

- Пора под увеличительное стекло?

- Частотный спектр и мобильная связь

- Принцип работы мобильных устройств в сотовой сети

- Что такое GSM сигнализация для автомобиля?

Введение в сотовые сети

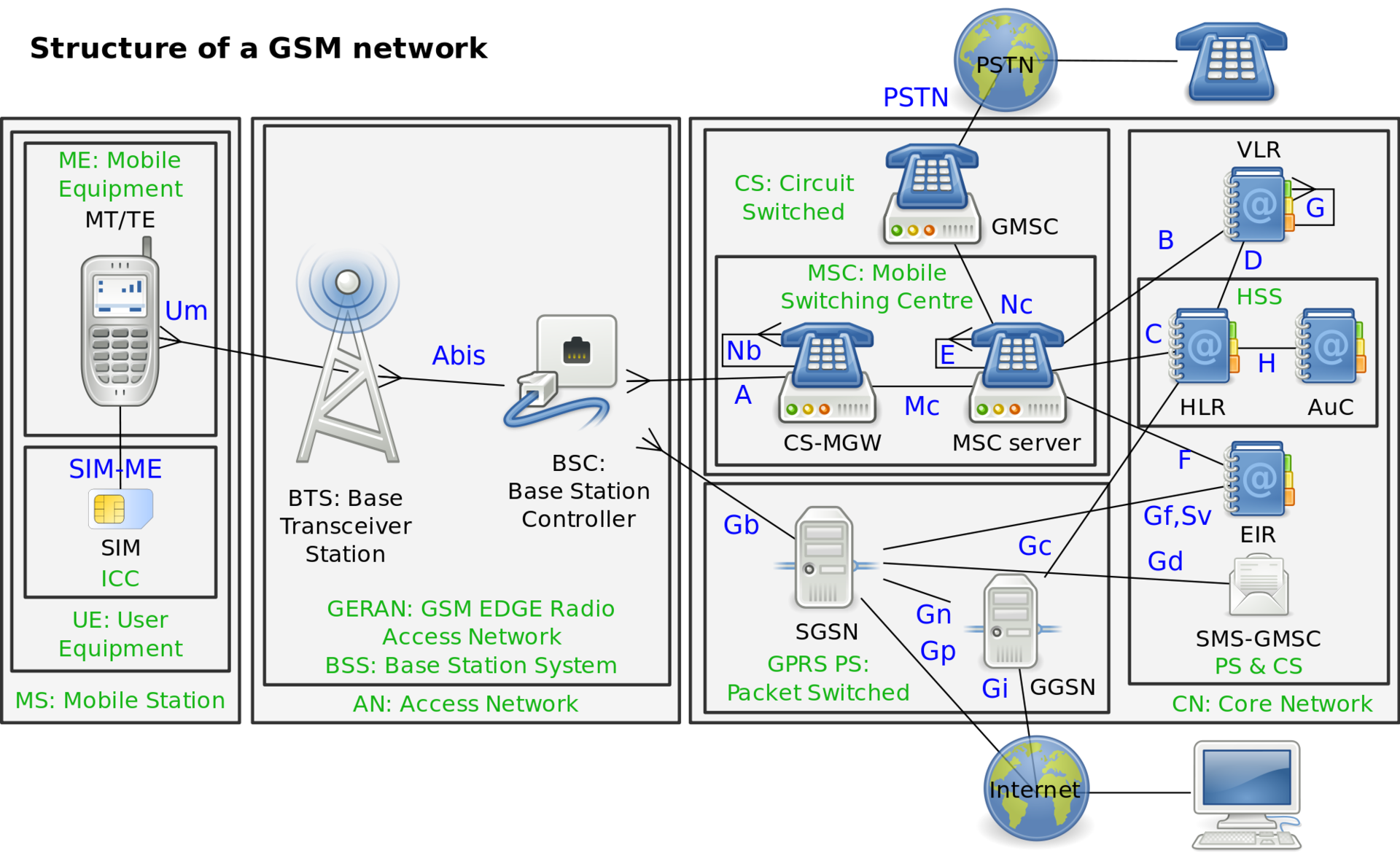

1.3 Инфраструктура сотовых сетей

интерфейса A-bisA-интерфейсаGb-интерфейса

интерфейса A-bisA-интерфейсаGb-интерфейса

- HLR (Home Location Register) — база данных, содержащая персональные данные каждого абонента, включая телефонный номер, тарифный план, список подключенных услуг, а также информацию об используемой абонентом SIM-карте.

- VLR (Visitor Location Register) — временная база данных абонентов, которые находятся в зоне действия определённого центра мобильной коммутации. Каждая базовая станция в сети приписана к определённому VLR, так что абонент не может присутствовать в нескольких VLR одновременно.

- AuC (Authentication Center) — центр аутентификации абонентов, выполняющий проверку подлинности каждой SIM-карты, подключающейся к сети.

- SMSC (SMS Center) — центр обмена короткими текстовыми сообщениями, занимающийся их хранением и маршрутизацией.

- GMSC (Gateway MSC) — шлюз, предоставляющий доступ к сетям проводных городских телефонов. Именно благодаря данному элементу возможны звонки между абонентами сотовых и городских телефонных сетей.

- SGSN (Serving GPRS Support Node) — узел обслуживания абонентов GPRS, выступающий точкой соединения между системой базовых станций (BSS) и базовой сетью (Core Network). SGSN можно назвать аналогом коммутатора MSC сети GSM. SGSN выполняет контроль доставки пакетов данных, мониторинг находящихся в режиме online пользователей, преобразование кадров GSM в форматы, используемые протоколами TCP/IP глобальной компьютерной сети Internet, регистрацию или «прикрепление» (attachment) абонентов, вновь «появившихся» в зоне действия сети, шифрование данных, обработку поступающей биллинговой информации, а также обеспечивает взаимодействие с реестром собственных абонентов сети HLR. В отличии от вышеперечисленных элементов, SGSN соединяется напрямую с BSC.

Сотовая связь будущего

Стандарт 4G заточен на непрерывную передачу гигабайтов

информации, в нем даже отсутствует канал для передачи голоса. За счет

чрезвычайно эффективных схем мультиплексирования загрузка фильма высокого

разрешения в такой сети займет у пользователя 10-15 минут. Однако даже его

возможности уже считаются ограниченными.

В 2020 году ожидается официальный запуск нового поколения

связи стандарта 5G, который позволит передачу больших объемов данных на

сверхвысоких скоростях до 10 Гбит/сек. Кроме этого, стандарт позволит

подключить к высокоскоростному интернету до 100 миллиардов устройств.

Именно 5G позволит появиться настоящему интернету вещей — миллиарды

устройств будут обмениваться информацией в реальном времени. По оценке

экспертов, сетевой трафик скоро вырастет

на 400%. Например, автомобили начнут постоянно находиться в глобальной Сети и получать

данные о дорожной обстановке.

Низкая степень задержки обеспечит связь между транспортными

средствами и инфраструктурой в режиме реального времени. Ожидается, что надежное

и постоянно действующее соединение впервые откроет возможность для запуска на

дорогах полностью автономных транспортных средств.

Российские операторы уже экспериментируют с новыми спецификациями

— например, работы в этом направлении ведет «Ростелеком». Компания подписала

соглашение о строительстве сетей 5G в инновационном центре «Сколково». Реализация

проекта входит в государственную программу «Цифровая экономика», недавно

утвержденную правительством.

2.8 Handover

- Жесткий handover («break-before-make»). В этом случае соединение с текущей BTS прерывается, после чего создается соединение с новой. Из недостатков можно выделить вероятность кратковременного разрыва сессии данных, либо непредвиденного завершения вызова. В устаревших на сегодня аналоговых системах связи при жестком handover можно было услышать короткий щелчок или гудок. 🙂

- Мягкий handover («make-before-break»). В этом случае телефон, не разрывая соединения с текущей BTS, устанавливает соединение с одной или несколькими другими, после чего передает сессию новой BTS и разрывает соединение с предыдущей. Недостатком данного метода являются более высокая цена компонентов телефона, позволяющих поддерживать соединение сразу с несколькими базовыми станциями.

Датчики, извещатели

Самые распространенные датчики — реагирующие на движения и магнитные, состоящие из двух частей, срабатывающие, когда их размыкают, например, при взломе дверей, окон (одну часть крепят на створку, другую на короб). В продаже есть также любые другие сенсоры: тепловые, дымовые, звуковые и пр. Тут выбор зависит только от потребностей пользователя. Детекторы можно комбинировать как угодно.

Крайне желательно предусмотреть наличие мощной локальной звуковой (ревун, сирена), световой сигнализации. Именно это в первую очередь дезориентирует воров, сразу даст знать о вторжении соседям, окружающим.

Как работают охранные датчики GSM

Для отправки тревожных сигналов, уведомлений в данном случае используется самый дешевый, старый, но по-прежнему актуальный и эффективный в рамках своих возможностей стандарт мобильной связи — GSM, он же 2G. Новые поколения и технологии — это уже 3G и выше, EDGE и пр. Данный стандарт лучший для работы с SMS, MMS, пакетов данных (GPRS). Для таких опций нет смысла использовать более дорогие технологии, что удешевляет затраты на связь для такой сигнализации, при этом ее эффективность не понижается. Следует отличать системы с более новыми стандартами (3G, LTE, EDGE), используемые, например, для охранного видеонаблюдения — но это касается в первую очередь более высокой цены, принцип в своей основе аналогичный.

В нашем случае простота системы GSM никак не влияет на ее результативность, а наоборот, повышает ее и комфортность пользования.

Порядок как действует оборудование:

- Сенсоры обнаруживают опасные факторы.

- Идет импульс на исполнительные узлы. Одновременно на следующее:

- на узлы локальной тревоги: активизируется ревун, световые сигналы;

- на GSM модуль (с симкой), в зависимости от варианта исполнения он находится в самом отдельном датчике-модуле или на базе (от сенсоров на нее идут радиосигналы). Микросхема преобразовывает сообщение от детектора в подходящий формат и отправляет тревожное уведомление на смартфон пользователя.

GSM модуль срабатывает как обычная автоматическая рассылка СМС, ММС, голосовых уведомлений на прописанные в памяти устройства номера (один или несколько).

Способы взлома спутниковой сигнализации и методы защиты

Слабое место gps/gsm сигнализации – это канал связи с сервером и мобильным телефоном владельца. У злоумышленников есть несколько способов нарушить эту связь:

а) Глушение сигнала GSM

Сигнал на мобильный телефон можно заглушить

— Такое нехитрое устройство стоимостью около 120$ может заглушить все 3G/GSM/CDMA-модемы в радиусе от пяти до двадцати метров.

б) Подделка сим-карты (клонирование) У номера, который использует сигнализация, появляется копия, находящаяся в руках у угонщиков. Если сигнализацию заглушить глушилкой, описанной выше, то второй номер будет доступен и не подаст тревожный сигнал. Если сигнализация проверяется периодическими дозвонами, то дозвон будет посылаться на копию сим-карты и не вызовет тревоги.

Для защиты от глушения сигнала и поддельных сим-карт была разработана функция Jamming Detection. Она предназначена для выявления попыток глушения сигнала. При обнаружении такой попытки сигнализация блокирует автомобиль, включает сирену и записывает в память информацию о том, что ее глушили. Когда связь восстанавливается, эта информация отсылается на сервер и на телефон владельца.

в) Подмена станции оператора связи

Устройство, выдающее себя за станцию оператора сотовой связи, помещается в небольшом чемоданчике. GSM-модем автосигнализации не сможет определить, какая из доступных базовых станций реальная, а какая подделка. В случае взлома он не отправит сигнал тревоги по настоящему каналу.

г) Локализация места установки сигнализации с последующим отключением или выведением из строя

Детектор поля стоимостью 43$ позволяет находить места установки радиопередатчиков, работающих на частоте от 1 МГц до 2.6 ГГц. На дисплей устройства выводится уровень сигнала и частота излучения передатчика.

На случай обнаружения места установки при помощи детектора поля и физической деактивации сигнализации рекомендуется использовать дополнительные gps/gsm-маячки. Такой маячок состоит из gps-приемника, gsm-модема и аккумуляторной батареи. Устройство имеет миниатюрные размеры и легко прячется в скрытых местах автомобиля. Маячок сложно обнаружить визуально и практически невозможно выявить при помощи детектора поля, так как он все время находится в состоянии сна, лишь изредка просыпаясь для регистрации в сети и отправки своих координат на сервер. В случае угона автомобиля, по сигналам от маячков легко можно будет определить его координаты.

Чтобы защититься от всех приведенных выше способов взлома, был разработан метод контроля канала связи. Модем блока сигнализации связывается с сервером через определенные промежутки времени – например, пересылает данные по http. Если модем не вышел на очередной сеанс связи, сервер поднимает тревогу – звонит или шлет sms владельцу транспортного средства. Разумеется, данный метод не является панацеей во всех случаях – где-то может быть просто зона плохого приема сигнала – но, тем не менее, он значительно повышает уровень безопасности автомобиля.

Спутниковая gps/gsm – автосигнализация бесспорно обладает большими преимуществами. Даже если автомобиль смогли угнать, она позволит отслеживать его координаты. Задержать угонщиков будет намного проще. Однако для повышения безопасности автомобиля, специалисты рекомендуют использовать спутниковую сигнализацию в комплексе с простыми и надежными механическими противоугонными устройствами.

Дополнительные услуги

См. Также коды GSM для дополнительных услуг .

- Переадресация звонков .

- Запрет исходящих звонков .

- Запрет входящих звонков .

- Уведомление о зарядке (AoC) . Эта услуга GSM оценивает стоимость вызова для отображения на мобильном телефоне пользователя. Это помогает пользователям предотвратить шокирование счетов и снижает нагрузку на отдел обслуживания клиентов оператора мобильной связи . Однако на практике эта услуга GSM используется редко, потому что расчет более сложен, чем позволяет стандарт. Вместо этого некоторые операторы предоставляют абонентам уведомления о балансе и / или стоимости вызова, отправляемые в заранее определенное время, например, в начале или в конце каждого вызова. Эти уведомления могут быть прочитаны вслух с использованием системы синтеза речи или могут быть переданы в текстовой форме.

- Удержание вызова .

- Ожидание вызова .

- Многосторонний сервис .

- Представление идентификатора вызывающей линии (CLIP) / ограничение (CLIR) .

- Закрытая группа пользователей (ЗГП) .

- Явный перевод вызова (ECT) . Эта услуга позволяет пользователю, у которого есть два вызова, соединить эти два вызова вместе и разорвать соединения с обеими сторонами.

Возможно, вам также будет интересно

С развитием высокоскоростных сетей мобильной связи 3G-поколения российскому рынку M2M (телеметрия/мониторинг, охранные системы, навигация и пр.) открылся немалый потенциал для развития. Классически применяемая технология пакетной передачи данных GPRS посредством GSM/GPRS-модулей во многих случаях является достаточной, но накладывает ряд технических ограничений на характеристики встраиваемых реш…

Передача данных с помощью GSM / GPRS терминалов и беспроводных модулей производства фирмы Enfora

Одной из наиболее часто встречающихся в беспроводной телеметрии задач является передача данных от различных датчиков на центральный диспетчерский пункт. Набор специализированных АТ-команд в продукции Enfora предоставляет разработчикам возможность существенно упростить процесс передачи данных как в режиме GSM, так и в режиме GPRS. Эта статья инициирована вопросами пользователей о конкретных прим…

Приведена новая структура метода маршрутизации для беспроводных децентрализованных сетей, с экономным обратным транзитом, который направляет трафик через узлы/линии/участки с естественно важным географическим положением, что ведет к снижению влияния релейной трансляции на сеть. Рассматривается решение проблемы узких мест способом интеллектуального увеличения каналов/мощностей (пропускная способ…

Какие стандарты мобильной связи бывают

Первые мобильники работали с технологий 1G — это самое первое поколение сотовой связи,

которое опиралось на аналоговые телекоммуникационные стандарты, главным из

которых стал NMT — Nordic Mobile Telephone. Он предназначался

исключительно для передачи голосового

трафика.

К 1991 году относят рождение 2G — главным стандартом нового

поколения стал GSM (Global System for Mobile Communications). Данный стандарт

поддерживается до сих пор. Связь в этом стандарте стала цифровой, появилась

возможность шифрования голосового трафика и отправки СМС.

Скорость передачи данных внутри GSM не превышала 9,6 кбит/с,

что делало невозможной передачу видео или высококачественного звука. Проблему

был призван решить стандарт GPRS, известный как 2.5G. Он впервые позволил пользоваться сетью Интернет владельцам мобильных телефонов.

Такой стандарт уже обеспечил скорость передачи данных до 114

Кбит/c. Однако вскоре он также перестал удовлетворять постоянно растущие

запросы пользователей. Для решения этой проблемы в 2000 году был разработан

стандарт 3G, который обеспечивал доступ к услугам Сети на

скорости передачи данных в 2 Мбита.

Еще одним отличием 3G

стало присвоение каждому абоненту IP-адреса, что позволило превратить мобильники в маленькие компьютеры,

подключенные к интернету. Первая коммерческая сеть 3G была запущена 1 октября

2001 года в Японии. В дальнейшем пропускная способность стандарта неоднократно

увеличивалась.

Наиболее современный стандарт — связь четвертого поколения 4G, которая предназначена только для высокоскоростных

сервисов передачи данных. Пропускная способность сети 4G способна достигать 300

Мбит/сек, что дает пользователю практически неограниченные возможности работы в

интернете.

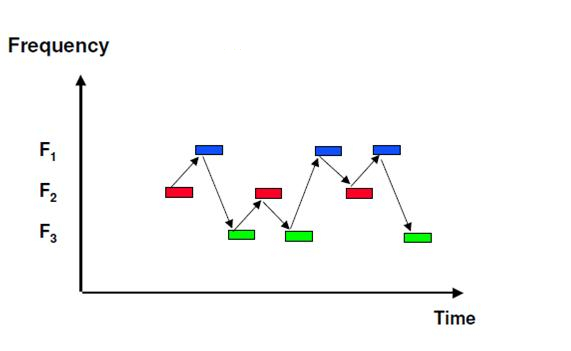

2.6 Frequency Hopping

Frequency Hopping (FHSS)методов расширения спектра

- Уменьшение влияния интерференции. Благодаря частой смене частоты, интерференция может влиять на сигнал лишь в течение короткого промежутка времени.

- Защита данных от несанкционированного доступа. Не зная алгоритма, по которому изменяется частота сигнала, невозможно выделить нужные данные из шумоподобного потока.

- Усложнение глушения сигнала. Frequency Hopping затрудняет «нацеленное» (т.е. глушение определенного устройства, либо совокупности устройств) глушение сигнала. В этом случае приходится глушить весь занимаемый диапазон частот, что требует использования более дорого и мощного оборудования.

Покрытие сети

Многие провайдеры мобильной телефонии предлагают на своих сайтах страницу, на которой можно узнать зоны приема для каждого типа передачи (2G, 3G). Во многих случаях они переоцениваются. По этой причине существует несколько проектов, направленных на построение этого типа карты на основе информации, предоставляемой фактическим приемом телефонов и смартфонов, оснащенных GPS ; мы можем найти, например:

- Национальное агентство Frequency (ANFR) имеет веб — сайт , который представляет собой карту расположения антенн 2G и 3G во Франции: Cartoradio .

- Opensignalmaps : использует приложение ( Android ) для получения информации об уровне сигнала (для США, Англии, Италии, Испании, Германии и частично во Франции).

- Sensorly предоставляет карты покрытия для разных платформ и операторов для Франции и Европы.

Передача данных с подтверждением в командном режиме

AT+CIPSEND? // Проверяем максимальный размер данных, которые можно послать в сторону удаленной стороны. Этот размер зависит от сети. +CIPSEND: 1460 OK AT+CIPQSEND? // Нормальный режим передачи данных. В этом режиме каждая порция высланных данных подтверждается сообщением SEND OK, что означает, что сервер данные принял и подтвердил их получение. +CIPQSEND: 0 OK AT+CIPSEND=100 // Передача 100 байт данных. > // Приглашение. hellohellohellohellohellohellohellohellohellohellohellohellohellohellohellohellohellohellohellohello // Размер данных не должен быть больше 1460 байт, и в конце блока данных следует байт 0x1A. SEND OK // Данные успешно переданы. AT+CIPSEND // Передача данных произвольного размера. > hellohellohellohellohellohellohellohellohellohellohellohellohellohellohellohellohellohellohellohello // Размер данных не должен быть больше 1460 байт, и в конце блока данных следует байт 0x1A. SEND OK

Быстрая передача данных в командном режиме

AT+CIPQSEND=1 // Режим быстрой передачи данных. Этот режим подразумевает передачу данных без ожидания от сервера подтверждения о получении. OK AT+CIPSEND=100 // Передача 100 байт данных. > hellohellohellohellohellohellohellohellohellohellohellohellohellohellohellohellohellohellohellohello DATA ACCEPT:100 // Модуль принял данные в свой буфер и вышлет их в сторону сервера в фоновом режиме. AT+CIPACK // Проверка: 300 байт передано на сервер, из них 300 байт сервером приняты и подтверждены. +CIPACK: 300,300,0 OK AT+CIPSEND // Передача данных произвольного размера происходит аналогичным образом. > hellohellohellohellohellohellohellohellohellohellohellohellohellohellohellohellohellohellohellohello DATA ACCEPT:100 AT+CIPACK +CIPACK: 400,400,0 OK AT+CIPQSEND=0 // Нормальный режим передачи данных. OK

Прием данных в командном режиме, автоматический вывод принятых данных

AT // Модуль находится в командном режиме; OK AT OK HelloHelloHelloHelloHelloHelloHelloHelloHelloHello // Данные, принятые от сервера, выводятся из порта UART модуля автоматически. Данные выводятся как есть, и это неудобно, поэтому будут полезны следующие настройки. AT OK AT+CIPHEAD=1 // Перед блоком данных, принятых от сервера, добавлять заголовок формата +IPD,<длина блока данных>. OK AT+CIPSRIP=1 // При приеме данных показывать уведомление в виде RECV FROM:<IP адрес отправителя>,<порт>. OK

Прием данных в командном режиме, ручной вывод принятых данных

Для смены способа вывода данных требуется разорвать соединение и деактивировать контекст.

AT+CIPCLOSE // Закрытие соединения. CLOSE OK AT+CIPSTATUS OK STATE: TCP CLOSED AT+CIPSHUT // Деактивация контекста. SHUT OK AT+CIPRXGET? +CIPRXGET: 0 // Автоматический вывод принятых данных. OK AT+CIPRXGET=1 // Настройка ручного вывода данных. OK AT+CSTT OK AT+CIICR OK AT+CIFSR 100.69.113.182 AT+CIPSTART=”TCP”,”81.95.20.18”,2020 OK CONNECT OK AT OK AT OK +CIPRXGET: 1,”81.95.20.18:2020” // Уведомление о приеме данных от сервера. AT OK AT+CIPRXGET=4 // Уточнение размера принятых данных. +CIPRXGET: 4,100 // Пришло 100 байт данных. OK AT+CIPRXGET=2,20 // Вывести 20 байт в порт UART; +CIPRXGET: 2,20,80,”81.95.20.18:2020” // В буфере модуля осталось 80 байт. HelloHelloHelloHello // Запрошенные 20 байт данных. OK AT+CIPRXGET=2,20 // Вывести 20 байт в порт UART. +CIPRXGET: 2,20,60,”81.95.20.18:2020” // В буфере модуля осталось 60 байт. HelloHelloHelloHello // Запрошенные 20 байт данных. OK AT+CIPRXGET=2,60 // Вывести 60 байт в порт UART. +CIPRXGET: 2,60,0,”81.95.20.18:2020” // Приемный буфер модуля пуст. HelloHelloHelloHelloHelloHelloHelloHelloHelloHelloHelloHello // Запрошенные 60 байт данных. OK AT+CIPRXGET=4 // Проверка наличия данных в буфере модуля. +CIPRXGET: 4,0 // Буфер пуст. OK

Обмен данными с сервером в прозрачном режиме

Для смены режима передачи данных требуется разорвать соединение и деактивировать контекст.

AT+CIPCLOSE CLOSE OK AT+CIPSHUT SHUT OK AT+IFC=2,2 // Аппаратный контроль потока должен быть включен, чтобы избежать потери данных. OK AT+CIICR OK AT+CIFSR 100.104.155.220 AT+CIPSTART=”TCP”,”81.95.20.18”,2020 OK CONNECT // Соединение установлено.

* * *

Благодаря подробному освещению возможностей встроенного стека протоколов TCP/IP новой линейки модулей серии SIM800, выгод его применения и приведению объемного исчерпывающего примера работы со стеком в различных режимах, данная статья поможет разработчику быстро освоить материал официальных руководств по применению модулей SIMCom Wireless Solutions и послужит в разработке отправной точкой.

Особенности передачи данных в сети GPRS

При организации каналов передачи данных по GPRS необходимо четко разделять понятия:

- скорость передачи (максимум 171 кбит/с, а на реальной ”московской” сети в среднем 10 кбит/с);

- время доставки данных (до 15 и более секунд);

- девиация времени доставки (до ±15 с).

Как следствие, временные таймауты при опросной схеме должны составлять более 30 секунд, и необходимо учитывать возможные временные разрывы передачи самого сообщения (если не используются специальные средства по их сборке-разборке), например, когда несколько байтов приходят через 2 с после отправки, а оставшаяся часть задерживается на 13 с.

Рассмотрим причины задержек доставки данных:

- собственно задержка доставки кадров канального уровня, определяемая:

- задержкой на интерфейсе передачи (например, вызванной механизмом RTS/CTS);

- временем сборки-разборки кадров и их обработки, включающей помехоустойчивое кодирование, перемежение, диспетчеризацию потоков с разным качеством обслуживания, шифрование и др.;

- задержкой передачи кадра, включающей выделение свободных слотов и распространение сигнала в физическом канале;

- потери кадров канального уровня при их передаче по радиолиниям:

- возникновение канальных ошибок, свойственное мобильным сетям;

- разрыв линии связи, возникающий, например, во время процедуры хэндовера (handover) — перехода мобильного терминала из одной соты в другую;

- транспортный протокол со своим механизмом защиты от ошибок иногда некорректно взаимодействует с аналогичными механизмами канального уровня, осуществляя повторную передачу задержанных или утерянных пакетов наряду с их повторной передачей канальным протоколом.

Безопасность и конфиденциальность

Википедия, Безопасность GSMХабрахабр, Безопасность GSM сетей: шифрование данныхКуча презентаций и статей на данную тему в моем GitHub-репозитории

3.1 Основные векторы атак

прямые руки

- Сниффинг

- Утечка персональных данных, СМС и голосовых звонков

- Утечка данных о местоположении

- Спуфинг (FakeBTS или IMSI Catcher)

- Удаленный захват SIM-карты, исполнение произвольного кода (RCE)

- Отказ в обслуживании (DoS)

3.3 Аутентификация

- Абонент выполняет Location Update Request, затем предоставляет IMSI.

- Сеть присылает псевдослучайное значение RAND.

- SIM-карта телефона хэширует Ki и RAND по алгоритму A3. A3(RAND, Ki) = SRAND.

- Сеть тоже хэширует Ki и RAND по алгоритму A3.

- Если значение SRAND со стороны абонента совпало с вычисленным на стороне сети, значит абонент прошел аутентификацию.

Способы атаки

Способы атаки

3.4 Шифрование трафика

- A5/0 — формальное обозначение отсутствия шифрования, так же как OPEN в WiFi-сетях. Сам я ни разу не встречал сетей без шифрования, однако, согласно gsmmap.org, в Сирии и Южной Корее используется A5/0.

- A5/1 — самый распространенный алгоритм шифрования. Не смотря на то, что его взлом уже неоднократно демонстрировался на различных конференциях, используется везде и повсюду. Для расшифровки трафика достаточно иметь 2 Тб свободного места на диске, обычный персональный компьютер с Linux и программой Kraken на борту.

- A5/2 — алгоритм шифрования с умышленно ослабленной защитой. Если где и используется, то только для красоты.

- A5/3 — на данный момент самый стойкий алгоритм шифрования, разработанный еще в 2002 году. В интернете можно найти сведения о некоторых теоретически возможных уязвимостях, однако на практике его взлом еще никто не демонстрировал. Не знаю, почему наши операторы не хотят использовать его в своих 2G-сетях. Ведь для СОРМ это далеко не помеха, т.к. ключи шифрования известны оператору и трафик можно довольно легко расшифровывать на его стороне. Да и все современные телефоны прекрасно его поддерживают. К счастью, его используют современные 3GPP-сети.

Способы атакипродемонстрировал

Пора под увеличительное стекло?

Современная сотовая связь внесла настоящий сумбур в умы пользователей. Абоненты путаются, теряются и просто проходят мимо таких понятий, как GPRS, eGSM, EDGE, CDMA и так далее. Удивительно, но полная безграмотность в области сотовой связи не мешает большинству абонентов с удовольствием пользоваться мобильными телефонами. Впрочем, мы с вами прекрасно знаем, что перед посвящёнными открываются куда большие возможности. Итак, давайте познакомимся с азами GSM-связи и покончим с неразберихой, которая мешает нам дышать полной грудью и использовать телефон согласно уму.

Прежде всего, надо определиться с базовыми составляющими современной сотовой связи стандарта GSM. Сеть обязательно должна включать в себя: мобильные телефоны, базовые станции, цифровые коммутаторы, центр управления и обслуживания, а также дополнительное оборудование и программное обеспечение.

Сеть GSM обеспечивает шифрование данных и закрытый от прослушивания радиоинтерфейс. Оборудование обязано однозначно идентифицировать абонента и предоставлять ему набор сервисов (например, передачу данных или роуминг в национальном и международном масштабах).

Частотный спектр и мобильная связь

Теперь давайте обсудим, почему частотный спектр очень важен для мобильной связи. Для передачи последовательности нулей и единиц посредством цифровой связи, каждому абоненту выделяется частотный диапазон, однако частотный спектр сотовой связи весьма ограничен, при том что пользуются ей миллиарды абонентов.

Эта проблема решается с помощью двух методов. Первый, распределение частотного интервала и второй — технология множественного доступа. В первом случае подразумевается четкое распределение разных частотных интервалов по разным вышкам сотовой связи, а технология множественного доступа заключается в эффективном распределение частотного интервала среди всех активных пользователей в ячейке.

Принцип работы мобильных устройств в сотовой сети

Мобильный телефон – это своеобразный приёмо-передатчик, который работает на одной из частот диапазона 850 МГц, 900 МГц, 1800 МГц и 1900МГц. При этом передача и приём сигнала разнесена по разным частотам. Вся система под названием GSM включает три основных компонента.

- Подсистема базовых станций;

- Подсистема коммуникации;

- Центр управления и обслуживания.

Если объяснять это простыми словами, то принцип работы такой. Мобильное устройство взаимодействует с сетью мобильных вышек или базовых станций. Такие вышки чаще всего устанавливают на специальных наземных вышках, крышах жилых домов, а также других арендованных зданий. Также они могут располагаться на промышленных трубах и трубах котельных.

Телефон сразу после включения и даже в выключенном состоянии , но с вставленным аккумулятором, постоянно сканирует эфир, в писках сигнала своей базовой станции. Этот сигнал определяется по особому идентификатору, который задаётся вставленной сим-картой. Если какие-то сигналы в радиусе действия есть, то мобильником выбирается максимально сильный, после чего базовой станции посылается запрос на регистрацию в сети. Этот процесс считается авторизацией в системе.

Каждая сим-карта, вставленная в мобильное устройство, наделена своими уникальными идентификаторами IMSI. При регистрации мобильника в сети данные передаются на базовую станцию, а именно в центр идентификации. Далее этот центр передаёт на телефон некое секретное число, которое является своеобразным кодом и нужно для вычислений по особому алгоритму. Такие вычисления проводятся одновременно на мобильнике и в центре идентификации, если данные совпадают, то телефон присоединяется к сети.

IMEI хранится в памяти мобильного аппарата. Стоит знать, что в устаревших моделях мобильников этот номер нетрудно изменить при помощи специальной программы, в современных смартфонах эти данные дублируются. Один экземпляр хранится в памяти, которую можно изменять, а вот дубликат находится в памяти ОТР, которую перепрограммировать невозможно.

По IMEI любое мобильное устройство легко отследить в сети. Это очень полезная функция, так как при краже мобильного устройства его можно отследить и изъять у злоумышленника. Если же номер изменили, то шансы найти мобильник почти равны нулю.

Стоит знать, что IMEI может быть повреждён в случае сбоя программного обеспечения или неправильного обновления программы. В этом случае устройство становится непригодным для работы. Вот тут нужна помощь специалистов, чтобы восстановить всю информацию и вернуть работоспособность мобильнику.

Чтобы сотовый телефон работал, в него следует вставить сим-карту. После этого телефон начинает проверять доступность частот, которых около 160. Из них выбирается 6 наиболее мощных сигналов, и данные записываются на сим-карту.

Схематическое исполнение мобильных телефонов

Схема каждого мобильного телефона очень сложная. Так простому обывателю даже трудно представить, как можно на одном миллиметре процессора разместить миллионы транзисторов, пусть и миниатюрного размера. Так мало того, все эти детали должны обеспечит слаженную работу мобильного устройства.

Рассмотрим основные составляющие мобильных устройств и их предназначение.

- Процессор. На схемах он обозначен аббревиатурой CPU или RAPIDO. Именно эта деталь и является мозговым центром любого мобильника.

- Флешка. Это не что иное, как карта памяти. В схемах обозначается словом flash, но могут быть обозначения mem, memory. Чаще всего она прямоугольной формы, в зависимости от модели мобильного устройства может иметь разные габариты и объём памяти.

- Контролёр питания. Он может быть отмечен на схеме как betty, retu, tahvo или UEM. Это миниатюрные микросхемы квадратной формы.

- Передатчик и приёмник сигнала. Помечается на схеме как RF chip & GSM FEM. Такие передатчики могут быть похожи между собой, но у них отличаются последние цифры в маркировке.

- У некоторых мобильников предусмотрен терморезистор и предохранитель.

Большая часть современных мобильных телефонов может работать в различных стандартах. Это позволяет без проблем пользоваться услугами роуминга в сетях разных мобильных операторов.

Что такое GSM сигнализация для автомобиля?

Это, по сути, тот же компьютер, который предназначен не только осуществлять охрану вашего автомобиля, но и мониторить его местоположения в реальном режиме времени. В случае посягательства сигнализация передает информацию о нарушении владельцу и на пульт охраны. Контроль осуществляется при помощи мобильного телефона с функциями GPRS. А других сейчас, наверное, уже и не выпускают.

Расстояние для контроля неограниченно, или вы в соседнем доме, или на Таити, не имеет значения. Помимо этого, gsm система полностью обезопасит какие-либо механические действия с вашим авто, без вашего ведома, как например, погрузку авто на транспорт с целью похищения.