Маршрутизируем и защищаем сеть

Содержание:

- Прокси-файрвол (Proxy Firewall)

- История межсетевых экранов

- Понимание приоритета правил для входящие правила

- Углубленная настройка и использование

- Руководство по быстрому выбору программ — базовые брандмауэры и файрволы (скачать)

- Брандмауэр Windows — вводная

- Обратный прокси-файрвол (Reverse Proxy Firewall)

- ZoneAlarm Free Firewall

- Summary

- Как добавить исключение в брандмауэр Windows 10

- PC Tools Firewall Plus

- Послесловие

- Для чего нужен Web Application Firewall

- Understand rule precedence for inbound rules

- Использование Командной строки

- Know how to use «shields up» mode for active attacks

- 9 AFWall+

- Comodo Firewall

- Обеспечивая безопасность. Выводы

Прокси-файрвол (Proxy Firewall)

Прокси является посредником между машиной клиента и реальным сервером. Все соединения происходят от имени прокси-файрвола. Для установки связи хосты внутренней сети посылают запросы файрволу, который затем инициирует новое подключение на основе полученного запроса. Запросы сравниваются с базой правил и если запрос не содержит запрещенных параметров, то файрвол формирует пакет с запросом от своего имени. Получив ответ от внешнего сервера, файрвол проверят его, и если ответ принят, пересылает его на адрес клиента, первоначально сформировавшего запрос. Фильтрация осуществляется на основе множества параметров: IP-адреса отправителя и получателя, наличие вложений, время запросов и т.д.

Прокси-файрвол — это самый надежный тип файрвола. Прокси-файрволы осуществляют фильтрацию, протоколирование и контроль запросов, что позволяет обеспечить высокий уровень безопасности. Отсутствие прямого подключения и прямой пересылки пакетов между узлами обеспечивает защиту IP-адресов и значительно снижает вероятность того, что злоумышленники смогут определить топологию внутренней сети на основе информации, содержащейся в пересылаемых пакетах. Благодаря данным аудита администраторы имеют возможность производить мониторинг нарушений политики безопасности. Кэширование информации позволяет уменьшить объем трафика и сократить время доступа клиента к информации. В отличие от пакетных фильтров прокси-файрволы имеют менее сложные правила фильтрации.

История межсетевых экранов

Фаерволом может быть как программное средство, так и комплекс ПО и оборудования. И поначалу они были чисто железными, как и давшие им название противопожарные сооружения.

В контексте компьютерных технологий термин стал применяться в 1980-х годах. Интернет тогда был в самом начале своего применения в глобальных масштабах.

Есть мнение, что, прежде чем название фаервола пришло в реальную жизнь, оно прозвучало в фильме «Военные игры» 1983 г., где главный герой — хакер, проникший в сеть Пентагона. Возможно, это повлияло на заимствование и использование именно такого именования оборудования.

Первыми фаерволами можно назвать маршрутизаторы, которые защищали сети в конце 1980-х. Все передаваемые данные проходили сквозь них, поэтому логично было добавить им возможность фильтрации пакетов.

Понимание приоритета правил для входящие правила

Во многих случаях следующим шагом для администраторов будет настройка этих профилей с помощью правил (иногда называемых фильтрами), чтобы они могли работать с приложениями пользователей или другими типами программного обеспечения. Например, администратор или пользователь могут добавить правило для размещения программы, открыть порт или протокол или разрешить предопределяемого типа трафика.

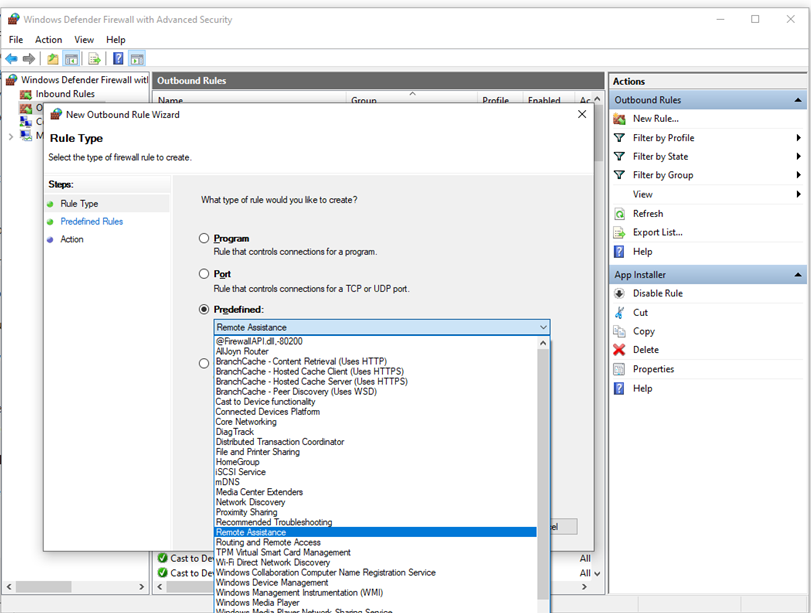

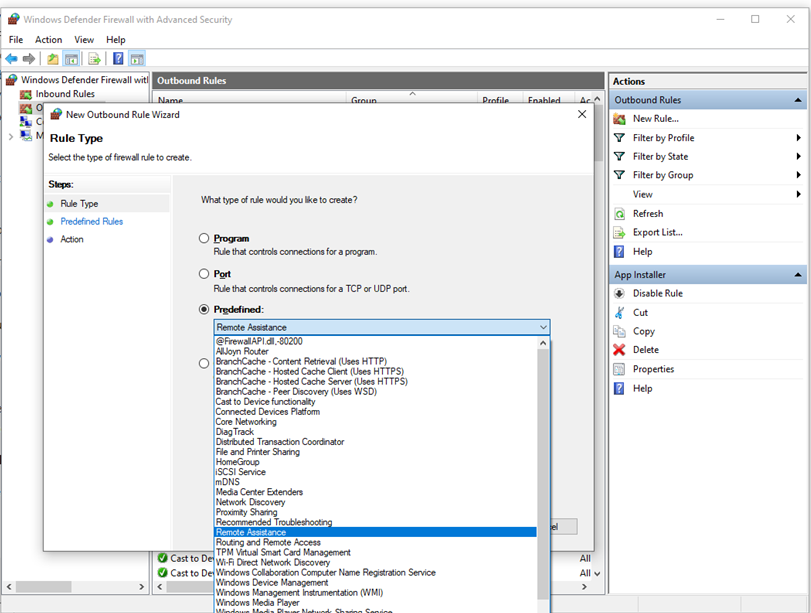

Это можно выполнить, щелкнув правой кнопкой мыши правила входящие или исходящиеправила , и выбрав новое правило. Интерфейс для добавления нового правила выглядит так:

Рис. 3. Мастер создания правил

Примечание

Эта статья не охватывает пошаговую конфигурацию правил. Общие рекомендации по созданию политики см. в Windows брандмауэре с расширенным руководством по развертыванию безопасности.

Во многих случаях для работы приложений в сети требуется разрешить определенные типы входящий трафик. Администраторам следует помнить о следующих правилах приоритета при допустив эти входящие исключения.

-

Явно определенные правила разрешить будут иметь приоритет над параметром блокировки по умолчанию.

-

Явные правила блокировки будут иметь приоритет над любыми противоречивыми правилами допуска.

-

Более конкретные правила будут иметь приоритет над менее конкретными правилами, за исключением случаев явных правил блокировки, как упоминалось в 2. (Например, если параметры правила 1 включают диапазон IP-адресов, в то время как параметры правила 2 включают один IP-адрес, правило 2 будет иметь приоритет.)

Из-за 1 и 2 важно при разработке набора политик убедиться, что не существует других явных правил блокировки, которые могли бы случайно перекрываться, тем самым предотвращая поток трафика, который вы хотите разрешить. Общая практика обеспечения безопасности при создании входящие правила должна быть максимально конкретной

Однако, когда необходимо ввести новые правила, использующие порты или IP-адреса, по возможности следует использовать последовательные диапазоны или подсети, а не отдельные адреса или порты. Это позволяет избежать создания нескольких фильтров под капотом, снижает сложность и помогает избежать ухудшения производительности

Общая практика обеспечения безопасности при создании входящие правила должна быть максимально конкретной. Однако, когда необходимо ввести новые правила, использующие порты или IP-адреса, по возможности следует использовать последовательные диапазоны или подсети, а не отдельные адреса или порты. Это позволяет избежать создания нескольких фильтров под капотом, снижает сложность и помогает избежать ухудшения производительности.

Примечание

Защитник Windows Брандмауэр не поддерживает традиционное упорядочение правил, назначенное администратором. Эффективный набор политик с ожидаемым поведением может быть создан с помощью нескольких, последовательных и логических правил, описанных выше.

Углубленная настройка и использование

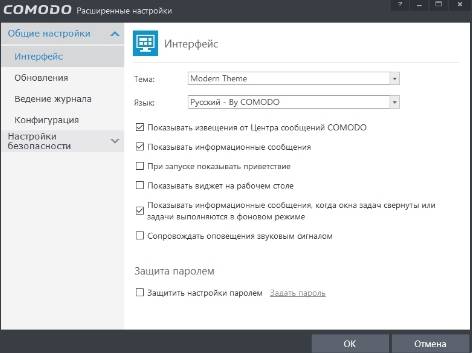

Вкладка с интерфейсом отвечает, как ни странно, за интерфейс. По желанию Вы можете настроить тему, опять же, язык и другие хвосты. Рекомендуется отключить тут многострадальный звук, приветствия, разного рода извещения и прочий раздражающий функционал:

Вкладка с обновлениями отвечает за частоту обновлений, а журнала, за, что логично, размер журнала, его пересоздание и прочее. Это всё логично, просто и элементарно настраивается, благо на русском языке, думаю, что разберетесь.

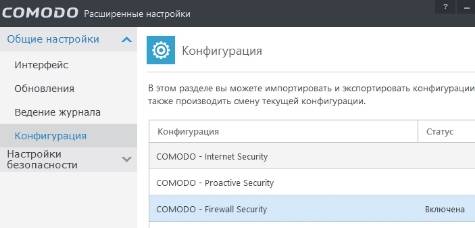

На вкладке с конфигурацией можно включить или выключить какую-либо из готовых конфигураций. Это очень и очень удобно, причем при переключении позволяет сохранить уже существующую и измененную конфигурацию, т.е можно менять уровень безопасности, в зависимости от обстоятельств. Правда переключение требует перезагрузки, что, в общем-то, логично.

Далее идут ключевые настройки, а именно, настройки безопасности, т.е «Защита+», «Фаерволл» и «Рейтинг файлов».

Руководство по быстрому выбору программ — базовые брандмауэры и файрволы (скачать)

Windows 10 Firewall Control

| Простой и эффективный; использует встроенный в Windows брандмауэр, так что никаких драйверов и прочего не потребуется. Мало весит. Три режима для быстрой настройки «Обычный», «Включить все» и «Отключить все». Отлично подходит для дополнения стандартного брандмауэра Windows | ||

| Может немного раздражать вначале использования, так как для всех программ придется задавать доступ; нет режима обучения. Диалоговое окно, с сообщением о выборе разрешить/запретить включает много информации, часть из которой может быть непонятной начинающим пользователям. |

TinyWall

| Легкий базовый брандмауэр; простой, но эффективный. Ненавязчивая программа без каких-либо всплывающих окон. Может распознать связанные процессы из белого списка программ. Этот файрвол может быть хорошим выбором для тех, кто слабо знаком с компьютерами, так как он не требует особых знаний. | ||

| Нет пользовательских диалогов, все настраивается во всплывающих меню (не обязательно, что это плохо для всех пользователей, дело привычки). Нельзя выбрать, куда устанавливать программу. Требуется Framework .NET |

ZoneAlarm Free Firewall

| Хороший файрвол для фильтрации исходящих/входящих соединений. Стелс-режим. Удобно использовать и настраивать. Анти-фишинг защита. | ||

| Нет мониторинга соединений между программами. Недостает систем обнаружения вторжений и эвристики. Ограниченная бесплатная версия (например, нельзя выставить высокий уровень защиты). Последнее время есть тенденция к «облегчению» функциональности от версии к версии. |

Брандмауэр Windows — вводная

Прежде чем приступить, собственно, обязательно стоит понять следующее:

- Описанная ниже методология требует вдумчивой настройки (и отталкивается от идеи о том, что разумный пользователь хочет самостоятельно контролировать все входящие+исходящие соединения с интернетом и сетью) и некоторого количества времени, т.е,

если Вы ленивы, у Вас установлено очень много программ (да и вообще Вы их ставите без разбору), каждой из которых нужен доступ в интернет, то, вероятно, эта статья Вам не подходит (как и тема защиты с помощью брандмауэра вообще); - Тем не менее, статья рекомендуется для прочтения каждому, чтобы понимать как работает этот самый брандмауэр Windows (а он включен по умолчанию и работает практически у каждого) и как его, в случае чего, настроить, приструнить, им управлять и просто диагностировать возможные проблемы с доступом в интернет какой-либо программой.

Давайте, что называется, приступимс.

Обратный прокси-файрвол (Reverse Proxy Firewall)

Обратный прокси-файрвол функционирует также как прямой прокси, за исключением одного принципиального отличия – обратный прокси используется для защиты серверов, а не клиентов. Под обратным проксированием понимается процесс, в котором сервер при получении запроса клиента не обрабатывает его полностью самостоятельно, а частично или целиком ретранслирует этот запрос для обработки другим серверам. С целью повышения производительности пересылка запросов может происходить на несколько серверов, за счет чего снижается общая нагрузка.

Обратный прокси работает от имени веб-сервера и не виден для клиентов. При получении запроса сервер не перенаправляет клиента, а самостоятельно отправляет запрос и возвращает полученный ответ обратно клиенту. Машины клиентов даже не подозревают, что обращаются к обратному прокси. Все выглядит так, как будто клиенты обращаются в веб-серверу. Клиент посылает запросы напрямую к серверу. Для сохранения своей анонимности обратный прокси перехватывает запрос от клиента до того, как он дойдет до сервера. Таким образом, обратный прокси-сервер — это обычный веб-сервер с несколькими дополнительными функциями, в том числе, перенаправление URL.

ZoneAlarm Free Firewall

Если отсутствие русского языка вас не смущает, можете обратить внимание на ZoneAlarm Free Firewall – весьма своеобразный в плане дизайна брэндмауэр, предназначенный для защиты ПК при работе в глобальной и локальных сетях. Приложение обладает легким интерфейсом с минимальным количеством настроек

Поддерживается контроль пользовательских программ (аксесс-лист), отслеживание интернет-трафика, проверка почтовых вложений, подробное ведение логов, блокировка всплывающих окон и рекламных баннеров

Приложение обладает легким интерфейсом с минимальным количеством настроек. Поддерживается контроль пользовательских программ (аксесс-лист), отслеживание интернет-трафика, проверка почтовых вложений, подробное ведение логов, блокировка всплывающих окон и рекламных баннеров.

Кроме того в программе реализована функция контроля cookies, благодаря чему можно ограничить передачу конфиденциальной информации на просматриваемые веб-сайты. Уровень защиты пользователь может устанавливать самостоятельно. Скачать веб-инсталлятор ZoneAlarm можно совершенно бесплатно с сайта разработчика.

В процессе инсталляции пакета помимо фаервола также устанавливается ряд инструментов дополнительной защиты – Web Identity Protections (веб-замок), Identity Protections (личная идентификация) и Online Backup (резервное копирование). После установки брандмауэра требуется перезагрузка компьютера.

Скачать: www.zonealarm.com

Summary

Sub-menu:

The firewall implements packet filtering and thereby provides security functions that are used to manage data flow to, from and through the router. Along with the Network Address Translation it serves as a tool for preventing unauthorized access to directly attached networks and the router itself as well as a filter for outgoing traffic.

Network firewalls keep outside threats away from sensitive data available inside the network. Whenever different networks are joined together, there is always a threat that someone from outside of your network will break into your LAN. Such break-ins may result in private data being stolen and distributed, valuable data being altered or destroyed, or entire hard drives being erased. Firewalls are used as a means of preventing or minimizing the security risks inherent in connecting to other networks. Properly configured firewall plays a key role in efficient and secure network infrastrure deployment.

MikroTik RouterOS has very powerful firewall implementation with features including:

- stateful packet inspection

- Layer-7 protocol detection

- peer-to-peer protocols filtering

- traffic classification by:

- source MAC address

- IP addresses (network or list) and address types (broadcast, local, multicast, unicast)

- port or port range

- IP protocols

- protocol options (ICMP type and code fields, TCP flags, IP options and MSS)

- interface the packet arrived from or left through

- internal flow and connection marks

- DSCP byte

- packet content

- rate at which packets arrive and sequence numbers

- packet size

- packet arrival time

- and much more!

Как добавить исключение в брандмауэр Windows 10

Помимо приложений для работы с файлами, в набор поставляемого вместе с Windows 10 программного обеспечения входит брандмауэр или иначе фаервол – специальное приложение, предназначенное для защиты компьютера от атак по сети. Будучи активной, эта программа проверяет исходящий и входящий трафик и блокирует соединения, которые считает небезопасными. Брандмауэр ни в коем случае не заменяет антивирус, но это не означает, что его можно отключить, поскольку он обеспечивает дополнительную защиту.

К сожалению, алгоритмы штатного брандмауэра несовершенны, поэтому он не способен с точностью определить, является ли трафик безопасным. Следствием этого может стать ошибочная блокировка безопасных и полезных программ или игр. Некоторые приложения, например, популярный торрент-клиент uTorrent, умеют добавлять себя в исключения брандмауэра Windows 10. Но все же большинство программ приходится вносить в список исключений фаервола вручную.

Это довольно простая процедура, тем не менее, у начинающих пользователей она может вызвать некоторые сложности. Разрешить, или напротив, запретить подключение для той или иной программы можно в упрощенном режиме и режиме повышенной безопасности. Второй способ удобен тем, что позволяет разрешать или блокировать соединение отдельно для исходящего и входящего трафика. В этой статье мы покажем, как добавить программу в исключения брандмауэра Windows 10 с использованием обоих методов.

Упрощенный способ

Откройте брандмауэр из классической Панели управления или командой firewall.cpl и нажмите в меню слева ссылку «Разрешение взаимодействия с приложением…».

В следующем окне нажмите кнопку «Изменить параметры», а после того как управление списком разрешенных приложений станет доступным, нажмите «Разрешить другое приложение».

Укажите в открывшемся окошке через стандартный обзор исполняемый файл программы, которую хотите внести в исключения брандмауэра Windows 10.

Когда приложение появится в списке, вам нужно будет указать, для какой сети будет действовать разрешение – частной или публичной. Тип вашей сети можете посмотреть в разделе «Управление сетями и общим доступом», а так, если сомневаетесь в выборе, установите обе галочки. Почти всё готово, осталось только сохранить изменения, нажав кнопку «ОК».

Добавление исключений в безопасном режиме

Теперь разберем, как добавить приложение в исключения брандмауэра Windows 10 в режиме повышенной безопасности. Этот способ является более гибким, так как позволяет разрешать или блокировать подключения отдельно для разных программ, портов, профилей и даже конкретных IP-адресов.

Рассмотрим процедуру на простом примере. Чтобы запустить брандмауэр в режиме повышенной безопасности, откройте его сначала в стандартном режиме и нажмите слева в меню ссылку «Дополнительные параметры». Также вы можете воспользоваться быстрый командой wf.msc.

При этом откроется окно, разделенное на три области. В левой колонке вам нужно будет выбрать тип правила. Если вы хотите, чтобы программа могла отправлять пакеты с компьютера, выбирайте правило для входящих подключений, если же нужно разрешить программе принимать трафик из интернета, выбирайте правила для входящих подключений. Правила не являются взаимоисключающими, настраивать их можно вместе и по отдельности.

Добавим исключение в брандмауэр Windows 10 для входящего подключения программы Архивариус. Выделите в меню слева нужную опцию, а затем в меню справа нажмите «Создать правило». При этом откроется окно мастера, в котором вам будет предложено указать тип правила. Поскольку разрешать мы будем программу, оставляем активной радиокнопку «Для программы».

Жмём «Далее» и указываем путь к исполняемому файлу приложения.

Опять нажимаем «Далее» и в качестве действия выбираем «Разрешить подключение».

На следующем этапе брандмауэр попросит указать, для какого профиля будет применяться правило. Под профилем в данном случае имеется ввиду тип сети, которая может быть доменной, частной и публичной. По умолчанию разрешение выставляется для всех доступных типов сети, здесь всё можно оставить так как есть.

Наконец, последний шаг – присвоение правилу имени. Оно должно быть легко запоминающимся и содержательным, чтобы затем не пришлось гадать, для чего же вы создавали правило.

После нажатия кнопки «Готово» правило появится в списке в средней колонке окна брандмауэра.

Точно таким же образом создаем правило для исходящего подключения, если в этом есть необходимость. На этом всё. Теперь вы знаете, как в брандмауэре добавить в исключения любую программу. Ничего сложного тут нет, однако нельзя не отметить, что в сторонних фаерволах данная процедура является еще более простой и прозрачной.

PC Tools Firewall Plus

Далее советуем обратить внимание на отличный фаервол под названием PC Tools Firewall Plus. Простой, бесплатный, с поддержкой русского языка этот брандмауэр является одним из самых надежных и эффективных, если верить многочисленным отзывам пользователей

PC Tools Firewall Plus защищает систему от несанкционированной передачи данных троянами, кейлоггерами и прочими вредоносными программами, а также препятствует их проникновению на компьютер.

Также поддерживается гибкое управление сетевым трафиком, создание собственных правил, защита настроек паролем, скрытие присутствия ПК в сети. Программа легко устанавливается, не требует как в случае с Ashampoo Firewall регистрации и перезагрузки системы.

Настройка параметров соединений производится в ручном режиме. Сделать это желательно сразу после установки программы, так как по умолчанию PC Tools Firewall Plus помечает некоторые приложения как непроверенные и поэтому может частично блокировать их работу. Пользовательский интерфейс брандмауэра имеет шесть пять основных разделов.

Модуль “Приложения” предназначен для управления программами и создания для них правил. Составить список проверенных портов и IP-адресов можно в разделе “Профили”, а если вы желаете проанализировать сетевой трафик можете переключиться в раздел “Работа”. В общих настройках можно отрегулировать уровень защиты, настроить фильтрацию, полноэкранный режим, а также установить пароль для защиты самого PC Tools Firewall Plus.

Скачать: www.pctools.com

Послесловие

Если конечно Вам лень с этим возится руками, то ничто не мешает поставить сторонний фаерволл, который позволяет ставить правила, что называется «на лету». Есть даже легкие решения-интеграторы, вроде Windows 10 Firewall Control о котором мы уже писали ранее.

В общем, каждому своё, наше дело рассказать про брандмауэр Windows, а уж использовать его или нет, — дело Ваше.

Как и всегда, если есть какие-то вопросы, мысли, дополнения и всё такое прочее, то добро пожаловать в комментарии к этой статье (может подскажу какие-то нюансы с особо заковыристыми правилами и всем таким).

Оставайтесь с нами 😉

Для чего нужен Web Application Firewall

В первую очередь мы спросили у наших экспертов, кому и зачем нужен WAF. Модератор дискуссии предложил поговорить о том, чем этот класс средств защиты отличается от обычных файрволов, в том числе — нового поколения (Next Generation Firewall, NGFW). Не проще ли вместо использования WAF банально поддерживать безопасность сайта — устанавливать актуальные патчи, устраивать пентесты и т. д.?

Виктор Рыжков:

Вячеслав Алешин:

Иван Новиков:

Вячеслав Гордеев:

Михаил Кондрашин:

Александр Баринов:

Гости студии отметили, что NGFW, обычный файрвол или IPS — это многопротокольные устройства, в то время как WAF «заточен» на протоколы веб-приложений, которые используют HTTP как транспорт. За счёт более глубокого анализа специализированных протоколов такое решение показывает большую эффективность в определённой нише

Важно, что WAF «знает», какие конкретно приложения он защищает. В зависимости от того, на какой объект направлен трафик, такой файрвол может применять различные политики безопасности

Возможно ли использовать опенсорс-решения в этой сфере? По мнению экспертов, такой подход имеет право на жизнь, но сопряжён с большими трудностями. Как отметили наши спикеры, в этом случае компания по сути становится разработчиком собственного решения и должна решать вопросы не только его развития, но и техподдержки.

Ещё одна тема, которую затронули гости студии, — варианты размещения Web Application Firewall. Имеет ли смысл использовать локальный (on-premise) вариант или лучше подписаться на облачный сервис? Как отметили эксперты AM Live, в данном случае это — вопрос доверия к облачному провайдеру, поставщику услуги. Сейчас рынок безопасности веб-приложений активно мигрирует в облако, а значит, всё больше и больше заказчиков считают риски таких сервисов приемлемыми для себя.

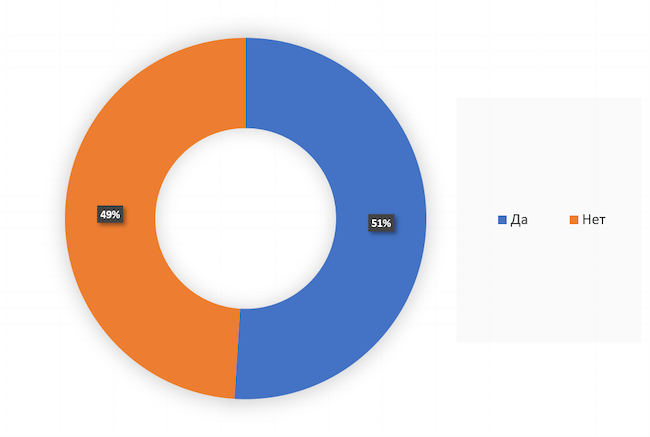

В ходе прямого эфира мы спросили зрителей онлайн-конференции о том, используют ли они WAF в своей компании. Положительно ответил на этот вопрос 51 % респондентов. Не используют системы безопасности этого класса 49 %.

Рисунок 1. Используете ли вы WAF в своей организации?

Наши эксперты обсудили преимущества и недостатки готовых программно-аппаратных комплексов WAF и сугубо «софтверных» решений. Как отметили собравшиеся в студии специалисты, разработки под определённое «железо» могут работать эффективнее универсальных систем, эксплуатируемых на любом оборудовании. Другой стороной медали является желание заказчика работать на определённых, уже имеющихся у него аппаратных платформах. При этом не стоит забывать об «организационно-бюрократическом» аспекте этой проблемы — иногда департаменту информационной безопасности проще купить комплексное программно-аппаратное решение, чем проводить приобретение по двум разным статьям бюджета.

Understand rule precedence for inbound rules

In many cases, a next step for administrators will be to customize these profiles using rules (sometimes called filters) so that they can work with user apps or other types of software. For example, an administrator or user may choose to add a rule to accommodate a program, open a port or protocol, or allow a predefined type of traffic.

This can be accomplished by right-clicking either Inbound Rules or Outbound Rules, and selecting New Rule. The interface for adding a new rule looks like this:

Figure 3: Rule Creation Wizard

Note

This article does not cover step-by-step rule

configuration. See the Windows Firewall with Advanced Security Deployment

Guide

for general guidance on policy creation.

In many cases, allowing specific types of inbound traffic will be required for

applications to function in the network. Administrators should keep the following rule precedence behaviors in mind when

allowing these inbound exceptions.

-

Explicitly defined allow rules will take precedence over the default block setting.

-

Explicit block rules will take precedence over any conflicting allow rules.

-

More specific rules will take precedence over less specific rules, except in the case of explicit block rules as mentioned in 2. (For example, if the parameters of rule 1 includes an IP address range, while the parameters of rule 2 include a single IP host address, rule 2 will take precedence.)

Because of 1 and 2, it is important that, when designing a set of policies, you make sure that there are no other explicit block rules in place that could inadvertently overlap, thus preventing the traffic flow you wish to allow.

A general security best practice when creating inbound rules is to be as specific as possible. However, when new rules must be made that use ports or IP addresses, consider using consecutive ranges or subnets instead of individual addresses or ports where possible. This avoids creation of multiple filters under the hood, reduces complexity, and helps to avoid performance degradation.

Note

Windows Defender Firewall does not support traditional weighted, administrator-assigned rule ordering. An effective policy set with expected behaviors can be created by keeping in mind the few, consistent, and logical rule behaviors described above.

Использование Командной строки

Чтобы воспользоваться этим методом, вы должны запустить Командную строку от имени администратора:

- Зайдите в поиск в меню Пуск. Впишите «cmd». Кликните правой кнопкой мыши и выберите пункт «Запустить от имени администратора».

- Также вы можете воспользоваться комбинацией клавиш + . В окне «Выполнить» введите «cmd» и нажмите .

После этого откроется Командная строка, в которую необходимо ввести следующий текст:

После этих действий служба будет запущена. Перейти в меню с включением брандмауэра можно с помощью команды «firewall.cpl» в программе «Выполнить». Система откроет окно, которое описано в первом методе.

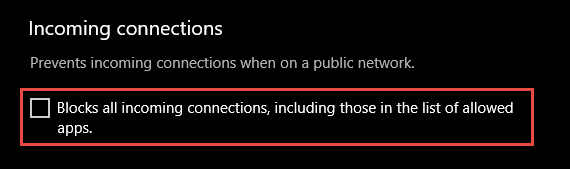

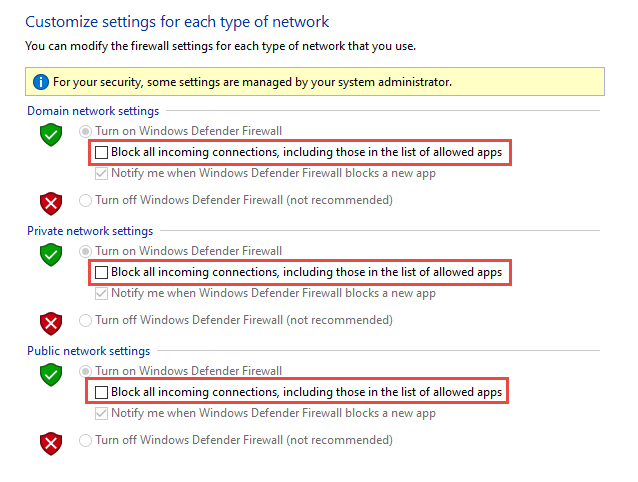

Know how to use «shields up» mode for active attacks

An important firewall feature you can use to mitigate damage during an active attack is the «shields up» mode. It is an informal term referring to an easy method a firewall administrator can use to temporarily increase security in the face of an active attack.

Shields up can be achieved by checking Block all

incoming connections, including those in the list of allowed apps setting found in either the Windows Settings app or the legacy file firewall.cpl.

Figure 6: Windows settings App/Windows Security/Firewall Protection/Network Type

Figure 7: Legacy firewall.cpl

By default, the Windows Defender Firewall will block everything unless there is an exception rule created. This setting overrides the exceptions.

For example, the Remote Desktop feature automatically creates firewall rules when enabled. However, if there is an active exploit using multiple ports and services on a host, you can, instead of disabling individual rules, use the shields up mode to block all inbound connections, overriding previous exceptions, including the rules for Remote Desktop. The Remote Desktop rules remain intact but remote access will not work as long as shields up is activated.

Once the emergency is over, uncheck the setting to restore regular network traffic.

9 AFWall+

Если у вас рутованное устройство Android и вы хотите лучше контролировать систему и сторонние приложения, вы можете воспользоваться брандмауэром AFWall +.

Это абсолютно бесплатное приложение и не содержит приложений или покупок внутри.

Особенности

- Приложение очень просто в использовании, и вы можете настроить множество вещей в зависимости от ваших потребностей

- Вы можете заблокировать и защитить настройки AFWall +, а также экспортировать определенные вами правила

- Вы можете настроить несколько профилей, а также получить виджет для управления ими

- Он предоставляет подробные журналы и статистику всех данных, которые отправляются или получены с вашего мобильного устройства

Comodo Firewall

Помимо встроенных системных утилит Windows, вы можете воспользоваться и сторонними решениями, одно из них — Comodo Firewall, доступный в том числе и в бесплатной версии на официальном сайте https://personalfirewall.comodo.com/ (если у вас есть сторонний антивирус, будьте осторожны, он может конфликтовать с продуктом от Comodo, лучше воспользуйтесь уже имеющимися возможностями).

После установки файрвола, выполните следующие шаги для блокировки программе доступа к сети:

- Зайдите в настройки и откройте пункт Фаервол — Правила для приложений. Нажмите кнопку «Добавить».

- Нажмите «Обзор» и укажите файл программы или группу файлов (например, все приложения Metro/UWP, все браузеры) для которых нужно создать правило.

- Выберите пункт «Использовать набор правил», а затем — «Заблокированное приложение».

Примените настройки, после этого выбранная программа будет заблокирована. При необходимости разблокировать доступ, нажмите кнопку «Разблокировать приложение» в главном окне Comodo Firewall, отметьте программу и нажмите «Разблокировать».

В завершение ещё два нюанса:

- Если вы блокируете программе доступ к сети с целью отключения обновлений или каких-то функций, учитывайте, что у некоторого ПО для этих целей служит не основной исполняемый файл, который вы запускаете, а вспомогательные .exe файлы или отдельные службы. Часть для них уже есть правила в брандмауэре Windows и их достаточно найти и изменить.

- Если вы устанавливаете запреты в целях родительского контроля, возможно, лучше будет использовать иные средства, см. Родительский контроль Windows 10.

Во время работы на ПК с Windows 10 можно заметить, как страницы медленно грузятся или система подвисает. Открыв Диспетчер задач, можно определить, что трафик потребляет программа, работающая в фоновом режиме. Для того, чтобы сэкономить трафик и запретить софту доступ в сеть стоит выполнить несколько несложных действий.

Читайте на SoftikBox:Приложению заблокирован доступ к графическому оборудованию Windows 10: решение

Первый способ, как заблокировать программе доступ в интернет с Windows 10 и не только, это использовать возможности брандмауэра (Он должен быть включен). Для создания нового правила пользователю необходимо выполнить следующее:

Нажимаем правой кнопкой мыши на меню «Пуск» и выбираем «Панель управления».

Откроется новое окно. Выбираем «Брандмауэр Windows».

В самом Брандмауэре, в меню слева, выбираем «Дополнительные параметры».

В окне справа нажимаем «Создать правило».

Выбираем правило для программ.

Указываем путь к файлу программы и жмём «Далее».

Выставляет отметку «Блокировать подключение».

Выбираем все три профиля подключения.

Указываем имя программы для правила. Жмём «Готово».

Этим способом без установки сторонних программ на Виндовс 10 можно заблокировать доступ к сети различным приложениям.

Ранее мы писали о файле Hosts. Одной из его особенностей является то, что он не только позволяет получить доступ софта к определенным ресурсам, но и блокируем его. Поэтому, рассмотрим способ, как блокировать программе доступ в интернет посредством файла Hosts.

- Устанавливаем на свой ПК программу Fiddler 2 в соответствии с разрядностью операционной системы.

- Запускаем программу, которая, по вашему мнению, чрезмерно потребляем трафик.

- Открываем Fiddler 2 и смотрим адрес, к которому обращается данная программа.

- В нашем случае, Skype часто обращается по адресу rad.msn.com для отображения рекламы.

- Открываем файл Hosts через Блокнот и вводим «0.0.1 rad.msn.com».

Сохраняем файл и перезагружаем систему. Сам файл будет запрещать программе выходить в сеть.

Чтобы заблокировать изменение файлов с помощью интернета, необходимо выставить на них режим «Чтения». Для этого нужно нажать правой кнопкой мыши на файле (если их несколько, то действия проделываем с каждым отдельно) и выбираем «Свойства».

Далее выбираем «Атрибуты» и выставляем «Только чтение».

Такая манипуляция позволит заблокировать программе доступ в сеть и ей обновление, так как файлы будут защищены от записи.

- https://windd.ru/kak-zapretit-prilozheniyu-dostup-v-internet-windows-10/

- https://remontka.pro/block-program-internet-access/

- https://softikbox.com/sposobyi-kak-zablokirovat-programme-dostup-v-internet-s-windows-10-25465.html

Обеспечивая безопасность. Выводы

Что до большинства пользователей, им обычно совершенно нет дела до того, что установлено у них на компьютере. Вы наверняка встречали людей, которые любят переустанавливать операционную систему, после чего забивают несчастный компьютер несметным количеством украшательств и удивляются резкому снижению производительности машины. Благодаря таким пользователям ширятся ряды малолетних сетевых хулиганов, которые дни и ночи ищут документацию по уязвимости TCP-протоколов в системах Windows, а потом получают гигантское удовлетворение, если их мелкая пакость удалась. От мелких пакостей брандмауэр действительно спасает, а вот если на компьютере установлены внешние сервисы, вроде web, ftp, MySQL серверов, то тут большинство домашних файрволов решительно не помогут. Тут в ход идут профессиональные разработки серьёзных компаний, которые стоят тысячи долларов и работают по совершенно другим принципам. Имейте это в виду.

Что до нас, то из трёх приведенных программ наше наибольшее доверие вызывает Outpost – хотя бы тем, что рассказывает пользователю о происходящем на компьютере намного подробнее, чем ленивец Zone Alarm. Что до последнего, то он просто идеально подойдёт пользователю, которому решительно всё равно, что делает его компьютер в сети и куда уплывают деньги с электронного счёта.